Carder

Professional

- Messages

- 2,616

- Reaction score

- 2,029

- Points

- 113

В этой лекции я покажу тебе метод добычи удаленного дедика под управлением Windows средствами Metasploit Framework с использованием уязвимости MS08- 067. Почему-то эксплуатация этого бага в настоящее время пользуется большой популярностью среди хакеров, о чем свидетельствуют многочисленные записи и обсуждения в Facebook , хотя на страницах ВКонтакте, посвященных тому же самому MSF , царит полная тишина. В большинстве случаев уязвимыми являются все системы, работающие под управлением Windows XP Professional SP2 и SP3 (полный список операционок, подверженных риску, ты можешь найти на kb.cert.org/vuls/id/827267). Но на самом деле, все программные продукты Microsoft могут быть скомпрометированы путем эксплуатации данного бага и по сей день.

Перейдем к делу — качаем последний релиз Metasploit Framework на официальном сайте metasploit.com (или ищем на диске). Перед его установкой на компьютере отключаем антивирус. В комплект Metasploit Framework включен свой собственный сетевой сканер портов, хотя для поиска подключенных к сети машин под управлением ОС Windows мы можем использовать и внешний сканер nmap, который также добавлен в дистрибутив и устанавливается одновременно с Metasploit Framework.

2. Команда запуска сканера будет выглядеть следующим образом:

Отлично, в результате сканирования мы получили список хостов с запущенной службой сервера, которую видно из внешней сети, причем она ничем не прикрыта, хотя Microsoft еще в 2008 году настоятельно рекомендовали блокировать доступ из интернета к этому сервису… Интересно, что по каждому хосту nmap выдает подробную информацию о типе установленной ОС.

Стандартную полезную нагрузку MP можно использовать почти со всеми Windows-эксплойтами, включенными в Metasploit Framework, выбрав одну из следующих полезных нагрузок:

Кратко поясню суть каждой.

Если уязвимость на удаленной машине существует, то мы получим доступ к шеллу (cmd.exe) этого компьютера, и в окне появится сообщение о том, что сессия успешно установлена. В случае, когда msf определил ОС как Windows 7, можно попробовать использовать 64-разрядные полезные нагрузки, которые имеются в соответствующем разделе (ищем через меню GUI), или вызвать нагрузку через консоль. Пример работы эксплойта с полезной нагрузкой можно посмотреть на видео (ищи ролик на нашем диске).

Атака из локальной сети, скорее всего, приведет к тому, что система будет полностью скомпрометирована. Несмотря ни на что, все еще остается довольно широкое поле для экспериментов с безопасностью Windows, и ты можешь внести свой вклад в это дело.

Хочу вам написать подробный мануал по бруту дедиков.

Вначале разберем что такое дедик.

Дедик - это тот же пк только с удаленным доступом. То есть вы на нем можете делать тоже самое что и на своем пк. Но самая важная часть это чтоб вас не спалили что вы на нем сидите, иначе вас могут вычислить и могут посадить за это. За проникновение на дедик дают от 1-2 лет.

Так что будьте осторожнее иначе будет буба).

Далее я опишу как безопасно подключатся на дедик.

Для этого нам понадобится впн, то есть включаете впн и заходите на дедик но всегда нужно чистить логи на дедах. Скачать впн вы можете тут бесплатно. Вроде он логи не ведет, но все же лучше использовать свой впн)

https://www.hotspotshield.com/ru/

Далее понадобится еще виртуалка ну это уже для серьезных делишек), если вам надо что то сделать плохое, то делайте так впн+виртуалка+дедик+дедик тогда точно не смогут вас найти), можете и так тоже заходить на дедик ну это уже на ваше усмотрение.

Все вы делаете на свой страх и риск автор мануала (то есть я) не несу никакой ответственности все это написано в ознакомительных целях.

И так начнем.

Все что нам понадобится это сайт с диапазонами, masscan сканер ip диапазонов, брут, логины и пароли.

● Сайт с диапазонами:

https://www.countryipblocks.net/country_selection.php

1) Тут ставите диапазоны

2) Порт можете ставить любой, ниже опишу какие порты на данный момент работают.

3) Старт

4) Открыть насканенные ip и их можно ставить в брут

В masscan вставляете диапазоны далее следуете скрину выше ?.

Рабочие порты: 1111, 2222, 3333, 4444, 5555, 6666, 7777, 8888, 9999, 23389, 33389, 43389, 53389, 63389, 3366, 3377, 3388, 3399.

После того как masscan закончит сканить диапазоны выполняете пункт (4) и вставляете их в брут.

Скачать masscan можете по этой ссылке: https://mega.nz/#!1qpmQYzS!vctc9Y9zKeLNL06zctKXkQzr9mMY2frEALEySpLaJ50

● Софт для брута:

Настройка брута:

Открываете seting.ini и прописываете то что на скрине.

3) Порт изменяйте его на тот который вы сканили диапазоны в masscan.

Далее нужно поставить логины, пароли и просканеные ip:

NLbrute 1.2 x32: https://mega.nz/#!Vi4mWYwJ!3ocYopf1z_33AWS6Fi5EDs2ZdSANB1TIuF0p8Zdkfo4

NLbrute 1.2 x64: https://mega.nz/#!UyhjXCzZ!Vu3yo1ZCYc-HCEtZqmNnxr6PtIFWu33jkxWI5nyJze4

● Логины https://mega.nz/#!A3hhHIjD!bHTccWVXBzV986TLypFxoA7SMOKeABsNW9V6dwlsjqM

● Пароли https://mega.nz/#!5z5FQaob!lUUP00TxKv-pZFOfAt6ugQI7hQQcYJOVAmTRYOEvNVI

Перейдем к делу — качаем последний релиз Metasploit Framework на официальном сайте metasploit.com (или ищем на диске). Перед его установкой на компьютере отключаем антивирус. В комплект Metasploit Framework включен свой собственный сетевой сканер портов, хотя для поиска подключенных к сети машин под управлением ОС Windows мы можем использовать и внешний сканер nmap, который также добавлен в дистрибутив и устанавливается одновременно с Metasploit Framework.

- Запускаем сканер nmap, отметив порт 445, поскольку именно он нам и нужен для дальнейшей эксплуатации уязвимости службы сервера. А что, собственно, мы будем сканировать? Ответ достаточно прост — например, можно взять и просканировать IP-префиксы своего провайдера, которые мы с легкостью узнаем на сайте bgp.he.net в разделе «Prefixes IP v4».

2. Команда запуска сканера будет выглядеть следующим образом:

Code:

nmap -T4 -A -v -PE -PS445 -PA445 -iL my_isp.txtОтлично, в результате сканирования мы получили список хостов с запущенной службой сервера, которую видно из внешней сети, причем она ничем не прикрыта, хотя Microsoft еще в 2008 году настоятельно рекомендовали блокировать доступ из интернета к этому сервису… Интересно, что по каждому хосту nmap выдает подробную информацию о типе установленной ОС.

Виды shell: полезная нагрузка meterpreter и другие

В настоящее время считается, что полнофункциональный Meterpreter (МР) существует только под Windows, но на самом деле это не совсем так. Существует еще несколько версий MP, реализованных на PHP и JAVA. Впрочем, ты и сам можешь стать автором «полезной нагрузки» — например, скомпилировать TCLсценарий shell-кода для Cisco IOS с помощью утилиты tclpro.exe и в дальнейшем использовать его для жестоких игр с железными кошками.Стандартную полезную нагрузку MP можно использовать почти со всеми Windows-эксплойтами, включенными в Metasploit Framework, выбрав одну из следующих полезных нагрузок:

Кратко поясню суть каждой.

- bind_meterpreter — резервирует порт на целевой машине и ожидает соединения. После установления соединения происходит загрузка Meterpreter’a на целевой хост, текущее соединение продолжает использоваться для связи с удаленной машиной.

- reverse_meterpreter — сама соединяется с предварительно заданным хостом по указанному порту для дальнейшей загрузки Meterpreter’a. Затем установленное соединение используется для связи с удаленной машиной. Все хорошо, но для успешной реализации данного метода нам понадобится реальный IP-адрес (или устанавливай проброс нужных тебе портов через NAT).

- find_tag— осуществляет поиск дескриптора службы, обработанной эксплойтом, и использует его для загрузки Meterpreter’a на удаленную машину, после чего существующее соединение будет использовано для связи с ней. Этот вид полезной нагрузки является особенно интересным, поскольку тут не требуется открывать новое соединение — таким образом, существует возможность обхода практически любых конфигураций брандмауэров.

- bind_tcp — это обычный командный интерпретатор типа cmd.exe, естественно, без всяких дополнительных наворотов, как у Meterpreter`a. Он просто резервирует порт на целевой машине и загружает стандартную оболочку.

Code:

msf > use exploit/windows/smb/ms08_067_netapi

msf exploit> set PAYLOAD windows/vncinject/bind_tcp

PAYLOAD => windows/vncinject/bind_tcp

msf exploit(ms08_067_netapi) > set RHOST 192.168.0.3

RHOST => 192.168.0.3

msf exploit(ms08_067_netapi) > exploitЕсли уязвимость на удаленной машине существует, то мы получим доступ к шеллу (cmd.exe) этого компьютера, и в окне появится сообщение о том, что сессия успешно установлена. В случае, когда msf определил ОС как Windows 7, можно попробовать использовать 64-разрядные полезные нагрузки, которые имеются в соответствующем разделе (ищем через меню GUI), или вызвать нагрузку через консоль. Пример работы эксплойта с полезной нагрузкой можно посмотреть на видео (ищи ролик на нашем диске).

Захват сервера

Теперь из списка хостов, сгенерированных nmap, выберем IP-адрес под управлением ОС Windows 2003 Server — это и будет наша искомая цель (ведь ты, как настоящий сетевой гуру, хотя бы раз в жизни должен поиметь свой собственный дедик!). Для работы с сервером будем использовать все тот же эксплойт (exploit/windows/smb/ms08_067_netapi) и полезную нагрузку bind_meterpreter. В результате мы получаем доступ к командной оболочке через Meterpreter, после чего добавляем нового пользователя с помощью сценария token_adduser, предварительно повысив свои привилегии на удаленной машине до уровня SYSTEM с помощью команды use priv. Ну вот — у нас есть дедик, к которому ты можешь подключаться, используя удаленный рабочий стол. На нем мы можем установить прокси-сервер, FTP и многое другое. В ходе эксперимента у меня получилось набрать пять дедиков примерно в течение часа. Я думаю, это круто!Заключение

Если кто-то хочет просто жать на кнопку «exploit», чтобы Metasploit сразу выдавал готовые дедики, то скажу сразу — этого не будет: метод все равно требует времени и терпения.Атака из локальной сети, скорее всего, приведет к тому, что система будет полностью скомпрометирована. Несмотря ни на что, все еще остается довольно широкое поле для экспериментов с безопасностью Windows, и ты можешь внести свой вклад в это дело.

Мануал по бруту дедиков

Хочу вам написать подробный мануал по бруту дедиков.

Вначале разберем что такое дедик.

Дедик - это тот же пк только с удаленным доступом. То есть вы на нем можете делать тоже самое что и на своем пк. Но самая важная часть это чтоб вас не спалили что вы на нем сидите, иначе вас могут вычислить и могут посадить за это. За проникновение на дедик дают от 1-2 лет.

Так что будьте осторожнее иначе будет буба).

Далее я опишу как безопасно подключатся на дедик.

Для этого нам понадобится впн, то есть включаете впн и заходите на дедик но всегда нужно чистить логи на дедах. Скачать впн вы можете тут бесплатно. Вроде он логи не ведет, но все же лучше использовать свой впн)

https://www.hotspotshield.com/ru/

Далее понадобится еще виртуалка ну это уже для серьезных делишек), если вам надо что то сделать плохое, то делайте так впн+виртуалка+дедик+дедик тогда точно не смогут вас найти), можете и так тоже заходить на дедик ну это уже на ваше усмотрение.

Все вы делаете на свой страх и риск автор мануала (то есть я) не несу никакой ответственности все это написано в ознакомительных целях.

И так начнем.

Все что нам понадобится это сайт с диапазонами, masscan сканер ip диапазонов, брут, логины и пароли.

● Сайт с диапазонами:

https://www.countryipblocks.net/country_selection.php

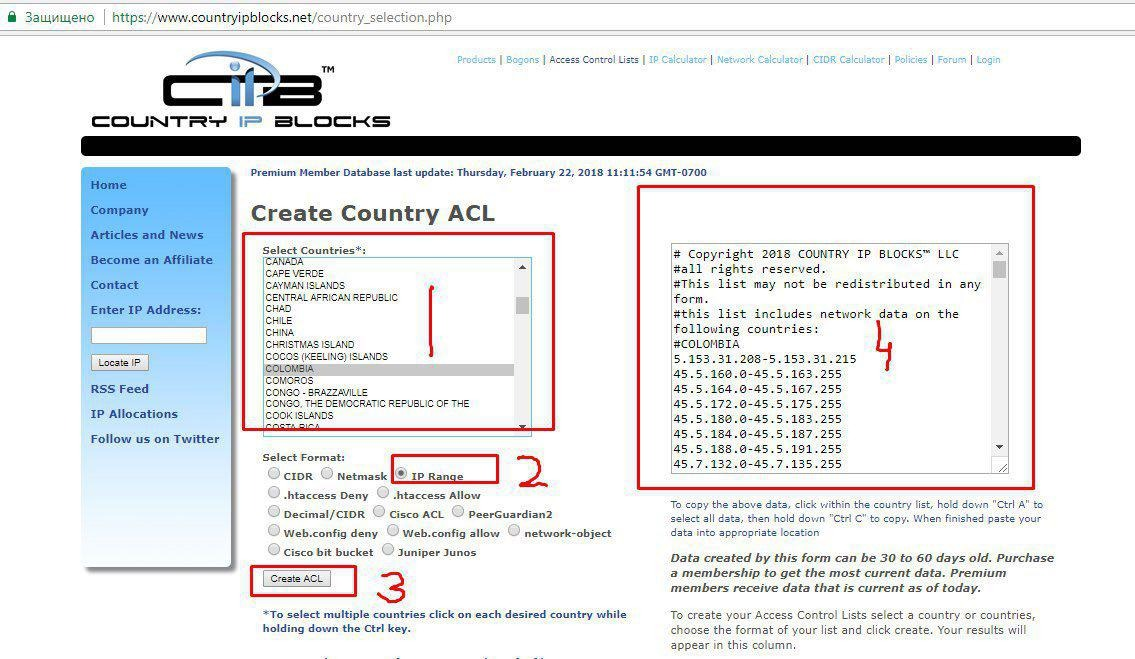

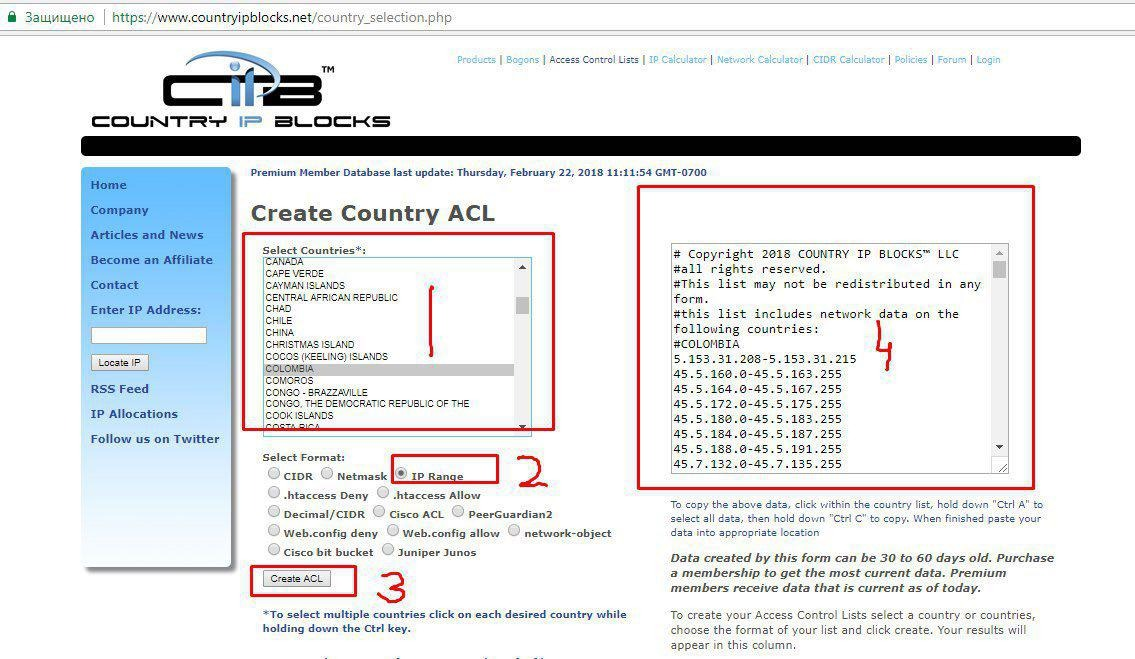

1) Выбираешь страну

2) Нажимаешь IpRange

3) Create ACL

● Masscan:4) Эти диапазоны кидаешь в сам masscan

1) Тут ставите диапазоны

2) Порт можете ставить любой, ниже опишу какие порты на данный момент работают.

3) Старт

4) Открыть насканенные ip и их можно ставить в брут

В masscan вставляете диапазоны далее следуете скрину выше ?.

Рабочие порты: 1111, 2222, 3333, 4444, 5555, 6666, 7777, 8888, 9999, 23389, 33389, 43389, 53389, 63389, 3366, 3377, 3388, 3399.

После того как masscan закончит сканить диапазоны выполняете пункт (4) и вставляете их в брут.

Скачать masscan можете по этой ссылке: https://mega.nz/#!1qpmQYzS!vctc9Y9zKeLNL06zctKXkQzr9mMY2frEALEySpLaJ50

● Софт для брута:

Настройка брута:

Открываете seting.ini и прописываете то что на скрине.

● Threads - Это потоки - их можно менять, но чем больше потоков ставите тем больше пропусков дедов. Лучше ставить от 400-600 потоков.

● Timeout - Время подключения к дедику - можете ствить от 5 до 15 не выше

2) CP, SP всегда перед началом брута должно быть по нулям иначе брут нестабильно будет брутить их● Attempts - Кол-во подключений к дедику при бруте.

3) Порт изменяйте его на тот который вы сканили диапазоны в masscan.

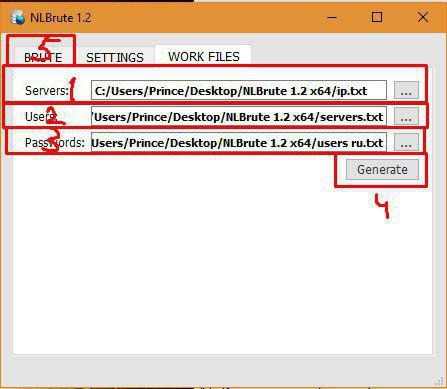

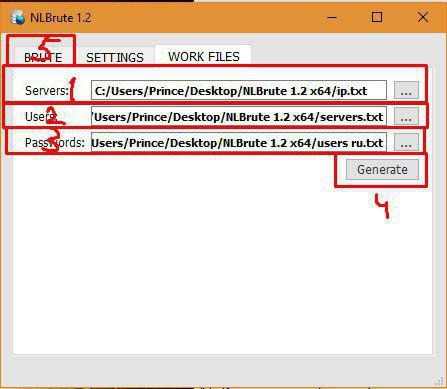

Далее нужно поставить логины, пароли и просканеные ip:

1) Вставляете текстовой документ с просканеными ip

2) Тут логины

3) Пароли

4) И нажимаешь Generate

Ссылка на скачивание софта для брута:5) Заходишь в вкладку BRUTE и нажимаешь старт и все остается только ждать

NLbrute 1.2 x32: https://mega.nz/#!Vi4mWYwJ!3ocYopf1z_33AWS6Fi5EDs2ZdSANB1TIuF0p8Zdkfo4

NLbrute 1.2 x64: https://mega.nz/#!UyhjXCzZ!Vu3yo1ZCYc-HCEtZqmNnxr6PtIFWu33jkxWI5nyJze4

● Логины https://mega.nz/#!A3hhHIjD!bHTccWVXBzV986TLypFxoA7SMOKeABsNW9V6dwlsjqM

● Пароли https://mega.nz/#!5z5FQaob!lUUP00TxKv-pZFOfAt6ugQI7hQQcYJOVAmTRYOEvNVI

Last edited: