Mutt

Professional

- Messages

- 1,458

- Reaction score

- 1,299

- Points

- 113

Содержание статьи

Что такое утечка данных

Нарушение данных или утечка данных - это передача конфиденциальных, конфиденциальных или защищенных данных в ненадежную среду. Нарушения данных могут происходить в результате хакерской атаки, внутренней работы лиц, которые в настоящее время или ранее работали в организации, или непреднамеренной потери или раскрытия данных.

Нарушения данных могут включать утечку информации, также известную как кража - несанкционированное копирование или передача данных без воздействия на исходные данные. В других случаях взломы влекут за собой полную потерю данных - как в случае атак программ-вымогателей, когда хакеры шифруют данные, чтобы запретить доступ владельцу данных.

Другими словами, при утечке данных хакеры или сотрудники выпускают или утекают конфиденциальные данные. В результате данные могут быть потеряны или использованы злоумышленниками в различных злонамеренных целях.

Типы информации, просочившейся в результате утечки данных

Нарушение данных может привести к утечке нескольких типов информации:

Стоимость утечки данных

Цена утечки данных может быть разрушительной для организаций: в 2020 году средняя утечка данных стоила его жертве 3,5 миллиона долларов.

Непосредственные коммерческие издержки нарушения включают:

Утечки данных также имеют косвенные долгосрочные издержки:

Причины утечки информации

Ниже приведены распространенные причины утечки информации в организациях.

Инсайдерские утечки

Внутренние угрозы включают недовольных сотрудников, бывших сотрудников, которые все еще сохраняют учетные данные для конфиденциальных систем, или деловых партнеров. Они могут быть мотивированы финансовой выгодой, коммерчески ценной информацией или желанием мести.

Платежное мошенничество

Мошенничество с платежами - это попытка создания ложных или незаконных транзакций. Распространенными сценариями являются взлом кредитной карты, приводящий к мошенничеству, поддельному возврату и мошенничеству с использованием триангуляции, при котором злоумышленники открывают поддельные интернет-магазины по чрезвычайно низким ценам и используют полученные платежные реквизиты для совершения покупок в реальных магазинах.

Утеря или кража

Организации хранят конфиденциальную информацию на таких устройствах, как мобильные телефоны, портативные компьютеры, флэш-накопители, портативные жесткие диски или даже настольные компьютеры и серверы. Любое из этих устройств может быть физически украдено злоумышленником или случайно потеряно сотрудниками организации, что приведет к взлому.

Непреднамеренное раскрытие

Многие утечки данных вызваны не атакой, а скорее непреднамеренным раскрытием конфиденциальной информации. Например, сотрудники могут просматривать конфиденциальные данные и сохранять их в небезопасном месте, или ИТ-персонал может ошибочно открыть конфиденциальный внутренний сервер в Интернете.

Цикл утечки данных

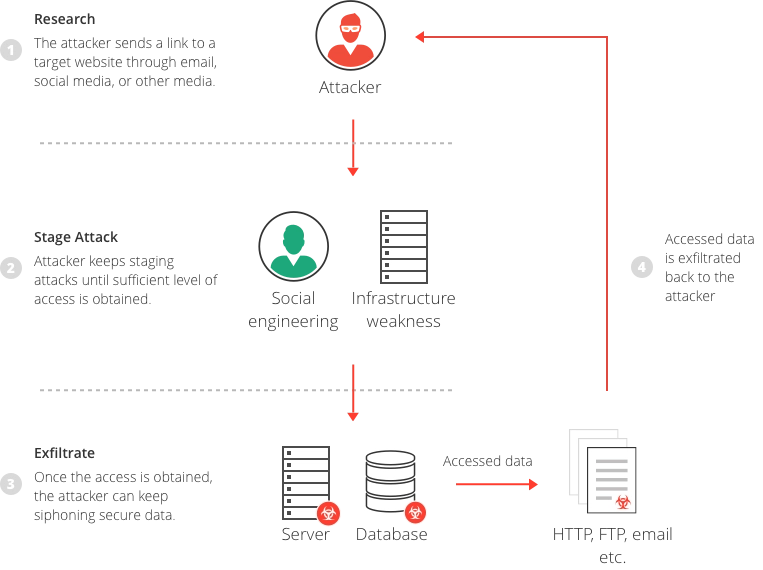

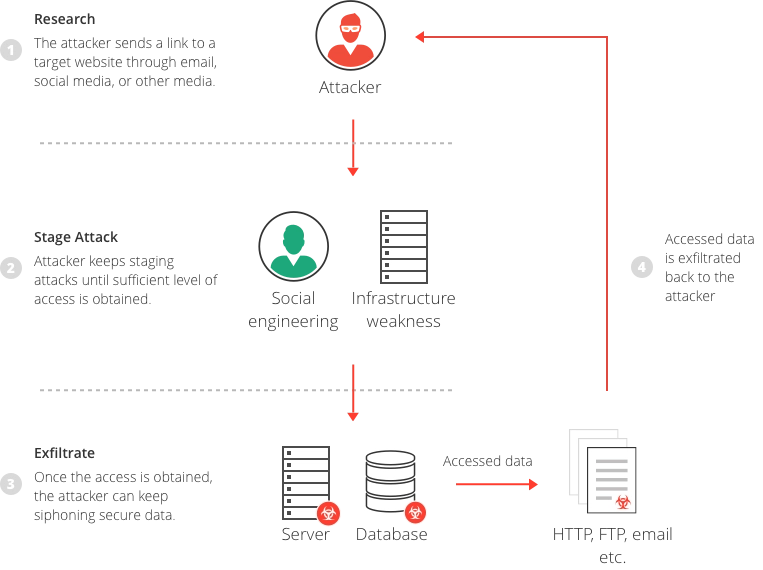

Злоумышленник, планирующий утечку данных, обычно выполняет следующие шаги, пока не получит конфиденциальные данные:

Пример цикла атаки взлома данных.

Предотвращение утечки данных

В 2020 году в среднем на обнаружение утечки данных в США уходило 206 дней. Утечки данных часто происходят без ведома организации, и эксперты по безопасности согласны с тем, что полностью предотвратить утечки данных невозможно. Следовательно, должны быть внедрены надежные методы обнаружения, сдерживания и устранения утечек данных.

Кроме того, вот передовые методы, которые организации могут использовать для предотвращения утечки данных:

Решения по защите данных

Отрасли по безопасности данных решение обеспечивает защиту от утечки данных, где ваши данные везде , где он живет, в помещениях, в облаке и в гибридных средах. Он также предоставляет ИТ-отделам полную информацию о том, как осуществляется доступ к данным, как они используются и перемещаются по организации.

Наш комплексный подход основан на нескольких уровнях защиты, включая:

- Что такое утечка данных

- Типы информации, просочившейся в результате утечки данных

- Стоимость утечки данных

- Причины утечки информации

- Цикл утечки данных

- Предотвращение утечки данных

- Решения по защите данных

Что такое утечка данных

Нарушение данных или утечка данных - это передача конфиденциальных, конфиденциальных или защищенных данных в ненадежную среду. Нарушения данных могут происходить в результате хакерской атаки, внутренней работы лиц, которые в настоящее время или ранее работали в организации, или непреднамеренной потери или раскрытия данных.

Нарушения данных могут включать утечку информации, также известную как кража - несанкционированное копирование или передача данных без воздействия на исходные данные. В других случаях взломы влекут за собой полную потерю данных - как в случае атак программ-вымогателей, когда хакеры шифруют данные, чтобы запретить доступ владельцу данных.

Другими словами, при утечке данных хакеры или сотрудники выпускают или утекают конфиденциальные данные. В результате данные могут быть потеряны или использованы злоумышленниками в различных злонамеренных целях.

Типы информации, просочившейся в результате утечки данных

Нарушение данных может привести к утечке нескольких типов информации:

- Финансовые данные - например, номера кредитных карт, банковские реквизиты, налоговые формы, счета-фактуры, финансовые отчеты.

- Медицинская или личная медицинская информация (PHI) - согласно определению в стандарте HIPAA США, «информация, созданная поставщиком медицинских услуг [и] относящаяся к прошлому, настоящему или будущему физическому или психическому здоровью или состоянию любого человека»

- Информация, позволяющая установить личность (PII) - информация, которую можно использовать для идентификации, установления контакта или определения местонахождения человека.

- Интеллектуальная собственность - например, патенты, коммерческие секреты, чертежи, списки клиентов, контракты.

- Уязвимая и конфиденциальная информация (обычно военного или политического характера), такая как записи встреч или протоколы, соглашения, секретные документы

Стоимость утечки данных

Цена утечки данных может быть разрушительной для организаций: в 2020 году средняя утечка данных стоила его жертве 3,5 миллиона долларов.

Непосредственные коммерческие издержки нарушения включают:

- Уведомления о нарушениях со стороны клиентов

- Государственные штрафы

- Затраты на связи с общественностью

- Судебные издержки

- Исследования кибербезопасности

- Операционный сбой

- Падение цены на акции

Утечки данных также имеют косвенные долгосрочные издержки:

- Ущерб бренду и репутации

- Снижение доверия со стороны клиентов и партнеров

- Потеря отношений с клиентами

- Утрата интеллектуальной собственности

- Страховая премия увеличивается

Причины утечки информации

Ниже приведены распространенные причины утечки информации в организациях.

Инсайдерские утечки

Внутренние угрозы включают недовольных сотрудников, бывших сотрудников, которые все еще сохраняют учетные данные для конфиденциальных систем, или деловых партнеров. Они могут быть мотивированы финансовой выгодой, коммерчески ценной информацией или желанием мести.

Платежное мошенничество

Мошенничество с платежами - это попытка создания ложных или незаконных транзакций. Распространенными сценариями являются взлом кредитной карты, приводящий к мошенничеству, поддельному возврату и мошенничеству с использованием триангуляции, при котором злоумышленники открывают поддельные интернет-магазины по чрезвычайно низким ценам и используют полученные платежные реквизиты для совершения покупок в реальных магазинах.

Утеря или кража

Организации хранят конфиденциальную информацию на таких устройствах, как мобильные телефоны, портативные компьютеры, флэш-накопители, портативные жесткие диски или даже настольные компьютеры и серверы. Любое из этих устройств может быть физически украдено злоумышленником или случайно потеряно сотрудниками организации, что приведет к взлому.

Непреднамеренное раскрытие

Многие утечки данных вызваны не атакой, а скорее непреднамеренным раскрытием конфиденциальной информации. Например, сотрудники могут просматривать конфиденциальные данные и сохранять их в небезопасном месте, или ИТ-персонал может ошибочно открыть конфиденциальный внутренний сервер в Интернете.

Цикл утечки данных

Злоумышленник, планирующий утечку данных, обычно выполняет следующие шаги, пока не получит конфиденциальные данные:

- Разведка - злоумышленник начинает с определения потенциальных целей. Это могут быть ИТ-системы, порты или протоколы, которые доступны для проникновения или взлома. Злоумышленник также может спланировать атаку социальной инженерии против сотрудников компании, имеющих привилегированный доступ к системам.

- Вторжение и присутствие - злоумышленник нарушает периметр безопасности организации и закрепляется в сети организации.

- Боковое перемещение и повышение привилегий - точка входа злоумышленника может не позволить ему немедленно получить конфиденциальные данные. Злоумышленник попытается улучшить свое положение, перейдя к другим системам и учетным записям пользователей и скомпрометировав их, пока они не предоставят доступ к нужным данным.

- Exfiltration - злоумышленник передает конфиденциальные данные за пределы сети организации и либо использует данные для личной выгоды, перепродает их на черном рынке, либо связывается с организацией с требованием выкупа.

Пример цикла атаки взлома данных.

Предотвращение утечки данных

В 2020 году в среднем на обнаружение утечки данных в США уходило 206 дней. Утечки данных часто происходят без ведома организации, и эксперты по безопасности согласны с тем, что полностью предотвратить утечки данных невозможно. Следовательно, должны быть внедрены надежные методы обнаружения, сдерживания и устранения утечек данных.

Кроме того, вот передовые методы, которые организации могут использовать для предотвращения утечки данных:

- Оценка уязвимости -систематический анализ слабых мест в системе безопасности в организационных системах с постоянными действиями по устранению высокоприоритетных пробелов в безопасности.

- Тестирование на проникновение - смоделированные кибератаки на ИТ-системы для проверки уязвимостей, которые можно использовать.

- Обучение и осведомленность - многие нарушения происходят из-за непреднамеренного или небрежного раскрытия данных или атак социальной инженерии, таких как фишинг. Профилактические меры включают обучение персонала процедурам безопасности, помощь им в предотвращении атак социальной инженерии и четкую маркировку конфиденциальных данных.

- Планы смягчения и восстановления - сотрудники службы безопасности должны документировать известные угрозы для чувствительных систем и поддерживать планы реагирования, сдерживания, смягчения и восстановления после инцидентов безопасности.

- Защита периметра сети - инструменты безопасности могут использоваться для предотвращения несанкционированного доступа и предотвращения многих типов атак на информационные системы. Например, брандмауэр веб-приложений Imperva защищает от всех распространенных угроз безопасности веб-приложений, таких как внедрение SQL, межсайтовый скриптинг (XSS) и удаленное включение файлов (RFI).

Решения по защите данных

Отрасли по безопасности данных решение обеспечивает защиту от утечки данных, где ваши данные везде , где он живет, в помещениях, в облаке и в гибридных средах. Он также предоставляет ИТ-отделам полную информацию о том, как осуществляется доступ к данным, как они используются и перемещаются по организации.

Наш комплексный подход основан на нескольких уровнях защиты, включая:

- Брандмауэр базы данных - блокирует внедрение SQL-кода и другие угрозы при оценке известных уязвимостей.

- Управление правами пользователей - отслеживает доступ к данным и действия привилегированных пользователей для выявления чрезмерных, несоответствующих и неиспользуемых привилегий.

- Маскирование и шифрование данных - запутывает конфиденциальные данные, так что они будут бесполезны для злоумышленников, даже если они каким-то образом извлечены.

- Предотвращение потери данных (DLP) - проверяет данные в движении, в состоянии покоя на серверах, в облачном хранилище или на конечных устройствах.

- Аналитика поведения пользователей - устанавливает базовые параметры поведения при доступе к данным, использует машинное обучение для обнаружения аномальных и потенциально рискованных действий и оповещения о них.

- Обнаружение и классификация данных - выявляет расположение, объем и контекст данных в локальной среде и в облаке.

- Мониторинг активности баз данных - отслеживает реляционные базы данных, хранилища данных, большие данные и мэйнфреймы для генерации предупреждений в реальном времени о нарушениях политики.

- Приоритизация предупреждений - использует технологии искусственного интеллекта и машинного обучения для анализа потока событий безопасности и определения приоритетов наиболее важных из них.