Mutt

Professional

- Messages

- 1,458

- Reaction score

- 1,296

- Points

- 113

Содержание статьи

Что такое троянский вирус

Трояны - это обманчивые программы, которые, кажется, выполняют одну функцию, но на самом деле выполняют другую, вредоносную функцию. Они могут быть замаскированы под бесплатное программное обеспечение, видео или музыку или внешне законную рекламу.

Термин «троянский вирус» технически неточен; Согласно большинству определений, трояны не являются вирусами. Вирус - это программа, которая распространяется путем присоединения к другому программному обеспечению, в то время как троян распространяется, выдавая себя за полезное программное обеспечение или контент. Многие эксперты рассматривают шпионские программы, которые отслеживают активность пользователей и отправляют журналы или данные обратно злоумышленнику, как тип трояна.

Трояны могут выступать в качестве автономных инструментов для злоумышленников или могут быть платформой для другой вредоносной активности. Например, троянские загрузчики используются злоумышленниками для доставки будущих полезных данных на устройство жертвы. Троянские руткиты могут использоваться для постоянного присутствия на устройстве пользователя или в корпоративной сети.

Способы троянского заражения

Вот распространенные способы заражения троянами компьютеров в вашей корпоративной сети:

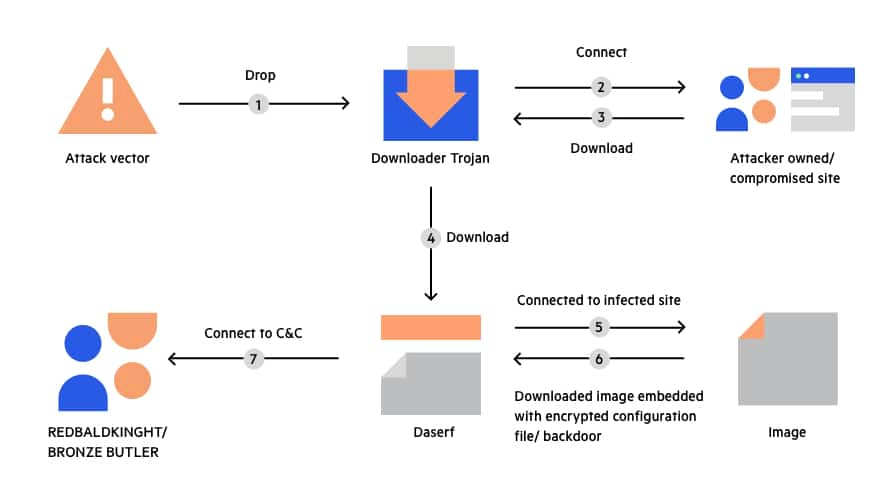

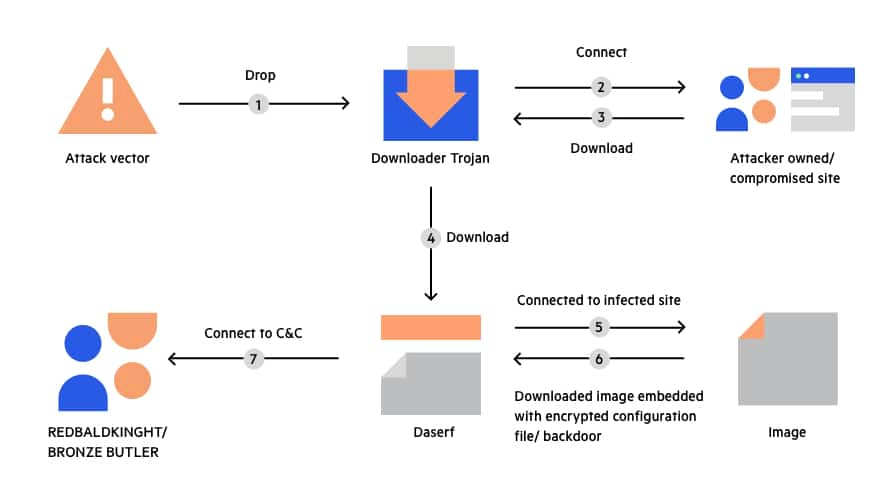

Троян Daserf, созданный кибершпионажной группой REDBALDKNIGHT, часто устанавливается с помощью ложных документов, прикрепленных к электронным письмам.

Типы троянов

Первым троянцем, который был замечен в дикой природе, был ANIMAL, выпущенный в 1975 году. С тех пор появилось много миллионов вариантов трояна, которые можно разделить на множество типов. Вот некоторые из наиболее распространенных типов.

Троян-загрузчик

Троян-загрузчик загружает и развертывает другой вредоносный код, например руткиты, программы-вымогатели или клавиатурные шпионы. Многие типы программ-вымогателей распространяются через «дроппер» - троян-загрузчик, который устанавливается на компьютер пользователя и развертывает другие вредоносные компоненты.

Дроппер часто является первым этапом многофазной атаки трояна, за которым следует установка другого типа трояна, который обеспечивает злоумышленникам постоянную точку опоры во внутренней системе. Например, дроппер может использоваться для внедрения трояна-бэкдора на чувствительный сервер.

Бэкдор троян

Бэкдор-троян открывает секретный туннель связи, позволяя локальное развертывание вредоносного ПО для связи с центром Command & Control взломщика. Это может позволить хакерам управлять устройством, отслеживать или красть данные, а также развертывать другое программное обеспечение.

Шпионское ПО

Шпионское ПО - это программное обеспечение, которое наблюдает за действиями пользователей, собирая конфиденциальные данные, такие как учетные данные или банковские реквизиты. Они отправляют эти данные обратно злоумышленнику. Шпионское ПО обычно маскируется под полезное ПО, поэтому его обычно считают разновидностью трояна.

Руткит-трояны

Трояны с руткитами получают доступ на корневом уровне или административный доступ к машине и загружаются вместе с операционной системой или даже раньше операционной системы. Это затрудняет их обнаружение и удаление.

DDoS-атакующий троян (ботнет)

DDoS троян превращает устройство жертвы в зомби, участвующих в большем ботнет. Цель злоумышленника - захватить как можно больше машин и использовать их в злонамеренных целях без ведома владельцев устройств - обычно для наводнения серверов фальшивым трафиком в рамках атаки распределенного отказа в обслуживании (DoS).

Примеры вредоносных программ троянских коней

Ниже приведены некоторые из наиболее быстро распространяющихся и наиболее опасных семейств троянских программ.

Зевс

Zeus / Zbot - это вредоносный пакет, работающий по модели клиент / сервер, при этом развернутые экземпляры обращаются домой в центр управления и контроля Zeus. По оценкам, он заразил более 3,6 миллиона компьютеров в США, включая машины, принадлежащие НАСА, Bank of America и Министерству транспорта США.

Zeus заражает компьютеры Windows и отправляет конфиденциальные данные с компьютера жертвы на сервер Zeus. Он особенно эффективен для кражи учетных данных, банковских реквизитов и другой финансовой информации и передачи их злоумышленникам.

Слабым местом системы Zeus является единый C&C сервер, который был основной целью правоохранительных органов. Более поздние версии Zeus добавили алгоритм генерации домена (GDA), который позволяет Zbots подключаться к списку альтернативных доменных имен, если сервер Zeus недоступен.

У Zeus есть много вариантов, в том числе:

Я ЛЮБЛЮ ВАС

ILOVEYOU (обычно именуемый «вирусом ILOVEYOU») - это троян, выпущенный в 2000 году, который был использован в самой разрушительной кибератаке в мире, которая привела к глобальным убыткам в размере 8,7 миллиарда долларов.

Троян был распространен как фишинговое письмо с текстом «Пожалуйста, проверьте прикрепленное от меня любовное письмо» с вложением «ILOVEYOU», которое представляло собой текстовый файл. Получатели, которым было достаточно любопытно открыть вложение, заражались, троян перезаписывал файлы на машине, а затем рассылал себя по всему их списку контактов. Этот простой, но эффективный метод распространения привел к тому, что вирус распространился на миллионы компьютеров.

Криптолокер

Cryptolocker - это распространенная форма программ-вымогателей. Он распространяется с использованием зараженных вложений электронной почты; обычное сообщение содержит зараженный ZIP-файл, защищенный паролем, с паролем, содержащимся в сообщении. Когда пользователь открывает ZIP-файл с паролем и щелкает прикрепленный PDF-файл, троян активируется. Он ищет файлы для шифрования на локальных дисках и подключенных сетевых дисках и шифрует файлы, используя асимметричное шифрование с 1024 или 2048-битными ключами. Затем злоумышленники требуют выкуп за освобождение файлов.

Стакснет

Stuxnet был специализированным троянцем для Windows, разработанным для атак на промышленные системы управления (ICS). Утверждается, что он был использован для нападения на ядерные объекты Ирана. Вирус заставил мониторы операторов вести себя как обычно, в то время как он изменил скорость иранских центрифуг, заставив их вращаться слишком долго и слишком быстро, а также разрушил оборудование.

Как обнаружить троянов в вашей организации

Трояны представляют собой серьезную угрозу для организационных систем и инструмент, обычно используемый как часть Advanced Persistent Threats (APT). Группы безопасности могут использовать следующие технологии и методы для обнаружения и предотвращения троянов:

Платформы защиты конечных точек

Современные системы защиты конечных точек включают традиционный антивирус устройства, антивирус нового поколения (NGAV), который может предотвращать трояны нулевого дня и неизвестные трояны, а также поведенческую аналитику, которая выявляет аномальную активность на пользовательских устройствах. Эта комбинация защитных мер эффективна против большинства троянов.

Брандмауэр веб-приложений (WAF)

WAF развертывается на границе сети и может предотвращать заражение троянами, предотвращая загрузку полезных нагрузок троянов из подозрительных источников. Кроме того, он может обнаруживать и блокировать любые необычные или подозрительные сетевые соединения. WAF могут блокировать троянов, когда они «звонят домой» в свой центр управления и контроля, делая их неэффективными, и могут помочь идентифицировать затронутые системы.

Охота на угрозы

Охота на угрозы - это практика активного поиска угроз в корпоративных сетях квалифицированными аналитиками безопасности. Аналитики используют системы управления информацией и событиями безопасности (SIEM) для сбора данных из сотен ИТ-систем и инструментов безопасности, а также используют методы расширенного поиска и анализа данных для обнаружения следов троянов и других угроз, присутствующих в локальной среде.

Отслеживание жалоб пользователей

Часто простая жалоба пользователя на медленную машину или странное поведение пользовательского интерфейса может сигнализировать о наличии трояна. Сопоставление запросов ИТ-поддержки с помощью поведенческой аналитики и данных из других инструментов безопасности может помочь выявить скрытые трояны.

Ниже приведены общие симптомы троянов, о которых могут сообщать пользователи:

Решения по защите данных

Система защиты помогает обнаруживать и предотвращать троянов с помощью управления правами пользователей - он отслеживает доступ к данным и действия привилегированных пользователей для выявления чрезмерных, несоответствующих и неиспользуемых привилегий. Он также предлагает лучший в отрасли брандмауэр веб-приложений (WAF), который может обнаруживать и блокировать троянов, когда они пытаются связаться со своим центром управления и контроля.

Помимо обнаружения и предотвращения программ-вымогателей, решение Imperva по обеспечению безопасности данных защищает ваши данные, где бы они ни находились - локально, в облачных и гибридных средах. Он также предоставляет ИТ-отделам полную информацию о том, как осуществляется доступ к данным, как они используются и перемещаются по организации.

Наш комплексный подход основан на нескольких уровнях защиты, включая:

- Что такое троянский вирус

- Способы троянского заражения

- Типы троянов

- Примеры вредоносных программ троянских коней

- Как обнаружить троянов в вашей организации

- Решения по защите данных

Что такое троянский вирус

Трояны - это обманчивые программы, которые, кажется, выполняют одну функцию, но на самом деле выполняют другую, вредоносную функцию. Они могут быть замаскированы под бесплатное программное обеспечение, видео или музыку или внешне законную рекламу.

Термин «троянский вирус» технически неточен; Согласно большинству определений, трояны не являются вирусами. Вирус - это программа, которая распространяется путем присоединения к другому программному обеспечению, в то время как троян распространяется, выдавая себя за полезное программное обеспечение или контент. Многие эксперты рассматривают шпионские программы, которые отслеживают активность пользователей и отправляют журналы или данные обратно злоумышленнику, как тип трояна.

Трояны могут выступать в качестве автономных инструментов для злоумышленников или могут быть платформой для другой вредоносной активности. Например, троянские загрузчики используются злоумышленниками для доставки будущих полезных данных на устройство жертвы. Троянские руткиты могут использоваться для постоянного присутствия на устройстве пользователя или в корпоративной сети.

Способы троянского заражения

Вот распространенные способы заражения троянами компьютеров в вашей корпоративной сети:

- Пользователь становится мишенью фишинга или других видов социальной инженерии, открывает зараженное вложение электронной почты или щелкает ссылку на вредоносный веб-сайт.

- Пользователь посещает вредоносный веб-сайт и сталкивается с постепенной загрузкой, выдавая себя за полезное программное обеспечение, или ему предлагается загрузить кодек для воспроизведения видео- или аудиопотока.

- Пользователь посещает законный веб-сайт, зараженный вредоносным кодом (например, вредоносной рекламой или межсайтовым скриптингом).

- Пользователь загружает программу, издатель которой неизвестен или не авторизован политиками безопасности организации.

- Злоумышленники устанавливают троян, используя уязвимость программного обеспечения или путем несанкционированного доступа.

Троян Daserf, созданный кибершпионажной группой REDBALDKNIGHT, часто устанавливается с помощью ложных документов, прикрепленных к электронным письмам.

Типы троянов

Первым троянцем, который был замечен в дикой природе, был ANIMAL, выпущенный в 1975 году. С тех пор появилось много миллионов вариантов трояна, которые можно разделить на множество типов. Вот некоторые из наиболее распространенных типов.

Троян-загрузчик

Троян-загрузчик загружает и развертывает другой вредоносный код, например руткиты, программы-вымогатели или клавиатурные шпионы. Многие типы программ-вымогателей распространяются через «дроппер» - троян-загрузчик, который устанавливается на компьютер пользователя и развертывает другие вредоносные компоненты.

Дроппер часто является первым этапом многофазной атаки трояна, за которым следует установка другого типа трояна, который обеспечивает злоумышленникам постоянную точку опоры во внутренней системе. Например, дроппер может использоваться для внедрения трояна-бэкдора на чувствительный сервер.

Бэкдор троян

Бэкдор-троян открывает секретный туннель связи, позволяя локальное развертывание вредоносного ПО для связи с центром Command & Control взломщика. Это может позволить хакерам управлять устройством, отслеживать или красть данные, а также развертывать другое программное обеспечение.

Шпионское ПО

Шпионское ПО - это программное обеспечение, которое наблюдает за действиями пользователей, собирая конфиденциальные данные, такие как учетные данные или банковские реквизиты. Они отправляют эти данные обратно злоумышленнику. Шпионское ПО обычно маскируется под полезное ПО, поэтому его обычно считают разновидностью трояна.

Руткит-трояны

Трояны с руткитами получают доступ на корневом уровне или административный доступ к машине и загружаются вместе с операционной системой или даже раньше операционной системы. Это затрудняет их обнаружение и удаление.

DDoS-атакующий троян (ботнет)

DDoS троян превращает устройство жертвы в зомби, участвующих в большем ботнет. Цель злоумышленника - захватить как можно больше машин и использовать их в злонамеренных целях без ведома владельцев устройств - обычно для наводнения серверов фальшивым трафиком в рамках атаки распределенного отказа в обслуживании (DoS).

Примеры вредоносных программ троянских коней

Ниже приведены некоторые из наиболее быстро распространяющихся и наиболее опасных семейств троянских программ.

Зевс

Zeus / Zbot - это вредоносный пакет, работающий по модели клиент / сервер, при этом развернутые экземпляры обращаются домой в центр управления и контроля Zeus. По оценкам, он заразил более 3,6 миллиона компьютеров в США, включая машины, принадлежащие НАСА, Bank of America и Министерству транспорта США.

Zeus заражает компьютеры Windows и отправляет конфиденциальные данные с компьютера жертвы на сервер Zeus. Он особенно эффективен для кражи учетных данных, банковских реквизитов и другой финансовой информации и передачи их злоумышленникам.

Слабым местом системы Zeus является единый C&C сервер, который был основной целью правоохранительных органов. Более поздние версии Zeus добавили алгоритм генерации домена (GDA), который позволяет Zbots подключаться к списку альтернативных доменных имен, если сервер Zeus недоступен.

У Zeus есть много вариантов, в том числе:

- Zeus Gameover - одноранговая версия ботнета Zeus без централизованного C&C.

- SpyEye - предназначен для кражи денег с банковских счетов в Интернете.

- Ice IX - финансовое вредоносное ПО, которое может управлять контентом в браузере во время финансовых транзакций и извлекать учетные данные и личные данные из форм.

- Citadel - вариант Zeus с открытым исходным кодом, над которым работало и улучшало сообщество киберпреступников, а на смену ему пришла Atmos.

- Carberp - одно из самых распространенных финансовых вредоносных программ в России. Может использовать уязвимости операционной системы для получения корневого доступа к целевым системам.

- Shylock - использует алгоритм генерации домена (DGA), используемый для получения команд от большого количества вредоносных серверов.

Я ЛЮБЛЮ ВАС

ILOVEYOU (обычно именуемый «вирусом ILOVEYOU») - это троян, выпущенный в 2000 году, который был использован в самой разрушительной кибератаке в мире, которая привела к глобальным убыткам в размере 8,7 миллиарда долларов.

Троян был распространен как фишинговое письмо с текстом «Пожалуйста, проверьте прикрепленное от меня любовное письмо» с вложением «ILOVEYOU», которое представляло собой текстовый файл. Получатели, которым было достаточно любопытно открыть вложение, заражались, троян перезаписывал файлы на машине, а затем рассылал себя по всему их списку контактов. Этот простой, но эффективный метод распространения привел к тому, что вирус распространился на миллионы компьютеров.

Криптолокер

Cryptolocker - это распространенная форма программ-вымогателей. Он распространяется с использованием зараженных вложений электронной почты; обычное сообщение содержит зараженный ZIP-файл, защищенный паролем, с паролем, содержащимся в сообщении. Когда пользователь открывает ZIP-файл с паролем и щелкает прикрепленный PDF-файл, троян активируется. Он ищет файлы для шифрования на локальных дисках и подключенных сетевых дисках и шифрует файлы, используя асимметричное шифрование с 1024 или 2048-битными ключами. Затем злоумышленники требуют выкуп за освобождение файлов.

Стакснет

Stuxnet был специализированным троянцем для Windows, разработанным для атак на промышленные системы управления (ICS). Утверждается, что он был использован для нападения на ядерные объекты Ирана. Вирус заставил мониторы операторов вести себя как обычно, в то время как он изменил скорость иранских центрифуг, заставив их вращаться слишком долго и слишком быстро, а также разрушил оборудование.

Как обнаружить троянов в вашей организации

Трояны представляют собой серьезную угрозу для организационных систем и инструмент, обычно используемый как часть Advanced Persistent Threats (APT). Группы безопасности могут использовать следующие технологии и методы для обнаружения и предотвращения троянов:

Платформы защиты конечных точек

Современные системы защиты конечных точек включают традиционный антивирус устройства, антивирус нового поколения (NGAV), который может предотвращать трояны нулевого дня и неизвестные трояны, а также поведенческую аналитику, которая выявляет аномальную активность на пользовательских устройствах. Эта комбинация защитных мер эффективна против большинства троянов.

Брандмауэр веб-приложений (WAF)

WAF развертывается на границе сети и может предотвращать заражение троянами, предотвращая загрузку полезных нагрузок троянов из подозрительных источников. Кроме того, он может обнаруживать и блокировать любые необычные или подозрительные сетевые соединения. WAF могут блокировать троянов, когда они «звонят домой» в свой центр управления и контроля, делая их неэффективными, и могут помочь идентифицировать затронутые системы.

Охота на угрозы

Охота на угрозы - это практика активного поиска угроз в корпоративных сетях квалифицированными аналитиками безопасности. Аналитики используют системы управления информацией и событиями безопасности (SIEM) для сбора данных из сотен ИТ-систем и инструментов безопасности, а также используют методы расширенного поиска и анализа данных для обнаружения следов троянов и других угроз, присутствующих в локальной среде.

Отслеживание жалоб пользователей

Часто простая жалоба пользователя на медленную машину или странное поведение пользовательского интерфейса может сигнализировать о наличии трояна. Сопоставление запросов ИТ-поддержки с помощью поведенческой аналитики и данных из других инструментов безопасности может помочь выявить скрытые трояны.

Ниже приведены общие симптомы троянов, о которых могут сообщать пользователи:

- Появляются всплывающие окна, запускаемые браузером или операционной системой пользователя

- Дисковое пространство исчезает, непонятные постоянные ошибки на диске

- Низкая производительность системы, машина внезапно замедляется без видимой причины

- Мышь или клавиатура работают сами по себе

- Компьютер выключается или перезагружается без каких-либо действий пользователя

- Измените образ или конфигурацию рабочего стола

- Перейти на домашнюю страницу браузера или стартовую страницу

- Перенаправление поисков на неизвестный домен

- Системный брандмауэр или антивирус отключены без вмешательства пользователя

- Необычная сетевая активность, когда пользователь не активен

- Новые программы, избранное или закладки, не добавленные пользователем

Решения по защите данных

Система защиты помогает обнаруживать и предотвращать троянов с помощью управления правами пользователей - он отслеживает доступ к данным и действия привилегированных пользователей для выявления чрезмерных, несоответствующих и неиспользуемых привилегий. Он также предлагает лучший в отрасли брандмауэр веб-приложений (WAF), который может обнаруживать и блокировать троянов, когда они пытаются связаться со своим центром управления и контроля.

Помимо обнаружения и предотвращения программ-вымогателей, решение Imperva по обеспечению безопасности данных защищает ваши данные, где бы они ни находились - локально, в облачных и гибридных средах. Он также предоставляет ИТ-отделам полную информацию о том, как осуществляется доступ к данным, как они используются и перемещаются по организации.

Наш комплексный подход основан на нескольких уровнях защиты, включая:

- Брандмауэр базы данных - блокирует внедрение SQL-кода и другие угрозы при оценке известных уязвимостей.

- Маскирование и шифрование данных - скрывает конфиденциальные данные, чтобы они были бесполезны для злоумышленника, даже если они каким-то образом извлечены.

- Предотвращение потери данных (DLP) - проверяет данные в движении, в состоянии покоя на серверах, в облачном хранилище или на конечных устройствах.

- Аналитика поведения пользователей - устанавливает базовые параметры поведения при доступе к данным, использует машинное обучение для обнаружения ненормальных и потенциально рискованных действий и оповещения о них.

- Обнаружение и классификация данных - выявляет расположение, объем и контекст данных в локальной среде и в облаке.

- Мониторинг активности баз данных - отслеживает реляционные базы данных, хранилища данных, большие данные и мэйнфреймы для генерации предупреждений в реальном времени о нарушениях политики.

- Приоритизация предупреждений - используя технологии искусственного интеллекта и машинного обучения, чтобы просматривать поток событий безопасности и определять приоритетность наиболее важных.