Mutt

Professional

- Messages

- 1,458

- Reaction score

- 1,273

- Points

- 113

Содержание статьи

Что такое эксплойт нулевого дня (0day)

Эксплойт нулевого дня (0day) - это кибератака, нацеленная на уязвимость программного обеспечения, которая неизвестна поставщику программного обеспечения или поставщикам антивирусных программ. Злоумышленник обнаруживает уязвимость программного обеспечения до того, как какие-либо стороны заинтересованы в ее устранении, быстро создает эксплойт и использует его для атаки. Такие атаки с большой вероятностью будут успешными, потому что нет защиты. Это делает атаки нулевого дня серьезной угрозой безопасности.

Типичные векторы атак включают веб-браузеры, которые являются распространенными целями из-за их повсеместного распространения, и вложения электронной почты, которые используют уязвимости в приложении, открывающем вложение, или в файлах определенных типов, таких как Word, Excel, PDF или Flash.

Связанное с этим понятие - вредоносное ПО нулевого дня - компьютерный вирус, для которого еще нет определенных сигнатур антивирусного программного обеспечения, поэтому антивирусное ПО на основе сигнатур не может его остановить.

Типичные цели для эксплойта нулевого дня включают:

Примеры атак нулевого дня

Вот некоторые громкие примеры атак нулевого дня:

Обнаружение уязвимости нулевого дня

По определению, для эксплойтов нулевого дня еще не существует патчей или антивирусных сигнатур, что затрудняет их обнаружение. Однако есть несколько способов обнаружить ранее неизвестные уязвимости программного обеспечения.

Сканирование уязвимостей

Сканирование уязвимостей может обнаружить некоторые эксплойты нулевого дня. Поставщики средств безопасности, предлагающие решения для сканирования уязвимостей, могут имитировать атаки на программный код, проводить проверки кода и пытаться найти новые уязвимости, которые могли появиться после обновления программного обеспечения.

Такой подход не может обнаружить все эксплойты нулевого дня. Но даже для тех, кого он обнаруживает, сканирования недостаточно - организации должны действовать в соответствии с результатами сканирования, выполнять проверку кода и дезинфицировать свой код, чтобы предотвратить эксплойт. В действительности большинство организаций не спешат реагировать на вновь обнаруженные уязвимости, в то время как злоумышленники могут очень быстро воспользоваться эксплойтом нулевого дня.

Управление исправлениями

Другая стратегия - как можно скорее развернуть программные исправления для обнаруженных уязвимостей программного обеспечения. Хотя это не может предотвратить атаки нулевого дня, быстрое применение исправлений и обновлений программного обеспечения может значительно снизить риск атаки.

Однако есть три фактора, которые могут задержать развертывание исправлений безопасности. Поставщикам программного обеспечения требуется время, чтобы обнаружить уязвимости, разработать исправление и распространить его среди пользователей. Также может потребоваться время, чтобы применить исправление к организационным системам. Чем дольше длится этот процесс, тем выше риск атаки нулевого дня.

Проверка и дезинфекция входных данных

Проверка входных данных решает многие проблемы, присущие сканированию уязвимостей и управлению исправлениями. Это не оставляет организации незащищенными, пока они вносят исправления в системы или дезинфицируют код - процессы, на которые может потребоваться время. Он управляется экспертами по безопасности и намного более гибкий, он способен адаптироваться и реагировать на новые угрозы в режиме реального времени.

Одним из наиболее эффективных способов предотвращения атак нулевого дня является развертывание брандмауэра веб-приложений (WAF) на границе сети. WAF проверяет весь входящий трафик и отфильтровывает вредоносные входные данные, которые могут быть нацелены на уязвимости системы безопасности.

Кроме того, самым последним достижением в борьбе с атаками нулевого дня является самозащита приложений во время выполнения (RASP). Агенты RASP находятся внутри приложений, исследуя полезные данные запроса с контекстом кода приложения во время выполнения, чтобы определить, является ли запрос нормальным или вредоносным, что позволяет приложениям защищаться.

Инициатива нулевого дня

Программа, созданная для поощрения исследователей безопасности за ответственное раскрытие уязвимостей вместо продажи информации на черном рынке. Его цель - создать широкое сообщество исследователей уязвимостей, которые смогут обнаруживать уязвимости в системе безопасности раньше, чем это сделают хакеры, и предупреждать поставщиков программного обеспечения.

Устранение угроз нулевого дня

Сканирование уязвимостей и управление исправлениями - частичные решения для атак нулевого дня. И они создают большое окно уязвимости из-за времени, необходимого для разработки и применения патчей и исправлений кода.

Брандмауэр веб-приложений (WAF) - это управляемая служба проверки ввода, развернутая на границе вашей сети, которая интеллектуально фильтрует и проверяет входящий трафик, блокируя атаки на границе сети.

RASP - последнее новшество в борьбе с атаками нулевого дня. Используя запатентованные методы, основанные на грамматике, которые используют LangSec, RASP позволяет приложениям защищать себя без подписей или исправлений, обеспечивая безопасность по умолчанию и избавляя вас от эксплуатационных расходов на установку исправлений нулевого дня вне цикла.

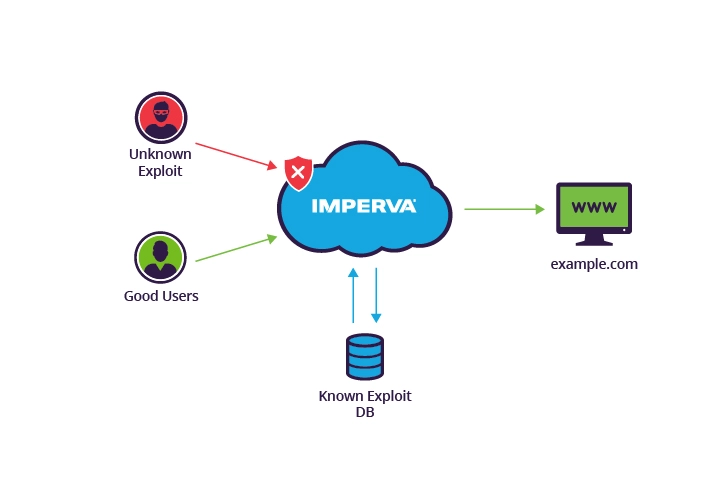

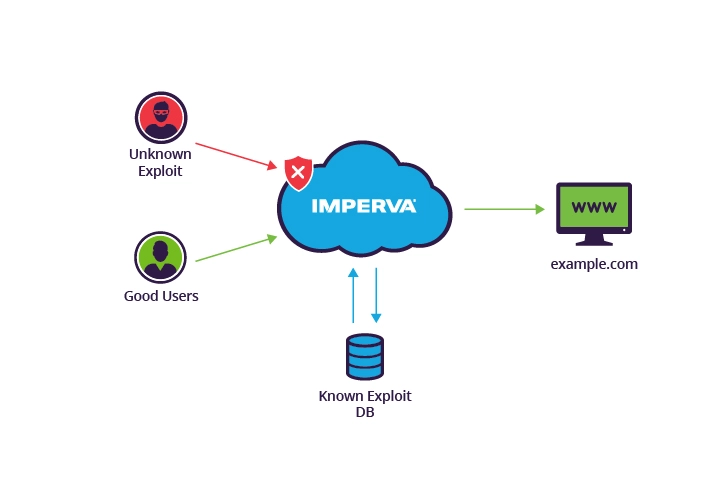

Облачный WAF блокирует атаки нулевого дня, используя краудсорсинговую безопасность для выявления новых угроз.

WAF на основе облачных вычислений использует краудсорсинговую безопасность для защиты от атак нулевого дня, собирая данные об атаках для мгновенного реагирования на угрозы. Как только новая угроза обнаруживается где-нибудь в сети Incapsula, быстро развертывается путь смягчения для защиты всей пользовательской базы.

- Что такое эксплойт нулевого дня (0day)

- Примеры атак нулевого дня

- Обнаружение уязвимости нулевого дня

- Устранение угроз нулевого дня

Что такое эксплойт нулевого дня (0day)

Эксплойт нулевого дня (0day) - это кибератака, нацеленная на уязвимость программного обеспечения, которая неизвестна поставщику программного обеспечения или поставщикам антивирусных программ. Злоумышленник обнаруживает уязвимость программного обеспечения до того, как какие-либо стороны заинтересованы в ее устранении, быстро создает эксплойт и использует его для атаки. Такие атаки с большой вероятностью будут успешными, потому что нет защиты. Это делает атаки нулевого дня серьезной угрозой безопасности.

Типичные векторы атак включают веб-браузеры, которые являются распространенными целями из-за их повсеместного распространения, и вложения электронной почты, которые используют уязвимости в приложении, открывающем вложение, или в файлах определенных типов, таких как Word, Excel, PDF или Flash.

Связанное с этим понятие - вредоносное ПО нулевого дня - компьютерный вирус, для которого еще нет определенных сигнатур антивирусного программного обеспечения, поэтому антивирусное ПО на основе сигнатур не может его остановить.

Типичные цели для эксплойта нулевого дня включают:

- Государственные департаменты.

- Крупные предприятия.

- Лица, имеющие доступ к ценным бизнес-данным, например к интеллектуальной собственности.

- Большое количество домашних пользователей, использующих уязвимую систему, например браузер или операционную систему. Хакеры могут использовать уязвимости для компрометации компьютеров и создания массивных ботнетов.

- Аппаратные устройства, прошивки и Интернет вещей (IoT).

- В некоторых случаях правительства используют эксплойты нулевого дня для нападения на людей, организации или страны, которые угрожают их естественной безопасности.

Примеры атак нулевого дня

Вот некоторые громкие примеры атак нулевого дня:

- Stuxnet. Этот вредоносный компьютерный червь нацелился на компьютеры, используемые в производственных целях в нескольких странах, включая Иран, Индию и Индонезию. Основной целью были иранские заводы по обогащению урана с намерением сорвать ядерную программу страны. Уязвимости нулевого дня существовали в программном обеспечении, работающем на промышленных компьютерах, известных как программируемые логические контроллеры (ПЛК), работающем под управлением Microsoft Windows. Червь заразил ПЛК через уязвимости в программном обеспечении Siemens Step7, вынудив ПЛК выполнять неожиданные команды на конвейере, саботируя центрифуги, используемые для разделения ядерных материалов.

- Атака Sony «нулевого дня»: Sony Pictures стала жертвой эксплойта «нулевого дня» в конце 2014 года. Атака нанесла ущерб сети Sony и привела к публикации конфиденциальных корпоративных данных на сайтах обмена файлами. Скомпрометированные данные включали подробности о предстоящих фильмах, бизнес-планах и личные адреса электронной почты высшего руководства Sony. Подробности конкретной уязвимости, использованной в атаке Sony, остаются неизвестными.

- RSA: В 2011 году хакеры использовали еще не исправленную уязвимость в Adobe Flash Player, чтобы получить доступ к сети охранной компании RSA. Злоумышленники отправляли электронные письма с вложениями в виде таблиц Excel небольшим группам сотрудников RSA. Таблицы содержали встроенный файл Flash, который использовал уязвимость Flash нулевого дня. Когда один из сотрудников открыл электронную таблицу, злоумышленники установили инструмент удаленного администрирования Poison Ivy, чтобы получить контроль над компьютером. Получив доступ к сети, злоумышленники искали конфиденциальную информацию, копировали ее и передавали на внешние серверы, которые они контролировали. RSA признала, что среди украденных данных была конфиденциальная информация, связанная с продуктами двухфакторной аутентификации SecurID, используемыми во всем мире для доступа к конфиденциальным данным и устройствам.

- Операция «Аврора». Этот эксплойт «нулевого дня» 2009 года был нацелен на интеллектуальную собственность нескольких крупных предприятий, включая Google, Adobe Systems, Yahoo и Dow Chemical. Уязвимости существовали как в Internet Explorer, так и в Perforce; последний использовался Google для управления своим исходным кодом.

Обнаружение уязвимости нулевого дня

По определению, для эксплойтов нулевого дня еще не существует патчей или антивирусных сигнатур, что затрудняет их обнаружение. Однако есть несколько способов обнаружить ранее неизвестные уязвимости программного обеспечения.

Сканирование уязвимостей

Сканирование уязвимостей может обнаружить некоторые эксплойты нулевого дня. Поставщики средств безопасности, предлагающие решения для сканирования уязвимостей, могут имитировать атаки на программный код, проводить проверки кода и пытаться найти новые уязвимости, которые могли появиться после обновления программного обеспечения.

Такой подход не может обнаружить все эксплойты нулевого дня. Но даже для тех, кого он обнаруживает, сканирования недостаточно - организации должны действовать в соответствии с результатами сканирования, выполнять проверку кода и дезинфицировать свой код, чтобы предотвратить эксплойт. В действительности большинство организаций не спешат реагировать на вновь обнаруженные уязвимости, в то время как злоумышленники могут очень быстро воспользоваться эксплойтом нулевого дня.

Управление исправлениями

Другая стратегия - как можно скорее развернуть программные исправления для обнаруженных уязвимостей программного обеспечения. Хотя это не может предотвратить атаки нулевого дня, быстрое применение исправлений и обновлений программного обеспечения может значительно снизить риск атаки.

Однако есть три фактора, которые могут задержать развертывание исправлений безопасности. Поставщикам программного обеспечения требуется время, чтобы обнаружить уязвимости, разработать исправление и распространить его среди пользователей. Также может потребоваться время, чтобы применить исправление к организационным системам. Чем дольше длится этот процесс, тем выше риск атаки нулевого дня.

Проверка и дезинфекция входных данных

Проверка входных данных решает многие проблемы, присущие сканированию уязвимостей и управлению исправлениями. Это не оставляет организации незащищенными, пока они вносят исправления в системы или дезинфицируют код - процессы, на которые может потребоваться время. Он управляется экспертами по безопасности и намного более гибкий, он способен адаптироваться и реагировать на новые угрозы в режиме реального времени.

Одним из наиболее эффективных способов предотвращения атак нулевого дня является развертывание брандмауэра веб-приложений (WAF) на границе сети. WAF проверяет весь входящий трафик и отфильтровывает вредоносные входные данные, которые могут быть нацелены на уязвимости системы безопасности.

Кроме того, самым последним достижением в борьбе с атаками нулевого дня является самозащита приложений во время выполнения (RASP). Агенты RASP находятся внутри приложений, исследуя полезные данные запроса с контекстом кода приложения во время выполнения, чтобы определить, является ли запрос нормальным или вредоносным, что позволяет приложениям защищаться.

Инициатива нулевого дня

Программа, созданная для поощрения исследователей безопасности за ответственное раскрытие уязвимостей вместо продажи информации на черном рынке. Его цель - создать широкое сообщество исследователей уязвимостей, которые смогут обнаруживать уязвимости в системе безопасности раньше, чем это сделают хакеры, и предупреждать поставщиков программного обеспечения.

Устранение угроз нулевого дня

Сканирование уязвимостей и управление исправлениями - частичные решения для атак нулевого дня. И они создают большое окно уязвимости из-за времени, необходимого для разработки и применения патчей и исправлений кода.

Брандмауэр веб-приложений (WAF) - это управляемая служба проверки ввода, развернутая на границе вашей сети, которая интеллектуально фильтрует и проверяет входящий трафик, блокируя атаки на границе сети.

RASP - последнее новшество в борьбе с атаками нулевого дня. Используя запатентованные методы, основанные на грамматике, которые используют LangSec, RASP позволяет приложениям защищать себя без подписей или исправлений, обеспечивая безопасность по умолчанию и избавляя вас от эксплуатационных расходов на установку исправлений нулевого дня вне цикла.

Облачный WAF блокирует атаки нулевого дня, используя краудсорсинговую безопасность для выявления новых угроз.

WAF на основе облачных вычислений использует краудсорсинговую безопасность для защиты от атак нулевого дня, собирая данные об атаках для мгновенного реагирования на угрозы. Как только новая угроза обнаруживается где-нибудь в сети Incapsula, быстро развертывается путь смягчения для защиты всей пользовательской базы.