Содержание статьи

Что такое кардинг

Кардинг (также известный как наполнение кредитной карты и проверка карты) представляет собой угрозу сетевой безопасности, при которой злоумышленники используют несколько параллельных попыток авторизации украденных учетных данных кредитной карты. Кардирование выполняется ботами, программным обеспечением, используемым для выполнения автоматизированных операций через Интернет. Целью кардинга является определение номеров или данных карт, которые можно использовать для совершения покупок.

Помимо ущерба, причиненного владельцам карт, атака кардинга может негативно повлиять на предприятия, веб-сайты которых используются для авторизации украденных кредитных карт. Картирование обычно приводит к возвратным платежам - это оспариваемые транзакции, в результате которых продавец отменяет транзакцию и возвращает деньги покупателю.

Возвратные платежи могут происходить по законным причинам (например, из-за ошибочной покупки или канцелярской ошибки), но очень часто являются результатом таких методов мошенничества, как кардинг. Каждый возвратный платеж наносит ущерб репутации компании в отношении обработчиков кредитных карт. Картирование, выполненное против веб-сайта, может привести к плохой истории продавца и штрафам за возврат платежа.

Внутри кардингового форума

Кардинг-форум или веб-сайт по кардингу - это незаконный сайт, используемый для обмена украденными данными кредитных карт и обсуждения методов получения данных кредитных карт, их проверки и использования в преступной деятельности.

Эти форумы используются людьми, которые хотят использовать информацию о украденных картах для незаконной покупки товаров, или преступными группировками, которые стремятся приобрести данные кредитной карты оптом, чтобы продавать их в темной сети.

Карточные форумы часто скрываются с использованием маршрутизации TOR, а платежи за украденные данные кредитной карты выполняются с использованием криптовалюты, чтобы избежать отслеживания властями. Пользователи форума обычно скрывают свою личность.

Форумы являются источником данных о кредитных картах для кардинга, а также могут использоваться для обмена результатами кардинга - например, для продажи успешных кредитных карт другим преступникам.

Как работает кардинговая атака

Кардинг-атака обычно состоит из следующих шагов:

Пример атаки: подарочные карты

Хакеры разработали вредоносного бота GiftGhostBot для взлома баланса подарочных карт. Жертвами этой атаки стали около 1000 веб-сайтов электронной коммерции.

Преступники использовали этого бота для перебора возможных номеров счетов подарочных карт и автоматического запроса баланса каждого номера карты. Когда баланс карты был идентифицирован, вместо обычной ошибки или нуля это означало, что с номером подарочной карты были связаны реальные деньги. Затем мошенники использовали подтвержденные номера подарочных карт для совершения покупок.

Это атака взлома карты или взлома токена. Для кибер-вора красота кражи денег с подарочных карт заключается в том, что они обычно анонимны и не отслеживаются после кражи.

Обнаружение мошенничества с картами

Вот несколько платных веб-сайтов, которые могут обнаружить, что кардинговые боты получают доступ к их сайтам или могут иметь место другие методы мошенничества:

Как защититься от ботов, взламывающих карты

Следующие методы могут помочь вам защитить свой платежный сайт от вредоносных ботов, используемых для взлома кредитных карт.

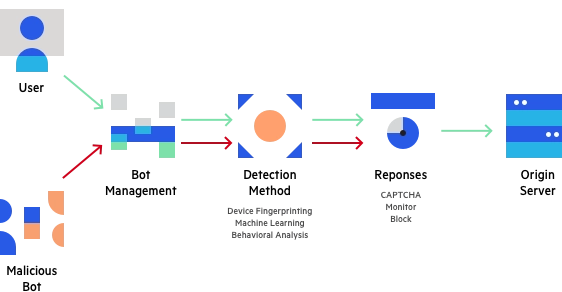

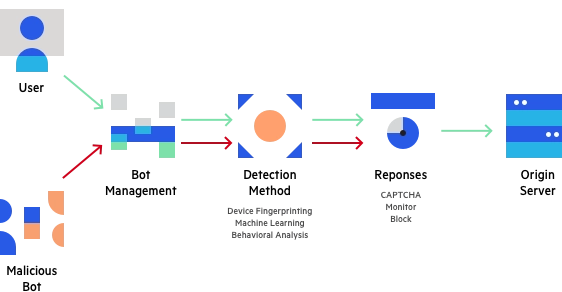

Управление ботами с Imperva

Дактилоскопия устройства Дактилоскопия

выполняется путем объединения браузера пользователя и устройства, чтобы понять, кто или что подключается к службе. Мошенникам или ботам, пытающимся подделать кредитные карты, необходимо сделать несколько попыток, и они не могут каждый раз менять свое устройство. Им нужно будет переключить браузеры, очистить кэш, использовать частный режим или режим инкогнито, использовать виртуальные машины или эмуляторы устройств или использовать расширенные инструменты мошенничества, такие как FraudFox или MultiLogin.

Отпечатки устройства могут помочь идентифицировать параметры браузера и устройства, которые остаются неизменными между сеансами, указывая на то, что один и тот же объект подключается снова и снова. Технологии снятия отпечатков пальцев могут создавать уникальный идентификатор устройства, браузера и файла cookie, который, если он используется несколькими учетными записями, вызывает подозрение, что все эти входы являются частью попытки мошенничества.

Проверка браузера

Некоторые вредоносные боты могут притвориться, что работают с определенным браузером, а затем циклически переключаются между пользовательскими агентами, чтобы избежать обнаружения. Проверка браузера включает в себя проверку того, что каждый пользовательский браузер действительно является тем, за что он претендует, - что он имеет ожидаемый агент JavaScript, выполняет вызовы так, как ожидается от этого браузера, и работает так, как ожидается от пользователей-людей.

Анализ поведения с помощью машинного обучения.

Реальные пользователи, посещающие платежный веб-сайт, демонстрируют типичные модели поведения. Боты обычно ведут себя совсем не так, как в этом шаблоне, но способами, которые вы не всегда можете определить или идентифицировать заранее. Вы можете использовать технологию поведенческого анализа для анализа поведения пользователей и обнаружения аномалий - пользователей или конкретных транзакций, которые являются аномальными или подозрительными. Это может помочь выявить плохие пятна и предотвратить попытки взлома.

В рамках поведенческого анализа постарайтесь проанализировать как можно больше данных, включая полученные URL-адреса, показатели взаимодействия с сайтом, движения мыши и поведение смахивания на мобильных устройствах.

Анализ репутации

Существует множество известных программных ботов с предсказуемыми техническими и поведенческими моделями или исходными IP-адресами. Наличие доступа к базе данных известных шаблонов ботов может помочь вам идентифицировать ботов, обращающихся к вашему сайту. Трафик, который на первый взгляд может показаться реальным пользователем, можно легко идентифицировать, сопоставив его с известными отпечатками пальцев плохих ботов.

Прогрессивные вызовы

Когда ваши системы подозревают, что пользователь является ботом, у вас должен быть прогрессивный механизм для «вызова» пользователя, чтобы проверить, является ли он ботом или нет. Прогрессивное тестирование означает, что вы сначала пробуете наименее навязчивый метод, чтобы свести к минимуму неудобства для реальных пользователей.

Вот несколько задач, которые вы можете использовать:

Дополнительные меры безопасности

Помимо вышеперечисленных методов, которые позволяют напрямую проверять, исходит ли трафик от реального пользователя или бота, используйте следующие меры, чтобы укрепить периметр безопасности от взломанных ботов.

Сайты электронной коммерции с многофакторной аутентификацией могут требовать, чтобы пользователи входили в систему, используя то, что они знают (например, пароль), и что-то, что у них есть (например, мобильный телефон). Хотя это не предотвращает взлом, злоумышленникам становится труднее создавать большое количество поддельных учетных записей, а захват существующих учетных записей становится практически невозможным.

Безопасность API

Сайты электронной коммерции часто используют API кредитных карт, например, предлагаемые PayPal или Square, для облегчения транзакций. Эти API-интерфейсы могут быть уязвимы для атак, таких как внедрение JavaScript или перенаправление данных, если они не включены с соответствующей защитой. Для защиты от многих из этих атак, сайты электронной коммерции могут использовать комбинацию Transport Layer Security механизмы (TLS) шифрования и сильной аутентификации и авторизации, как те , которые предлагаются OAuth и OpenID.

- Что такое кардочесание или кардинг

- Внутри кардингового форума

- Как работает кардинговая атака

- Пример атаки: подарочные карты

- Обнаружение мошенничества с картами

- Как защититься от ботов, взламывающих карты

- Дополнительные меры безопасности

Что такое кардинг

Кардинг (также известный как наполнение кредитной карты и проверка карты) представляет собой угрозу сетевой безопасности, при которой злоумышленники используют несколько параллельных попыток авторизации украденных учетных данных кредитной карты. Кардирование выполняется ботами, программным обеспечением, используемым для выполнения автоматизированных операций через Интернет. Целью кардинга является определение номеров или данных карт, которые можно использовать для совершения покупок.

Помимо ущерба, причиненного владельцам карт, атака кардинга может негативно повлиять на предприятия, веб-сайты которых используются для авторизации украденных кредитных карт. Картирование обычно приводит к возвратным платежам - это оспариваемые транзакции, в результате которых продавец отменяет транзакцию и возвращает деньги покупателю.

Возвратные платежи могут происходить по законным причинам (например, из-за ошибочной покупки или канцелярской ошибки), но очень часто являются результатом таких методов мошенничества, как кардинг. Каждый возвратный платеж наносит ущерб репутации компании в отношении обработчиков кредитных карт. Картирование, выполненное против веб-сайта, может привести к плохой истории продавца и штрафам за возврат платежа.

Внутри кардингового форума

Кардинг-форум или веб-сайт по кардингу - это незаконный сайт, используемый для обмена украденными данными кредитных карт и обсуждения методов получения данных кредитных карт, их проверки и использования в преступной деятельности.

Эти форумы используются людьми, которые хотят использовать информацию о украденных картах для незаконной покупки товаров, или преступными группировками, которые стремятся приобрести данные кредитной карты оптом, чтобы продавать их в темной сети.

Карточные форумы часто скрываются с использованием маршрутизации TOR, а платежи за украденные данные кредитной карты выполняются с использованием криптовалюты, чтобы избежать отслеживания властями. Пользователи форума обычно скрывают свою личность.

Форумы являются источником данных о кредитных картах для кардинга, а также могут использоваться для обмена результатами кардинга - например, для продажи успешных кредитных карт другим преступникам.

Как работает кардинговая атака

Кардинг-атака обычно состоит из следующих шагов:

- Злоумышленник получает список украденных номеров кредитных карт либо на криминальном рынке, либо путем взлома веб-сайта или платежного канала. Их качество часто неизвестно.

- Злоумышленник развертывает бота для совершения небольших покупок на нескольких платежных сайтах. Каждая попытка проверяет номер карты на соответствие платежным процессам продавца, чтобы определить действительные данные карты.

- Проверки кредитной карты предпринимаются тысячи раз, пока не будут получены проверенные данные кредитной карты.

- Успешные номера карт организованы в отдельный список и используются для другой преступной деятельности или продаются организованным преступным группировкам.

- Карточное мошенничество часто остается незамеченным держателем карты, пока не становится слишком поздно, когда его средства расходуются или переводятся без его согласия.

Пример атаки: подарочные карты

Хакеры разработали вредоносного бота GiftGhostBot для взлома баланса подарочных карт. Жертвами этой атаки стали около 1000 веб-сайтов электронной коммерции.

Преступники использовали этого бота для перебора возможных номеров счетов подарочных карт и автоматического запроса баланса каждого номера карты. Когда баланс карты был идентифицирован, вместо обычной ошибки или нуля это означало, что с номером подарочной карты были связаны реальные деньги. Затем мошенники использовали подтвержденные номера подарочных карт для совершения покупок.

Это атака взлома карты или взлома токена. Для кибер-вора красота кражи денег с подарочных карт заключается в том, что они обычно анонимны и не отслеживаются после кражи.

Обнаружение мошенничества с картами

Вот несколько платных веб-сайтов, которые могут обнаружить, что кардинговые боты получают доступ к их сайтам или могут иметь место другие методы мошенничества:

- Неестественно высокие показатели отказа от корзины покупок

- Низкий средний размер корзины покупок

- Неестественно высокая доля неудавшихся авторизаций на оплату

- Непропорциональное использование шага оплаты в корзине покупок

- Увеличение возвратных платежей

- Несколько неудачных авторизаций платежа от одного и того же пользователя, IP-адреса, пользовательского агента, сеанса, идентификатора устройства или отпечатка пальца

Как защититься от ботов, взламывающих карты

Следующие методы могут помочь вам защитить свой платежный сайт от вредоносных ботов, используемых для взлома кредитных карт.

Управление ботами с Imperva

Дактилоскопия устройства Дактилоскопия

выполняется путем объединения браузера пользователя и устройства, чтобы понять, кто или что подключается к службе. Мошенникам или ботам, пытающимся подделать кредитные карты, необходимо сделать несколько попыток, и они не могут каждый раз менять свое устройство. Им нужно будет переключить браузеры, очистить кэш, использовать частный режим или режим инкогнито, использовать виртуальные машины или эмуляторы устройств или использовать расширенные инструменты мошенничества, такие как FraudFox или MultiLogin.

Отпечатки устройства могут помочь идентифицировать параметры браузера и устройства, которые остаются неизменными между сеансами, указывая на то, что один и тот же объект подключается снова и снова. Технологии снятия отпечатков пальцев могут создавать уникальный идентификатор устройства, браузера и файла cookie, который, если он используется несколькими учетными записями, вызывает подозрение, что все эти входы являются частью попытки мошенничества.

Проверка браузера

Некоторые вредоносные боты могут притвориться, что работают с определенным браузером, а затем циклически переключаются между пользовательскими агентами, чтобы избежать обнаружения. Проверка браузера включает в себя проверку того, что каждый пользовательский браузер действительно является тем, за что он претендует, - что он имеет ожидаемый агент JavaScript, выполняет вызовы так, как ожидается от этого браузера, и работает так, как ожидается от пользователей-людей.

Анализ поведения с помощью машинного обучения.

Реальные пользователи, посещающие платежный веб-сайт, демонстрируют типичные модели поведения. Боты обычно ведут себя совсем не так, как в этом шаблоне, но способами, которые вы не всегда можете определить или идентифицировать заранее. Вы можете использовать технологию поведенческого анализа для анализа поведения пользователей и обнаружения аномалий - пользователей или конкретных транзакций, которые являются аномальными или подозрительными. Это может помочь выявить плохие пятна и предотвратить попытки взлома.

В рамках поведенческого анализа постарайтесь проанализировать как можно больше данных, включая полученные URL-адреса, показатели взаимодействия с сайтом, движения мыши и поведение смахивания на мобильных устройствах.

Анализ репутации

Существует множество известных программных ботов с предсказуемыми техническими и поведенческими моделями или исходными IP-адресами. Наличие доступа к базе данных известных шаблонов ботов может помочь вам идентифицировать ботов, обращающихся к вашему сайту. Трафик, который на первый взгляд может показаться реальным пользователем, можно легко идентифицировать, сопоставив его с известными отпечатками пальцев плохих ботов.

Прогрессивные вызовы

Когда ваши системы подозревают, что пользователь является ботом, у вас должен быть прогрессивный механизм для «вызова» пользователя, чтобы проверить, является ли он ботом или нет. Прогрессивное тестирование означает, что вы сначала пробуете наименее навязчивый метод, чтобы свести к минимуму неудобства для реальных пользователей.

Вот несколько задач, которые вы можете использовать:

- Задача с использованием файлов cookie - прозрачна для реального пользователя

- Проблема с JavaScript - немного замедляет работу пользователя

- Captcha - самая разрушительная

Дополнительные меры безопасности

Помимо вышеперечисленных методов, которые позволяют напрямую проверять, исходит ли трафик от реального пользователя или бота, используйте следующие меры, чтобы укрепить периметр безопасности от взломанных ботов.

Сайты электронной коммерции с многофакторной аутентификацией могут требовать, чтобы пользователи входили в систему, используя то, что они знают (например, пароль), и что-то, что у них есть (например, мобильный телефон). Хотя это не предотвращает взлом, злоумышленникам становится труднее создавать большое количество поддельных учетных записей, а захват существующих учетных записей становится практически невозможным.

Безопасность API

Сайты электронной коммерции часто используют API кредитных карт, например, предлагаемые PayPal или Square, для облегчения транзакций. Эти API-интерфейсы могут быть уязвимы для атак, таких как внедрение JavaScript или перенаправление данных, если они не включены с соответствующей защитой. Для защиты от многих из этих атак, сайты электронной коммерции могут использовать комбинацию Transport Layer Security механизмы (TLS) шифрования и сильной аутентификации и авторизации, как те , которые предлагаются OAuth и OpenID.