Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

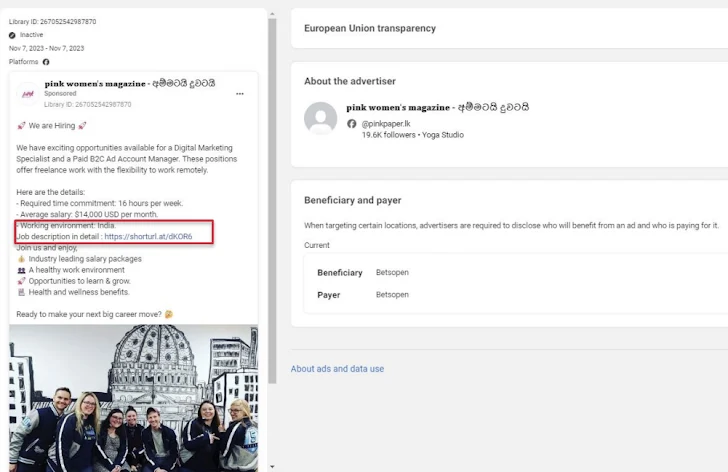

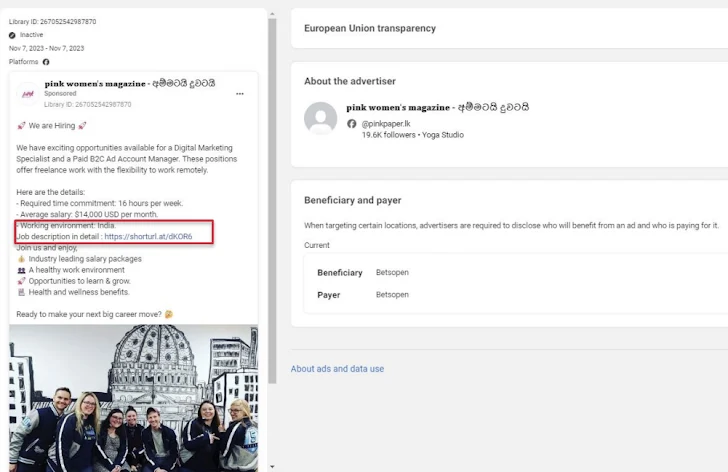

Злоумышленники используют поддельные объявления о вакансиях Facebook в качестве приманки, чтобы обманом заставить потенциальных жертв установить новую вредоносную программу-похититель на базе Windows под кодовым названием Ov3r_Stealer.

"Это вредоносное ПО предназначено для кражи учетных данных и криптовалютных кошельков и отправки их на канал Telegram, который отслеживает субъект угрозы", - говорится в отчете Trustwave SpiderLabs, опубликованном в Hacker News.

Ov3r_Stealer способен передавать местоположение на основе IP-адреса, информацию об оборудовании, пароли, файлы cookie, информацию о кредитной карте, автозаполнения, расширения браузера, криптовалютные кошельки, документы Microsoft Office и список антивирусных продуктов, установленных на скомпрометированном хостинге.

Хотя точная конечная цель кампании неизвестна, вполне вероятно, что украденная информация предлагается для продажи другим участникам угрозы. Другая возможность заключается в том, что Ov3r_Stealer со временем может обновляться, чтобы действовать как загрузчик, подобный QakBot, для дополнительной полезной нагрузки, включая программы-вымогатели.

Отправной точкой атаки является вооруженный PDF-файл, который якобы является файлом, размещенным на OneDrive, призывающий пользователей нажать на встроенную в него кнопку "Получить доступ к документу".

Trustwave заявила, что идентифицировала PDF-файл, которым делился поддельный Facebook-аккаунт, выдававший себя за генерального директора Amazon Энди Джасси, а также Facebook-объявления о вакансиях в цифровой рекламе.

Пользователям, которые в конечном итоге нажимают на кнопку, предоставляется файл быстрого доступа в Интернете (.URL), который маскируется под документ DocuSign, размещенный в сети доставки контента Discord (CDN). Затем файл ярлыка действует как канал для доставки файла элемента панели управления (.CPL), который затем выполняется с использованием двоичного файла процесса панели управления Windows ("control.exe").

Выполнение файла CPL приводит к извлечению загрузчика PowerShell ("DATA1.txt") из репозитория GitHub для окончательного запуска Ov3r_Stealer.

На данном этапе стоит отметить, что компания Trend Micro недавно раскрыла почти идентичную цепочку заражений, которая использовалась злоумышленниками для устранения другого злоумышленника под названием Phemedrone Stealer путем использования уязвимости обхода SmartScreen в Microsoft Windows Defender (CVE-2023-36025, оценка CVSS: 8,8).

Сходство распространяется на используемый репозиторий GitHub (nateeintanan2527) и тот факт, что Ov3r_Stealer разделяет совпадения на уровне кода с Phemedrone.

"Недавно поступило сообщение об этой вредоносной программе, и, возможно, Phemedrone был переименован в Ov3r_Stealer", - сказали в Trustwave. "Основное различие между ними заключается в том, что Phemedrone написан на C #".

Hudson Rock выявил, что злоумышленники рекламируют свой доступ к порталам запросов правоохранительных органов крупных организаций, таких как Binance, Google, Meta и TikTok, используя учетные данные, полученные в результате заражения infostealer.

Они также следуют за появлением категории инфекций под названием CrackedCantil, которые используют взломанное программное обеспечение в качестве начального средства доступа для удаления загрузчиков, таких как PrivateLoader и SmokeLoader, когда впоследствии действуют как механизм доставки для похитителей информации, криптомайнеров, прокси-ботнетов и программ-вымогателей.

"Это вредоносное ПО предназначено для кражи учетных данных и криптовалютных кошельков и отправки их на канал Telegram, который отслеживает субъект угрозы", - говорится в отчете Trustwave SpiderLabs, опубликованном в Hacker News.

Ov3r_Stealer способен передавать местоположение на основе IP-адреса, информацию об оборудовании, пароли, файлы cookie, информацию о кредитной карте, автозаполнения, расширения браузера, криптовалютные кошельки, документы Microsoft Office и список антивирусных продуктов, установленных на скомпрометированном хостинге.

Хотя точная конечная цель кампании неизвестна, вполне вероятно, что украденная информация предлагается для продажи другим участникам угрозы. Другая возможность заключается в том, что Ov3r_Stealer со временем может обновляться, чтобы действовать как загрузчик, подобный QakBot, для дополнительной полезной нагрузки, включая программы-вымогатели.

Отправной точкой атаки является вооруженный PDF-файл, который якобы является файлом, размещенным на OneDrive, призывающий пользователей нажать на встроенную в него кнопку "Получить доступ к документу".

Trustwave заявила, что идентифицировала PDF-файл, которым делился поддельный Facebook-аккаунт, выдававший себя за генерального директора Amazon Энди Джасси, а также Facebook-объявления о вакансиях в цифровой рекламе.

Пользователям, которые в конечном итоге нажимают на кнопку, предоставляется файл быстрого доступа в Интернете (.URL), который маскируется под документ DocuSign, размещенный в сети доставки контента Discord (CDN). Затем файл ярлыка действует как канал для доставки файла элемента панели управления (.CPL), который затем выполняется с использованием двоичного файла процесса панели управления Windows ("control.exe").

Выполнение файла CPL приводит к извлечению загрузчика PowerShell ("DATA1.txt") из репозитория GitHub для окончательного запуска Ov3r_Stealer.

На данном этапе стоит отметить, что компания Trend Micro недавно раскрыла почти идентичную цепочку заражений, которая использовалась злоумышленниками для устранения другого злоумышленника под названием Phemedrone Stealer путем использования уязвимости обхода SmartScreen в Microsoft Windows Defender (CVE-2023-36025, оценка CVSS: 8,8).

Сходство распространяется на используемый репозиторий GitHub (nateeintanan2527) и тот факт, что Ov3r_Stealer разделяет совпадения на уровне кода с Phemedrone.

"Недавно поступило сообщение об этой вредоносной программе, и, возможно, Phemedrone был переименован в Ov3r_Stealer", - сказали в Trustwave. "Основное различие между ними заключается в том, что Phemedrone написан на C #".

Hudson Rock выявил, что злоумышленники рекламируют свой доступ к порталам запросов правоохранительных органов крупных организаций, таких как Binance, Google, Meta и TikTok, используя учетные данные, полученные в результате заражения infostealer.

Они также следуют за появлением категории инфекций под названием CrackedCantil, которые используют взломанное программное обеспечение в качестве начального средства доступа для удаления загрузчиков, таких как PrivateLoader и SmokeLoader, когда впоследствии действуют как механизм доставки для похитителей информации, криптомайнеров, прокси-ботнетов и программ-вымогателей.