Бразильские банковские учреждения стали мишенью новой кампании, распространяющей пользовательский вариант троянца удаленного доступа (RAT) от AllaSenha под управлением Windows AllaKore.

Вредоносная программа "специально нацелена на кражу учетных данных, необходимых для доступа к бразильским банковским счетам, [и] использует облако Azure в качестве инфраструктуры командования и контроля (C2)", - заявила в техническом анализе французская компания по кибербезопасности HarfangLab.

Целями кампании являются такие банки, как Banco do Brasil, Bradesco, Banco Safra, Caixa Econômica Federal, Itaú Unibanco, Sicoob и Sicredi. Первоначальный вектор доступа, хотя и не подтвержден окончательно, указывает на использование вредоносных ссылок в фишинговых сообщениях.

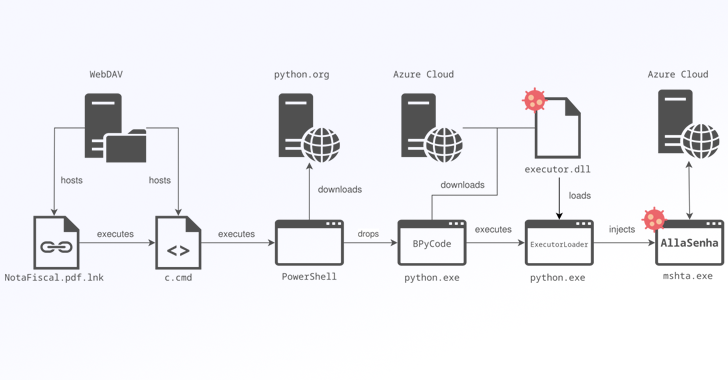

Отправной точкой атаки является вредоносный файл Windows shortcut (LNK), который маскируется под PDF-документ ("NotaFiscal.pdf.lnk"), размещенный на сервере WebDAV как минимум с марта 2024 года. Также есть основания полагать, что злоумышленники, стоящие за этой деятельностью, ранее злоупотребляли законными сервисами, такими как Autodesk A360 Drive и GitHub, для размещения полезных данных.

Файл LNK при запуске выполняет командную оболочку Windows, предназначенную для открытия получателю файла-приманки PDF, одновременно извлекая полезную нагрузку BAT с именем "c.cmd" из того же расположения сервера WebDAV.

Дублированный запуска BPyCode, файл запускает в кодировке base64 команду PowerShell, которая впоследствии популярность Python в двоичный с официального www.python[.]сайт org, чтобы выполнить скрипт Python под названием BPyCode.

BPyCode, со своей стороны, функционирует как загрузчик библиотеки динамических ссылок ("executor.dll") и запускает ее в памяти. Библиотека DLL извлекается из одного из доменных имен, сгенерированных с помощью алгоритма генерации домена (DGA).

"Сгенерированные имена хостов, похоже, соответствуют тем, которые связаны со службой функций Microsoft Azure, бессерверной инфраструктурой, которая в данном случае позволила бы операторам легко развертывать и чередовать свою промежуточную инфраструктуру", - заявили в компании.

В частности, BPyCode извлекает файл pickle, который включает три файла: второй скрипт загрузки на Python, ZIP-архив, содержащий пакет PythonMemoryModule, и другой ZIP-архив, содержащий "executor.dll."

Затем запускается новый скрипт загрузки Python для загрузки executor.dll, вредоносная программа на базе Borland Delphi, также называемая ExecutorLoader, в память с использованием PythonMemoryModule. ExecutorLoader в первую очередь отвечает за декодирование и выполнение AllaSenha путем внедрения его в законный процесс mshta.exe.

В дополнение к краже учетных данных онлайн-банка из веб-браузеров, AllaSenha предоставляет возможность отображать накладные окна для получения кодов двухфакторной аутентификации (2FA) и даже заставить жертву отсканировать QR-код для подтверждения мошеннической транзакции, инициированной злоумышленниками.

"Все образцы AllaSenha [...] используют Access_PC_Client_dll.dll в качестве исходного имени файла", - отметили в HarfangLab. "Это имя, в частности, можно найти в проекте KL Gorki, банковской вредоносной программе, которая, похоже, сочетает в себе компоненты как AllaKore, так и ServerSocket".

Дальнейший анализ исходного кода, связанного с исходным файлом LNK, и образцов AllaSenha показал, что португалоговорящий пользователь по имени bert1m, вероятно, связан с разработкой вредоносного ПО, хотя на данном этапе нет доказательств того, что они также используют инструменты.

"Субъекты угроз, действующие в Латинской Америке, по-видимому, являются особенно продуктивным источником кампаний по борьбе с киберпреступностью", - сказал ХарфангЛаб.

"Хотя целью кражи банковских реквизитов почти исключительно являются лица из Латинской Америки, эти злоумышленники часто в конечном итоге компрометируют компьютеры, которые действительно находятся в ведении дочерних компаний или сотрудников в Бразилии, но принадлежат компаниям по всему миру".

Разработка ведется в рамках детальной кампании malspam, направленной на распространение другого банковского трояна, ориентированного на Латинскую Америку, под названием Casbaneiro (он же Metamorfo и Ponteiro) через HTML-вложения с целью выкачивания финансовой информации жертв.

"Вредоносное ПО, распространяемое по электронной почте, побуждает пользователя нажимать на вложение", - сказал исследователь безопасности Прашант Кумар. "Вложение содержит вредоносный код, который выполняет ряд действий и приводит к компрометации данных".

Банковский троян Anatsa для Android проникает в Google Play Store

Не только Windows подвергалась атакам банковских троянов, поскольку Zscaler ThreatLabZ раскрыл подробности кампании вредоносного ПО для банковских систем Android, в которой использовались приложения-приманки, загруженные в Google Play Store для доставки Anatsa (также известные как TeaBot и Toddler).Эти приложения clean dropper выдают себя за, казалось бы, безвредные приложения для повышения производительности и утилиты, такие как программы для чтения PDF, QR-кодов и переводчики, отражая идентичную цепочку заражений, раскрытую ThreatFabric ранее в феврале этого года для извлечения и развертывания вредоносного ПО с удаленного сервера под видом обновления приложения, чтобы избежать обнаружения.

Приложения, которые с тех пор были удалены Google, перечислены ниже -

- com.appandutilitytools.fileqrutility (считыватель QR-кодов и файловый менеджер)

- com.ultimatefilesviewer.filemanagerwithpdfsupport (программа для чтения PDF и файловый менеджер)

"После установки Anatsa удаляет конфиденциальные банковские учетные данные и финансовую информацию из глобальных финансовых приложений", - сказали исследователи Химаншу Шарма и Гаджанан Кхонд. "Это достигается за счет использования методов наложения и обеспечения доступности, что позволяет ему незаметно перехватывать и собирать данные".

Zscaler заявила, что за последние несколько месяцев в Play Store было выявлено более 90 вредоносных приложений, которые в совокупности установили более 5,5 миллионов установок и использовались для распространения различных семейств вредоносных программ, таких как Joker, Facestealer, Anatsa, Coper и другого рекламного ПО.