Father

Professional

- Messages

- 2,602

- Reaction score

- 837

- Points

- 113

Злоумышленники, стоящие за банковским трояном Grandoreiro под управлением Windows, возобновили глобальную кампанию с марта 2024 года после устранения правоохранительными органами в январе.

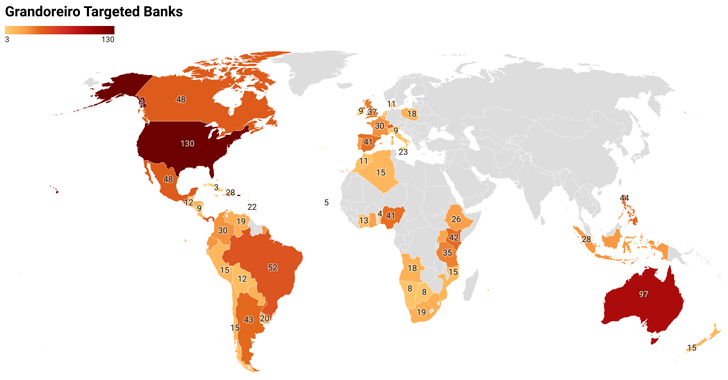

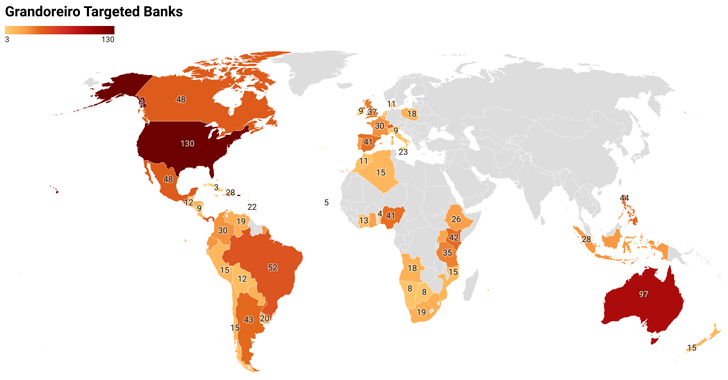

Масштабные фишинговые атаки, которым, вероятно, содействуют другие киберпреступники по модели "вредоносное ПО как услуга" (MaaS), нацелены на более чем 1500 банков по всему миру, охватывая более 60 стран Центральной и Южной Америки, Африки, Европы и Индо-Тихоокеанского региона, сообщила IBM X-Force.

Хотя Grandoreiro известен в первую очередь своей деятельностью в Латинской Америке, Испании и Португалии, расширение, вероятно, является изменением стратегии после попыток бразильских властей закрыть его инфраструктуру.

Параллельно с более широким охватом таргетинга происходят значительные улучшения в самой вредоносной программе, что указывает на активную разработку.

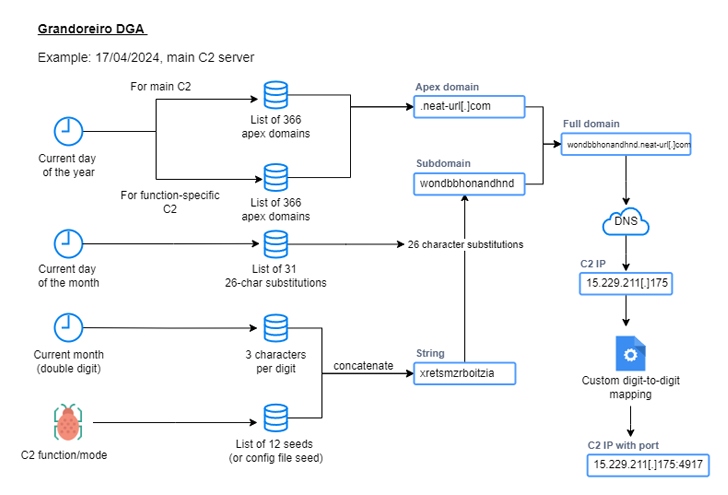

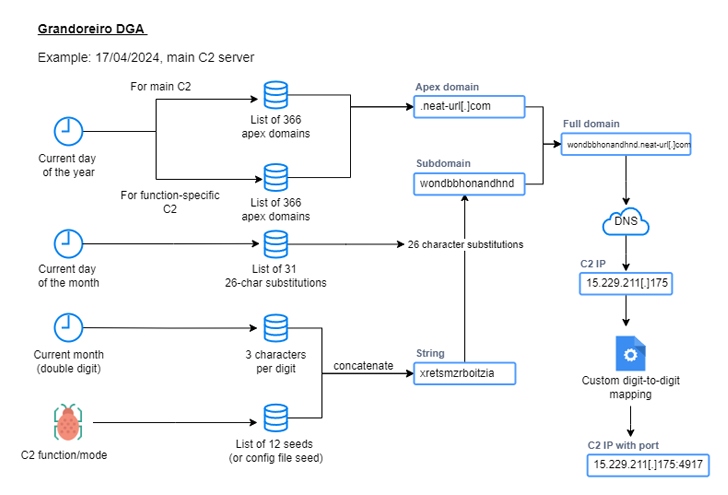

"Анализ вредоносного ПО выявил серьезные обновления в алгоритме расшифровки строк и генерации домена (DGA), а также возможность использовать клиенты Microsoft Outlook на зараженных хостах для дальнейшего распространения фишинговых писем", - сказали исследователи безопасности Голо Мюр и Мелисса Фридрих.

Атаки начинаются с фишинговых электронных писем, в которых получателям предлагается нажать на ссылку, чтобы просмотреть счет или произвести платеж, в зависимости от характера приманки и государственного учреждения, представленного в сообщениях.

Пользователи, которые в конечном итоге переходят по ссылке, перенаправляются на изображение значка PDF, что в конечном итоге приводит к загрузке ZIP-архива с исполняемым файлом Grandoreiro loader.

Пользовательский загрузчик искусственно увеличен до более чем 100 МБ, чтобы обойти антивирусное программное обеспечение для сканирования. Он также отвечает за обеспечение того, чтобы скомпрометированный хост не находился в изолированной среде, сбор основных данных жертвы на командно-контрольный сервер (C2), а также загрузку и выполнение основного банковского трояна.

Стоит отметить, что этап проверки также выполняется для пропуска систем, геолокированных в Россию, Чехию, Польшу и Нидерланды, а также компьютеров с Windows 7 в США, на которых не установлен антивирус.

Троянский компонент начинает свою работу с установления персистентности через реестр Windows, после чего использует переработанный DGA для установления соединений с сервером C2 для получения дальнейших инструкций.

Grandoreiro поддерживает множество команд, которые позволяют злоумышленникам удаленно управлять системой, выполнять файловые операции и включать специальные режимы, включая новый модуль, который собирает данные Microsoft Outlook и использует учетную запись электронной почты жертвы для рассылки спама другим целям.

"Для взаимодействия с локальным клиентом Outlook Grandoreiro использует инструмент Outlook Security Manager, программное обеспечение, используемое для разработки надстроек Outlook", - сказали исследователи. "Основная причина этого заключается в том, что Outlook Object Model Guard запускает оповещения системы безопасности, если обнаруживает доступ к защищенным объектам".

"Используя локальный клиент Outlook для рассылки спама, Grandoreiro может распространяться через почтовые ящики зараженных жертв по электронной почте, что, вероятно, способствует большому объему спама, наблюдаемого от Grandoreiro".

Масштабные фишинговые атаки, которым, вероятно, содействуют другие киберпреступники по модели "вредоносное ПО как услуга" (MaaS), нацелены на более чем 1500 банков по всему миру, охватывая более 60 стран Центральной и Южной Америки, Африки, Европы и Индо-Тихоокеанского региона, сообщила IBM X-Force.

Хотя Grandoreiro известен в первую очередь своей деятельностью в Латинской Америке, Испании и Португалии, расширение, вероятно, является изменением стратегии после попыток бразильских властей закрыть его инфраструктуру.

Параллельно с более широким охватом таргетинга происходят значительные улучшения в самой вредоносной программе, что указывает на активную разработку.

"Анализ вредоносного ПО выявил серьезные обновления в алгоритме расшифровки строк и генерации домена (DGA), а также возможность использовать клиенты Microsoft Outlook на зараженных хостах для дальнейшего распространения фишинговых писем", - сказали исследователи безопасности Голо Мюр и Мелисса Фридрих.

Атаки начинаются с фишинговых электронных писем, в которых получателям предлагается нажать на ссылку, чтобы просмотреть счет или произвести платеж, в зависимости от характера приманки и государственного учреждения, представленного в сообщениях.

Пользователи, которые в конечном итоге переходят по ссылке, перенаправляются на изображение значка PDF, что в конечном итоге приводит к загрузке ZIP-архива с исполняемым файлом Grandoreiro loader.

Пользовательский загрузчик искусственно увеличен до более чем 100 МБ, чтобы обойти антивирусное программное обеспечение для сканирования. Он также отвечает за обеспечение того, чтобы скомпрометированный хост не находился в изолированной среде, сбор основных данных жертвы на командно-контрольный сервер (C2), а также загрузку и выполнение основного банковского трояна.

Стоит отметить, что этап проверки также выполняется для пропуска систем, геолокированных в Россию, Чехию, Польшу и Нидерланды, а также компьютеров с Windows 7 в США, на которых не установлен антивирус.

Троянский компонент начинает свою работу с установления персистентности через реестр Windows, после чего использует переработанный DGA для установления соединений с сервером C2 для получения дальнейших инструкций.

Grandoreiro поддерживает множество команд, которые позволяют злоумышленникам удаленно управлять системой, выполнять файловые операции и включать специальные режимы, включая новый модуль, который собирает данные Microsoft Outlook и использует учетную запись электронной почты жертвы для рассылки спама другим целям.

"Для взаимодействия с локальным клиентом Outlook Grandoreiro использует инструмент Outlook Security Manager, программное обеспечение, используемое для разработки надстроек Outlook", - сказали исследователи. "Основная причина этого заключается в том, что Outlook Object Model Guard запускает оповещения системы безопасности, если обнаруживает доступ к защищенным объектам".

"Используя локальный клиент Outlook для рассылки спама, Grandoreiro может распространяться через почтовые ящики зараженных жертв по электронной почте, что, вероятно, способствует большому объему спама, наблюдаемого от Grandoreiro".