Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

Исследователи кибербезопасности предупреждают о всплеске фишинговых кампаний по электронной почте, которые используют сервис Google Cloud Run для доставки различных банковских троянов, таких как Astaroth (он же Guildma), Mekotio и Ousaban (он же Javali), целям в Латинской Америке (LATAM) и Европе.

"Цепочки заражений, связанные с этими семействами вредоносных программ, включают использование вредоносных программ-установщиков Microsoft (MSI), которые функционируют как дропперы или загрузчики конечной полезной нагрузки вредоносного ПО", - раскрыли исследователи Cisco Talos на прошлой неделе.

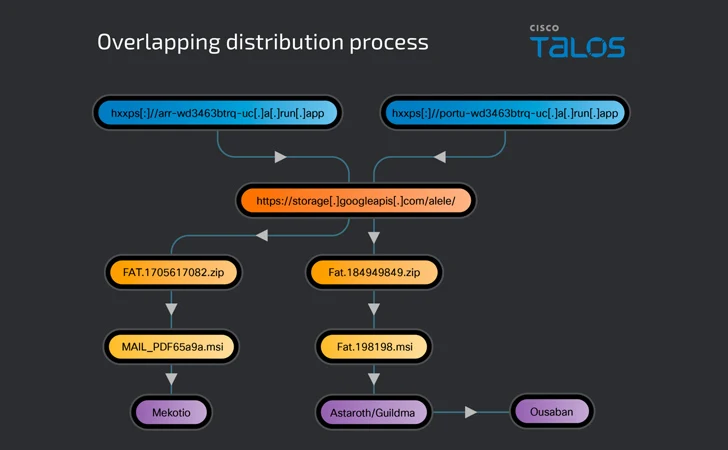

В кампаниях массового распространения вредоносного ПО, наблюдаемых с сентября 2023 года, для распространения использовалось одно и то же хранилище в Google Cloud, что наводит на мысль о потенциальных связях между участниками угроз, стоящих за кампаниями распространения.

Google Cloud Run - это платформа управляемых вычислений, которая позволяет пользователям запускать интерфейсные и серверные службы, пакетные задания, развертывать веб-сайты и приложения, а также ставить рабочие нагрузки по обработке в очередь без необходимости управлять инфраструктурой или масштабировать ее.

"Злоумышленники могут рассматривать Google Cloud Run как недорогой, но эффективный способ развертывания инфраструктуры распространения на платформах, доступ к которым для большинства организаций, скорее всего, не препятствует внутренним системам", - говорят исследователи.

Большинство систем, используемых для отправки фишинговых сообщений, происходят из Бразилии, за ними следуют США, Россия, Мексика, Аргентина, Эквадор, Южная Африка, Франция, Испания и Бангладеш. Темы электронных писем связаны со счетами-фактурами или финансовыми и налоговыми документами, в некоторых случаях предположительно от местных государственных налоговых органов.

В эти сообщения встроены ссылки на веб-сайт, размещенный в приложении Run[.], в результате чего ZIP-архив, содержащий вредоносный MSI-файл, доставляется напрямую или через 302 перенаправления в облачное хранилище Google, где хранится установщик.

Также были замечены участники угрозы, пытающиеся избежать обнаружения с помощью уловок геозоны, перенаправляя посетителей по этим URL-адресам на законный сайт, такой как Google, при доступе к ним с IP-адреса в США.

Помимо использования одной и той же инфраструктуры для доставки Mekotio и Astaroth, цепочка заражений, связанная с последним, действует как канал для распространения Ousaban.

Astaroth, Mekotio и Ousaban предназначены для выявления финансовых учреждений, отслеживания активности пользователей в Интернете, а также регистрации нажатий клавиш и создания скриншотов, если один из веб-сайтов целевого банка открыт.

Ousaban имеет опыт использования облачных сервисов в своих интересах, ранее она использовала Amazon S3 и Microsoft Azure для загрузки полезных данных второго этапа и Google Docs для получения конфигурации command-and-control (C2).

Разработка происходит на фоне фишинговых кампаний, распространяющих семейства вредоносных программ, такие как DCRat, Remcos RAT и DarkVNC, которые способны собирать конфиденциальные данные и брать под контроль скомпрометированные хосты.

Это также следует за ростом числа участников угроз, использующих QR-коды при фишинговых атаках и атаках по электронной почте (также известных как quishing), чтобы обманом заставить потенциальных жертв установить вредоносное ПО на свои мобильные устройства.

"В ходе отдельной атаки злоумышленники отправляли целям фишинговые электронные письма с вредоносными QR-кодами, указывающими на поддельные страницы входа в Microsoft Office 365, которые в конечном итоге крадут учетные данные пользователя при вводе", - сказал Талос.

"Атаки с использованием QR-кода особенно опасны, поскольку они переносят вектор атаки с защищенного компьютера на персональное мобильное устройство цели, которое обычно имеет меньше средств защиты и в конечном итоге содержит конфиденциальную информацию, за которой охотятся злоумышленники".

Фишинговые кампании также нацелились на нефтегазовый сектор для развертывания программы для кражи информации под названием Rhadamanthys, которая в настоящее время достигла версии 0.6.0, что подчеркивает постоянный поток исправлений и обновлений от ее разработчиков.

"Кампания начинается с фишингового электронного письма с использованием отчета об инциденте с транспортным средством, чтобы заманить жертв во взаимодействие со встроенной ссылкой, которая злоупотребляет открытым перенаправлением на законный домен, в первую очередь Google Maps или Google Images", - сказали в Cofense.

Пользователи, которые нажимают на ссылку, затем перенаправляются на веб-сайт, на котором размещен поддельный PDF-файл, который на самом деле представляет собой интерактивное изображение, связывающееся с репозиторием GitHub и загружающее ZIP-архив, содержащий исполняемый файл stealer.

"Как только жертва попытается взаимодействовать с исполняемым файлом, вредоносная программа распакуется и установит соединение с местом управления (C2), которое собирает любые украденные учетные данные, криптовалютные кошельки или другую конфиденциальную информацию", - добавили в компании.

Согласно Касперскому, в других кампаниях использовались инструменты почтового маркетинга, такие как SendGrid от Twilio, для получения списков рассылки клиентов и использования украденных учетных данных для рассылки фишинговых писем, выглядящих убедительно.

"Что делает эту кампанию особенно коварной, так это то, что фишинговые электронные письма обходят традиционные меры безопасности", - отметили в российской компании по кибербезопасности. "Поскольку они отправляются через законный сервис и не содержат явных признаков фишинга, они могут не обнаруживаться автоматическими фильтрами".

Эти фишинговые действия еще больше подпитываются легкой доступностью фишинговых наборов, таких как Greatness и Tycoon, которые стали экономически эффективным и масштабируемым средством для начинающих киберпреступников при проведении вредоносных кампаний.

"Tycoon Group [фишинг как услуга] продается в Telegram всего за 120 долларов", - сказал на прошлой неделе исследователь Trustwave SpiderLabs Родель Мендрес, отметив, что сервис впервые появился примерно в августе 2023 года.

"Его ключевые функции для продажи включают возможность обхода двухфакторной аутентификации Microsoft, достижение "скорости соединения на самом высоком уровне" и использование Cloudflare для обхода мер защиты от ботов, гарантируя сохранение необнаруженных фишинговых ссылок".