Brother

Professional

- Messages

- 2,590

- Reaction score

- 533

- Points

- 113

Тысячи сайтов WordPress, использующих уязвимую версию плагина Popup Builder, были скомпрометированы вредоносной программой под названием Balada Injector.

Впервые задокументированная компанией "Доктор Веб" в январе 2023 года, кампания представляет собой серию периодических атак, использующих недостатки безопасности плагинов WordPress для внедрения бэкдора, предназначенного для перенаправления посетителей зараженных сайтов на поддельные страницы технической поддержки, мошеннических выигрышей в лотерею и мошенничества с push-уведомлениями.

Последующие находки, обнаруженные Sucuri, выявили массовый масштаб операции, которая, как говорят, была активна с 2017 года и с тех пор проникла не менее чем на 1 миллион сайтов.

Компания по безопасности веб-сайтов, принадлежащая GoDaddy, которая обнаружила последнюю активность Balada Injector 13 декабря 2023 года, заявила, что идентифицировала инъекции на более чем 7100 сайтах.

В этих атаках используется серьезная ошибка в Popup Builder (<a>CVE-2023-6000</a>, оценка CVSS: 8,8) - плагине с более чем 200 000 активных установок – который был публично раскрыт WPScan днем ранее. Проблема была устранена в версии 4.2.3.

"При успешном использовании эта уязвимость может позволить злоумышленникам выполнять любые действия, разрешенные зарегистрированному администратору, на который они нацелены, на целевом сайте, включая установку произвольных плагинов и создание новых пользователей‑администраторов-мошенников", - <a>сказал</a> исследователь WPScan Марк Монпас.

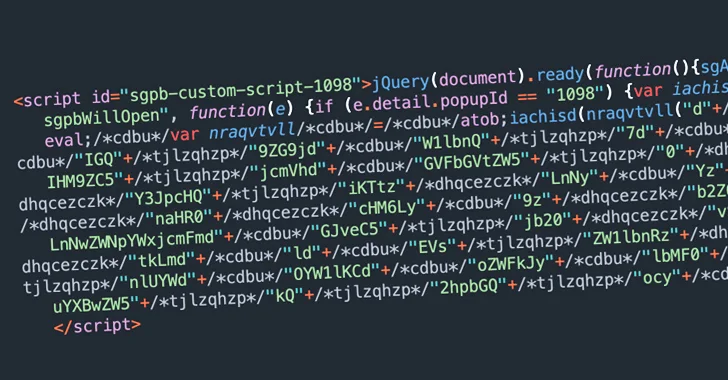

Конечная цель кампании - вставить вредоносный файл JavaScript, размещенный на specialcraftbox [.] com, и использовать его для получения контроля над веб-сайтом и загрузки дополнительного JavaScript для облегчения вредоносных перенаправлений.

Кроме того, известно, что злоумышленники, стоящие за Balada Injector, устанавливают постоянный контроль над скомпрометированными сайтами, загружая бэкдоры, добавляя вредоносные плагины и создавая администраторов блогов-мошенников.

Это часто достигается с помощью инъекций JavaScript, специально предназначенных для зарегистрированных администраторов сайта.

"Идея заключается в том, что когда администратор блога входит на веб-сайт, его браузер содержит файлы cookie, которые позволяют ему выполнять все свои административные задачи без необходимости аутентификации на каждой новой странице", - отметил исследователь Sucuri Денис Синегубко в прошлом году.

"Итак, если их браузер загрузит скрипт, который пытается имитировать действия администратора, он сможет делать практически все, что можно сделать через интерфейс администратора WordPress".

The new wave не является исключением в том смысле, что при обнаружении файлов cookie администратора, вошедшего в систему, он использует повышенные привилегии для установки и активации плагина-бэкдора ("wp-felody.php" или "Wp Felody"), чтобы извлекать полезную нагрузку второго этапа из вышеупомянутого домена.

Полезная нагрузка, еще один бэкдор, сохраняется под именем "sasas" в каталоге, где хранятся временные файлы, а затем запускается и удаляется с диска.

"Он проверяет до трех уровней выше текущего каталога, ища корневой каталог текущего сайта и любые другие сайты, которые могут использовать ту же учетную запись сервера", - сказал Синегубко.

"Затем в обнаруженных корневых каталогах сайта он изменяет файл wp-blog-header.php для внедрения той же вредоносной программы Balada JavaScript, которая изначально была внедрена через уязвимость Popup Builder".