Carding 4 Carders

Professional

- Messages

- 2,724

- Reaction score

- 1,586

- Points

- 113

Новая продолжающаяся кампания, получившая название EleKtra-Leak, нацелена на раскрытие учетных данных Amazon Web Service (AWS) для управления идентификацией и доступом (IAM) в общедоступных репозиториях GitHub для облегчения действий по криптоджекингу.

"В результате этого субъект угрозы, связанный с кампанией, смог создать несколько экземпляров AWS Elastic Compute (EC2), которые они использовали для широкомасштабных и длительных операций криптоджекинга", - сказали исследователи подразделения 42 Palo Alto Networks Уильям Гамазо и Натаниэль Квист в техническом отчете, опубликованном в Hacker News.

Операция, активная как минимум с декабря 2020 года, предназначена для майнинга Monero из целых 474 уникальных экземпляров Amazon EC2 в период с 30 августа по 6 октября 2023 года.

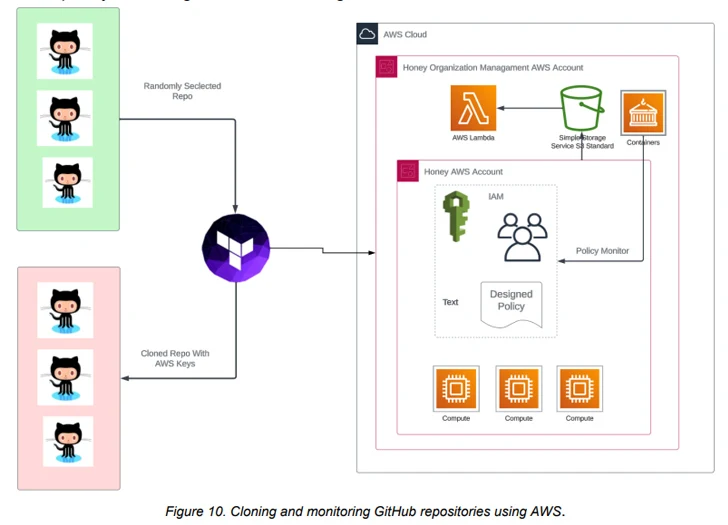

Отличительным аспектом атак является автоматическое использование учетных данных AWS IAM в течение четырех минут после их первоначального размещения на GitHub, что указывает на то, что субъекты угрозы программно клонируют и сканируют репозитории для захвата открытых ключей.

Также было замечено, что злоумышленник вносит в списки учетных записей AWS, которые публикуют учетные данные IAM, что, вероятно, рассматривается как попытка предотвратить дальнейший анализ.

Есть основания полагать, что злоумышленник также мог быть связан с другой кампанией криптоджекинга, раскрытой Intezer в январе 2021 года, направленной на слабо защищенные сервисы Docker, использующие то же специализированное программное обеспечение для майнинга.

Часть успеха кампании заключается в использовании "слепых зон" в функции секретного сканирования GitHub и в политике AWS AWSCompromisedKeyQuarantine от AWS для обнаружения и предотвращения неправильного использования скомпрометированных или открытых учетных данных IAM для запуска инстансов EC2.

Хотя политика карантина применяется в течение двух минут после того, как учетные данные AWS становятся общедоступными на GitHub, есть подозрение, что ключи передаются с помощью пока не определенного метода.

В блоке 42 говорится, что "субъект угрозы может быть в состоянии найти открытые ключи AWS, которые не обнаруживаются AWS автоматически, и впоследствии управлять этими ключами вне политики AWSCompromisedKeyQuarantine".

В цепочках атак, обнаруженных компанией по кибербезопасности, украденные учетные данные AWS используются для выполнения операции по проверке учетных записей с последующим созданием групп безопасности AWS и запуском нескольких экземпляров EC2 в разных регионах из виртуальной частной сети (VPN).

Операции криптомайнинга проводятся на больших инстансах AWS c5a.24x из-за их более высокой вычислительной мощности, что позволяет операторам майнить больше криптовалюты за более короткий промежуток времени.

Программное обеспечение для майнинга, используемое для осуществления криптоджекинга, извлекается из URL-адреса Google Drive, что указывает на то, что злоумышленники используют доверие, связанное с широко используемыми приложениями, чтобы остаться незамеченными.

"Тип изображений компьютеров Amazon (AMI), которые использовал субъект угрозы, также отличался", - сказали исследователи. "Идентифицированные изображения были частными, и их не было в списке AWS Marketplace".

Для предотвращения таких атак организациям, которые случайно раскрывают учетные данные AWS IAM, рекомендуется немедленно отозвать все подключения API с использованием ключей, удалить их из репозитория GitHub и провести аудит событий клонирования репозитория GitHub на предмет любых подозрительных операций.

"Субъект угрозы может обнаружить и запустить полномасштабную операцию майнинга в течение пяти минут с момента предоставления учетных данных AWS IAM в общедоступном репозитории GitHub", - сказали исследователи. "Несмотря на успешную политику карантина AWS, в ходе кампании количество и частота взломанных учетных записей жертв постоянно меняются".