Brother

Professional

- Messages

- 2,590

- Reaction score

- 533

- Points

- 113

Исследователи кибербезопасности обнаружили в дикой природе еще один вариант семейства программ-вымогателей Phobos, известный как Faust.

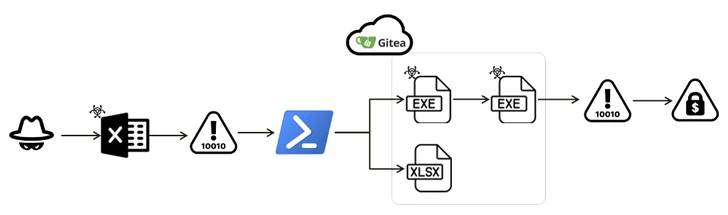

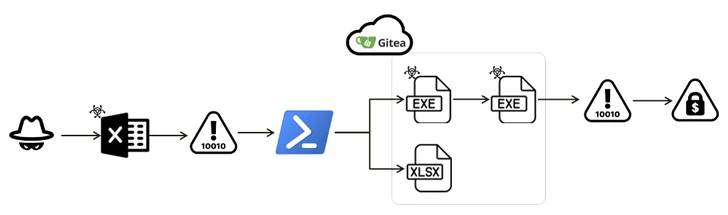

Fortinet FortiGuard Labs, которая подробно описала последнюю версию программы-вымогателя, заявила, что она распространяется посредством заражения, которое доставляет документ Microsoft Excel (.XLAM), содержащий скрипт VBA.

"Злоумышленники использовали сервис Gitea для хранения нескольких файлов, закодированных в Base64, каждый из которых содержит вредоносный двоичный файл", - сказала исследователь безопасности Кара Лин в техническом отчете, опубликованном на прошлой неделе. "Когда эти файлы внедряются в память системы, они инициируют атаку на шифрование файлов".

Faust является последним дополнением к нескольким вариантам программ-вымогателей семейства Phobos, включая Eking, Eight, Elbie, Devos и 8Base. Стоит отметить, что Faust был ранее задокументирован Cisco Talos в ноябре 2023 года.

Компания по кибербезопасности описала этот вариант как действующий с 2022 года и "не нацеленный на конкретные отрасли или регионы".

Цепочка атак начинается с документа XLAM, который при открытии загружает данные в кодировке Base64 из Gitea, чтобы сохранить безвредный файл XLSX, а также незаметно извлекает исполняемый файл, который маскируется под программу обновления антивирусного программного обеспечения AVG ("AVG updater.exe").

Двоичный файл, со своей стороны, функционирует как загрузчик для извлечения и запуска другого исполняемого файла под названием "SmartScreen Defender Windows.exe", чтобы запустить процесс шифрования, используя атаку без файлов для развертывания вредоносного шелл-кода.

"Вариант Faust демонстрирует способность поддерживать постоянство в среде и создает несколько потоков для эффективного выполнения", - сказал Лин.

Разработка происходит по мере того, как набирают обороты новые семейства программ-вымогателей, такие как Albabat (он же White Bat), Kasseika, Kuiper, Mimus и NONAME, причем первое - вредоносное ПО на основе Rust, распространяемое в виде мошеннического программного обеспечения, такого как поддельный инструмент цифровой активации Windows 10 и читерская программа для игры Counter-Strike 2.

Компания Trellix, которая ранее в этом месяце исследовала версии Kuiper для Windows, Linux и macOS, приписала программу-вымогатель на базе Golang злоумышленнику по имени RobinHood, который впервые рекламировал ее на подпольных форумах в сентябре 2023 года.

"Ориентированный на параллелизм характер Golang приносит пользу субъекту угрозы, избегая условий гонки и других распространенных проблем при работе с несколькими потоками, которые в противном случае были бы (почти) очевидны", - сказал исследователь безопасности Макс Керстен.

"Еще одним фактором, который использует программа-вымогатель Kuiper, что также является причиной возросшей популярности Golang, являются кроссплатформенные возможности языка для создания сборок для различных платформ. Такая гибкость позволяет злоумышленникам адаптировать свой код без особых усилий, тем более что большая часть кодовой базы (т. Е. Действий, связанных с шифрованием) написана на чистом Golang и не требует переписывания для другой платформы."

NONAME также примечателен тем фактом, что его сайт для утечки данных имитирует сайт группы LockBit, что повышает вероятность того, что это может быть либо другой LockBit, либо что он собирает утекшие базы данных, которыми LockBit делится на официальном портале утечек, отметил исследователь Ракеш Кришнан.

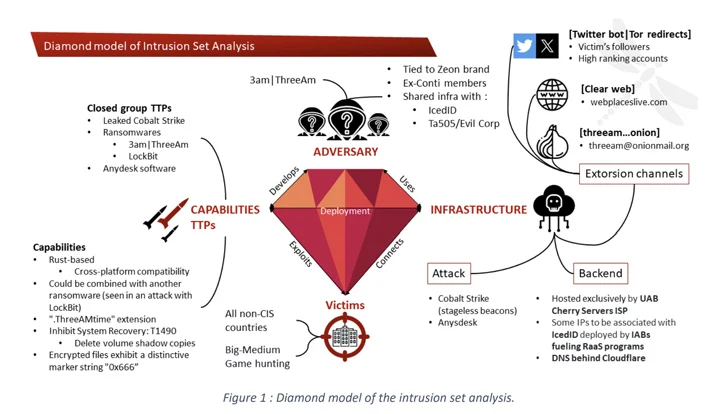

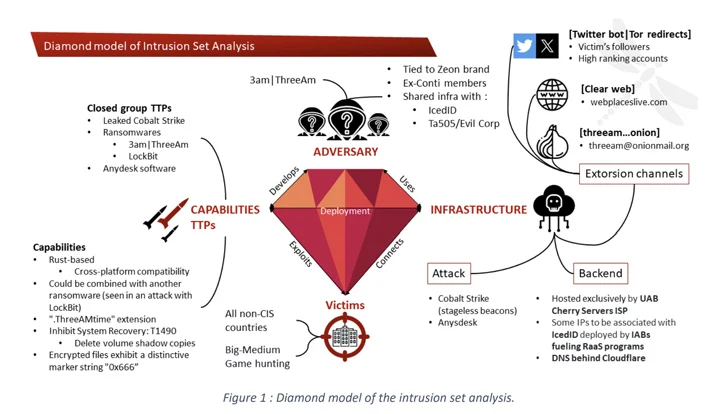

Выводы следуют из отчета французской компании по кибербезопасности Intrinsec, которая связала зарождающуюся программу-вымогательницу 3AM (также пишется ThreeAM) с программой-вымогателем Royal / BlackSuit, которая, в свою очередь, появилась после закрытия синдиката киберпреступности Conti в мае 2022 года.

Связи проистекают из "значительного совпадения" в тактике и каналах связи между 3 AM ransomware и "общей инфраструктурой нексуса ex-Conti-Ryuk-TrickBot".

Это еще не все. Было замечено, что злоумышленники снова используют TeamViewer в качестве начального средства доступа для взлома целевых сред и пытаются внедрить шифраторы на основе конструктора программ-вымогателей LockBit, утечка которого произошла в сентябре 2022 года.

"Злоумышленники ищут любые доступные средства доступа к отдельным конечным точкам, чтобы посеять хаос и, возможно, расширить свое влияние на инфраструктуру", - заявила компания по кибербезопасности Huntress.

В последние недели LockBit 3.0 также распространялся в виде файлов Microsoft Word, замаскированных под резюме, нацеленных на организации в Южной Корее, по данным Аналитического центра безопасности AhnLab (ASEC).

Fortinet FortiGuard Labs, которая подробно описала последнюю версию программы-вымогателя, заявила, что она распространяется посредством заражения, которое доставляет документ Microsoft Excel (.XLAM), содержащий скрипт VBA.

"Злоумышленники использовали сервис Gitea для хранения нескольких файлов, закодированных в Base64, каждый из которых содержит вредоносный двоичный файл", - сказала исследователь безопасности Кара Лин в техническом отчете, опубликованном на прошлой неделе. "Когда эти файлы внедряются в память системы, они инициируют атаку на шифрование файлов".

Faust является последним дополнением к нескольким вариантам программ-вымогателей семейства Phobos, включая Eking, Eight, Elbie, Devos и 8Base. Стоит отметить, что Faust был ранее задокументирован Cisco Talos в ноябре 2023 года.

Компания по кибербезопасности описала этот вариант как действующий с 2022 года и "не нацеленный на конкретные отрасли или регионы".

Цепочка атак начинается с документа XLAM, который при открытии загружает данные в кодировке Base64 из Gitea, чтобы сохранить безвредный файл XLSX, а также незаметно извлекает исполняемый файл, который маскируется под программу обновления антивирусного программного обеспечения AVG ("AVG updater.exe").

Двоичный файл, со своей стороны, функционирует как загрузчик для извлечения и запуска другого исполняемого файла под названием "SmartScreen Defender Windows.exe", чтобы запустить процесс шифрования, используя атаку без файлов для развертывания вредоносного шелл-кода.

"Вариант Faust демонстрирует способность поддерживать постоянство в среде и создает несколько потоков для эффективного выполнения", - сказал Лин.

Разработка происходит по мере того, как набирают обороты новые семейства программ-вымогателей, такие как Albabat (он же White Bat), Kasseika, Kuiper, Mimus и NONAME, причем первое - вредоносное ПО на основе Rust, распространяемое в виде мошеннического программного обеспечения, такого как поддельный инструмент цифровой активации Windows 10 и читерская программа для игры Counter-Strike 2.

Компания Trellix, которая ранее в этом месяце исследовала версии Kuiper для Windows, Linux и macOS, приписала программу-вымогатель на базе Golang злоумышленнику по имени RobinHood, который впервые рекламировал ее на подпольных форумах в сентябре 2023 года.

"Ориентированный на параллелизм характер Golang приносит пользу субъекту угрозы, избегая условий гонки и других распространенных проблем при работе с несколькими потоками, которые в противном случае были бы (почти) очевидны", - сказал исследователь безопасности Макс Керстен.

"Еще одним фактором, который использует программа-вымогатель Kuiper, что также является причиной возросшей популярности Golang, являются кроссплатформенные возможности языка для создания сборок для различных платформ. Такая гибкость позволяет злоумышленникам адаптировать свой код без особых усилий, тем более что большая часть кодовой базы (т. Е. Действий, связанных с шифрованием) написана на чистом Golang и не требует переписывания для другой платформы."

NONAME также примечателен тем фактом, что его сайт для утечки данных имитирует сайт группы LockBit, что повышает вероятность того, что это может быть либо другой LockBit, либо что он собирает утекшие базы данных, которыми LockBit делится на официальном портале утечек, отметил исследователь Ракеш Кришнан.

Выводы следуют из отчета французской компании по кибербезопасности Intrinsec, которая связала зарождающуюся программу-вымогательницу 3AM (также пишется ThreeAM) с программой-вымогателем Royal / BlackSuit, которая, в свою очередь, появилась после закрытия синдиката киберпреступности Conti в мае 2022 года.

Связи проистекают из "значительного совпадения" в тактике и каналах связи между 3 AM ransomware и "общей инфраструктурой нексуса ex-Conti-Ryuk-TrickBot".

Это еще не все. Было замечено, что злоумышленники снова используют TeamViewer в качестве начального средства доступа для взлома целевых сред и пытаются внедрить шифраторы на основе конструктора программ-вымогателей LockBit, утечка которого произошла в сентябре 2022 года.

"Злоумышленники ищут любые доступные средства доступа к отдельным конечным точкам, чтобы посеять хаос и, возможно, расширить свое влияние на инфраструктуру", - заявила компания по кибербезопасности Huntress.

В последние недели LockBit 3.0 также распространялся в виде файлов Microsoft Word, замаскированных под резюме, нацеленных на организации в Южной Корее, по данным Аналитического центра безопасности AhnLab (ASEC).