Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

В продуктах для управления энергопотреблением, производимых Schweitzer Engineering Laboratories (SEL), были выявлены девять недостатков безопасности.

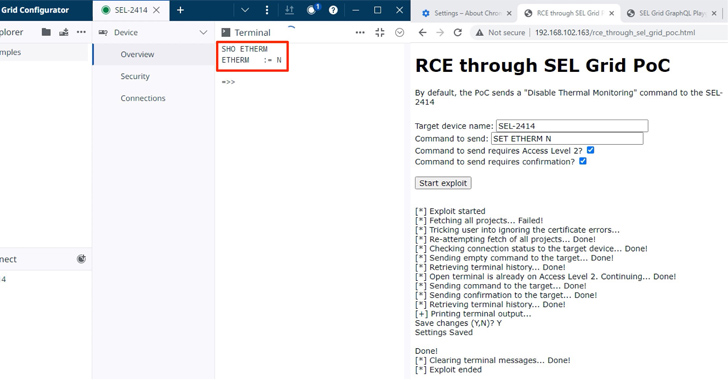

"Наиболее серьезная из этих девяти уязвимостей позволила бы субъекту угрозы облегчить удаленное выполнение кода (RCE) на рабочей станции инженера", - говорится в отчете Nozomi Networks, опубликованном на прошлой неделе.

Проблемы, отслеживаемые с CVE-2023-34392 и с CVE-2023-31168 по CVE-2023-31175, имеют оценки серьезности CVSS в диапазоне от 4,8 до 8,8 и влияют на SEL-5030 acSELeratorQuickSet и SEL-5037 GridConfigurator, которые используются для ввода в эксплуатацию, настройки и мониторинга устройств.

Использование CVE-2023-31171 могло быть достигнуто путем отправки фишингового электронного письма, которое обманом заставляет инженера-жертву импортировать специально созданный файл конфигурации для выполнения произвольного кода на рабочей станции инженера, на которой запущено программное обеспечение SEL.

Более того, недостаток может быть устранен с помощью CVE-2023-31175 для получения административных привилегий на целевой рабочей станции. CVE-2023-34392, с другой стороны, может быть использован злоумышленником для скрытой отправки произвольных команд машинам посредством атаки через водопой.

Последнее исследование дополняет набор из 19 уязвимостей безопасности, о которых ранее сообщалось в пакете SEL Real Time Automation Controller (RTAC) (от CVE-2023-31148 до CVE-2023-31166), которые могут быть использованы для "получения несанкционированного доступа к веб-интерфейсу, изменения отображаемой информации, манипулирования его логикой, выполнения атак типа "человек посередине" (MitM) или выполнения произвольного кода".

В июле 2023 года компания operational technology security также воспользовалась результатами прошлых лет, обнаружив пять новых уязвимостей, затрагивающих программное решение MegaRAC BMC American Megatrends (AMI), которое может позволить злоумышленнику добиться стойкости к перезагрузке и скрыть бэкдор в веб-интерфейсе управления BMC.

"Этот бэкдор-доступ может сохраняться даже при переустановках операционной системы хоста или жестких сбросах самой конфигурации BMC", - сказали в Nozomi Networks.

С тех пор в веб-панели Phoenix Contact 6121-WXPS было обнаружено еще 14 ошибок безопасности, включая четыре критической степени серьезности, которые могут быть использованы удаленным злоумышленником для полной компрометации устройств.

Это стало возможным благодаря тому, что Агентство кибербезопасности США (CISA) в партнерстве с MITRE разработало расширение для платформы эмуляции кибератак Caldera, специально ориентированное на сети операционных технологий (OT).