Father

Professional

- Messages

- 2,602

- Reaction score

- 837

- Points

- 113

Исследователи кибербезопасности обнаружили целенаправленную операцию против Украины, в ходе которой была обнаружена уязвимость Microsoft Office почти семилетней давности для нанесения Cobalt Strike по скомпрометированным системам.

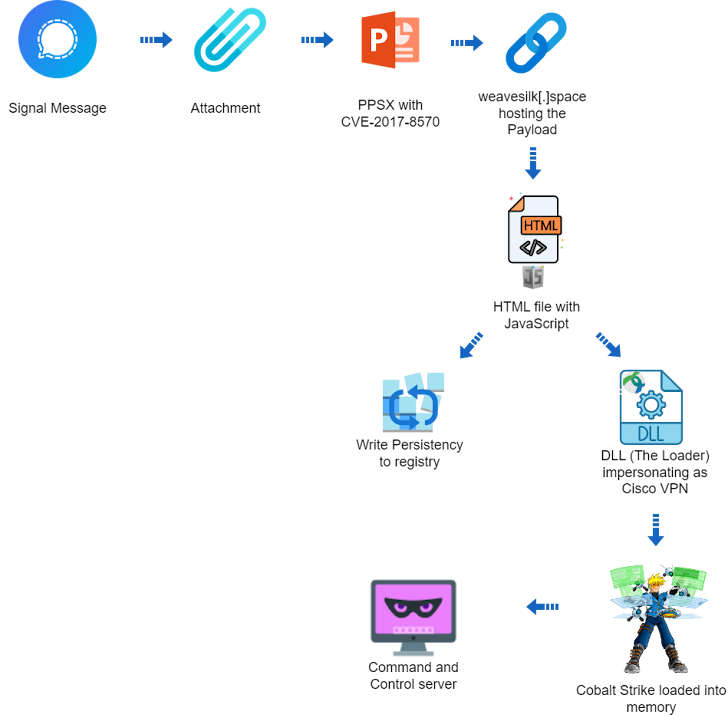

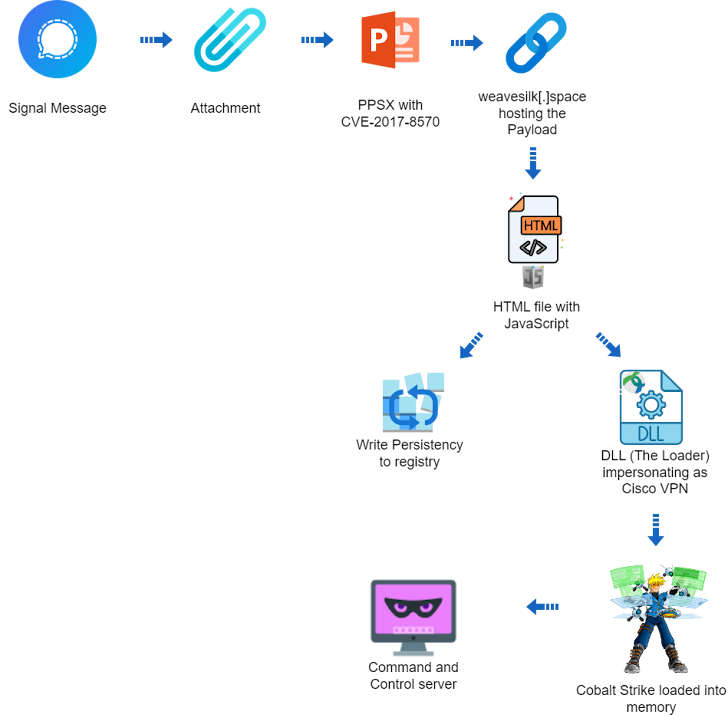

В цепочке атак, которая произошла в конце 2023 года, согласно Deep Instinct, используется файл слайд-шоу PowerPoint ("signal-2023-12-20-160512.ppsx") в качестве отправной точки, при этом имя файла подразумевает, что им могли поделиться через приложение для обмена мгновенными сообщениями Signal.

При этом нет фактических доказательств того, что файл PPSX распространялся таким образом, хотя Группа реагирования на компьютерные чрезвычайные ситуации Украины (CERT-UA) обнаружила две разные кампании, в которых приложение для обмена сообщениями использовалось в качестве средства доставки вредоносного ПО в прошлом.

Буквально на прошлой неделе агентство раскрыло, что вооруженные силы Украины все чаще становятся мишенями группы UAC-0184 через платформы обмена сообщениями и знакомств для обслуживания вредоносных программ, таких как HijackLoader (он же GHOSTPULSE и SHADOWLADDER), XWorm и Remcos RAT, а также программ с открытым исходным кодом, таких как sigtop и tusc, для извлечения данных с компьютеров.

"Файл PPSX (слайд-шоу PowerPoint), похоже, является старым руководством армии США по разминированию танков", - сказал исследователь безопасности Иван Косарев. "Файл PPSX содержит удаленную связь с внешним OLE-объектом".

Это связано с использованием CVE-2017-8570 (оценка CVSS: 7,8), исправленной ошибки удаленного выполнения кода в Office, которая может позволить злоумышленнику выполнять произвольные действия, убедив жертву открыть специально созданный файл, для загрузки удаленного скрипта, размещенного в weavesilk[.]space.

Впоследствии сильно запутанный скрипт запускает HTML-файл, содержащий код JavaScript, который, в свою очередь, устанавливает постоянство на хосте через реестр Windows и сбрасывает полезную нагрузку следующего этапа, которая выдает себя за VPN-клиента Cisco AnyConnect.

Полезная нагрузка включает библиотеку динамических ссылок (DLL), которая в конечном итоге загружает взломанный Cobalt Strike Beacon, законный инструмент для тестирования пера, непосредственно в системную память и ожидает дальнейших инструкций от сервера командования и управления (C2) ("petapixel [.] fun").

Библиотека DLL также содержит функции, позволяющие проверить, выполняется ли она на виртуальной машине, и избежать обнаружения программным обеспечением безопасности.

Deep Instinct заявила, что не может ни связать атаки с конкретным субъектом угрозы или группой, ни исключить возможность объединения red teaming. Также неясна точная конечная цель вторжения.

"Приманка содержала контент военной тематики, предполагающий, что она была нацелена на военнослужащих", - сказал Косарев.

"Но доменные имена weavesilk[.]space и petapixel[.]fun замаскированы под малоизвестный сайт о творчестве (weavesilk[.]com) и популярный сайт о фотографии (petapixel[.]com). Это не связано, и немного непонятно, почему злоумышленник использовал их специально для обмана военнослужащих."

Раскрытие происходит после того, как CERT-UA выявил, что около 20 поставщиков энергии, воды и отопления в Украине стали мишенью спонсируемой российским государством группы под названием UAC-0133, подгруппы в Sandworm (также известной как APT44, FROZENBARENTS, Seashell Blizzard, UAC-0002 и Voodoo Bear), которая несет ответственность за большую часть всех подрывных операций против страны.

Атаки, направленные на саботаж критически важных операций, включают использование вредоносных программ, таких как Kapeka (также известных как ICYWELL, KnuckleTouch, QUEUESEED и wrongsens) и его Linux-версии BIASBOAT, а также GOSSIPFLOW и LOADGRIP.

В то время как GOSSIPFLOW - это прокси-сервер SOCKS5 на базе Golang, LOADGRIP - это двоичный файл ELF, написанный на C, который используется для загрузки BIASBOAT на скомпрометированные хосты Linux.

Sandworm - это плодовитая и высокоадаптивная группа угроз, связанная с подразделением 74455 Главного управления Генерального штаба Вооруженных Сил Российской Федерации (ГРУ). Известно, что он активен как минимум с 2009 года, причем злоумышленник также связан с тремя хактивистскими персонами, занимающимися взломом и утечкой информации, такими как команда XakNet, киберармия России_reborn, и Солнцепек.

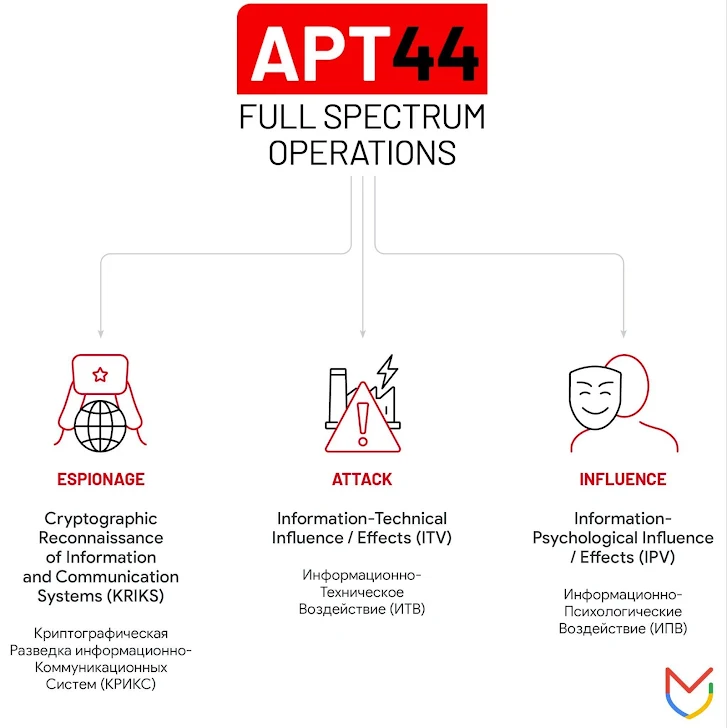

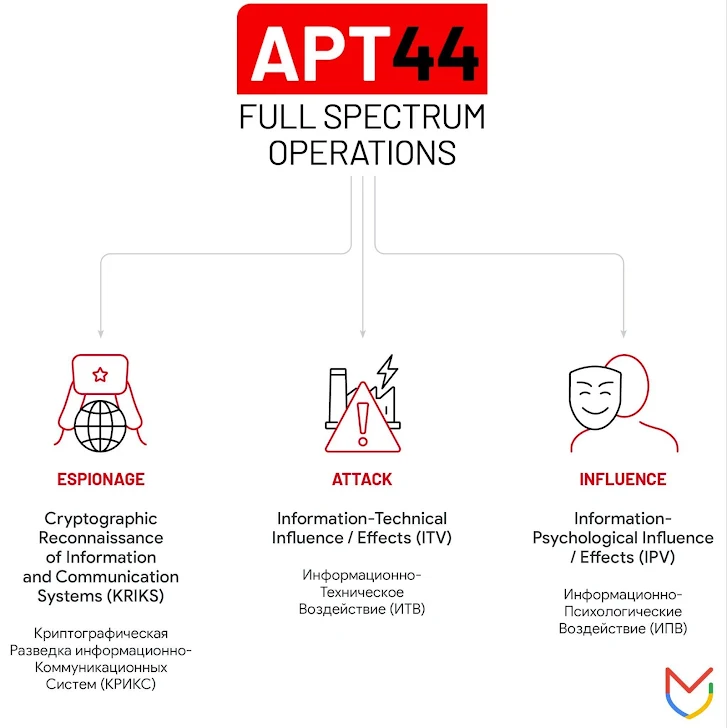

"APT44, спонсируемая российской военной разведкой, является динамичным и оперативно зрелым субъектом угрозы, который активно участвует во всем спектре шпионажа, атак и операций влияния", - сказал Мандиант, описывая advanced persistent threat (APT) как участвующую в многосторонних усилиях, направленных на то, чтобы помочь России получить преимущество в военное время с января 2022 года.

"Операции APT44 носят глобальный характер и отражают широкий спектр национальных интересов и амбиций России. Динамика активности с течением времени указывает на то, что APT44 имеет ряд различных стратегических приоритетов и, весьма вероятно, рассматривается Кремлем как гибкий инструмент власти, способный удовлетворить как текущие, так и возникающие потребности в разведданных".

В цепочке атак, которая произошла в конце 2023 года, согласно Deep Instinct, используется файл слайд-шоу PowerPoint ("signal-2023-12-20-160512.ppsx") в качестве отправной точки, при этом имя файла подразумевает, что им могли поделиться через приложение для обмена мгновенными сообщениями Signal.

При этом нет фактических доказательств того, что файл PPSX распространялся таким образом, хотя Группа реагирования на компьютерные чрезвычайные ситуации Украины (CERT-UA) обнаружила две разные кампании, в которых приложение для обмена сообщениями использовалось в качестве средства доставки вредоносного ПО в прошлом.

Буквально на прошлой неделе агентство раскрыло, что вооруженные силы Украины все чаще становятся мишенями группы UAC-0184 через платформы обмена сообщениями и знакомств для обслуживания вредоносных программ, таких как HijackLoader (он же GHOSTPULSE и SHADOWLADDER), XWorm и Remcos RAT, а также программ с открытым исходным кодом, таких как sigtop и tusc, для извлечения данных с компьютеров.

"Файл PPSX (слайд-шоу PowerPoint), похоже, является старым руководством армии США по разминированию танков", - сказал исследователь безопасности Иван Косарев. "Файл PPSX содержит удаленную связь с внешним OLE-объектом".

Это связано с использованием CVE-2017-8570 (оценка CVSS: 7,8), исправленной ошибки удаленного выполнения кода в Office, которая может позволить злоумышленнику выполнять произвольные действия, убедив жертву открыть специально созданный файл, для загрузки удаленного скрипта, размещенного в weavesilk[.]space.

Впоследствии сильно запутанный скрипт запускает HTML-файл, содержащий код JavaScript, который, в свою очередь, устанавливает постоянство на хосте через реестр Windows и сбрасывает полезную нагрузку следующего этапа, которая выдает себя за VPN-клиента Cisco AnyConnect.

Полезная нагрузка включает библиотеку динамических ссылок (DLL), которая в конечном итоге загружает взломанный Cobalt Strike Beacon, законный инструмент для тестирования пера, непосредственно в системную память и ожидает дальнейших инструкций от сервера командования и управления (C2) ("petapixel [.] fun").

Библиотека DLL также содержит функции, позволяющие проверить, выполняется ли она на виртуальной машине, и избежать обнаружения программным обеспечением безопасности.

Deep Instinct заявила, что не может ни связать атаки с конкретным субъектом угрозы или группой, ни исключить возможность объединения red teaming. Также неясна точная конечная цель вторжения.

"Приманка содержала контент военной тематики, предполагающий, что она была нацелена на военнослужащих", - сказал Косарев.

"Но доменные имена weavesilk[.]space и petapixel[.]fun замаскированы под малоизвестный сайт о творчестве (weavesilk[.]com) и популярный сайт о фотографии (petapixel[.]com). Это не связано, и немного непонятно, почему злоумышленник использовал их специально для обмана военнослужащих."

Раскрытие происходит после того, как CERT-UA выявил, что около 20 поставщиков энергии, воды и отопления в Украине стали мишенью спонсируемой российским государством группы под названием UAC-0133, подгруппы в Sandworm (также известной как APT44, FROZENBARENTS, Seashell Blizzard, UAC-0002 и Voodoo Bear), которая несет ответственность за большую часть всех подрывных операций против страны.

Атаки, направленные на саботаж критически важных операций, включают использование вредоносных программ, таких как Kapeka (также известных как ICYWELL, KnuckleTouch, QUEUESEED и wrongsens) и его Linux-версии BIASBOAT, а также GOSSIPFLOW и LOADGRIP.

В то время как GOSSIPFLOW - это прокси-сервер SOCKS5 на базе Golang, LOADGRIP - это двоичный файл ELF, написанный на C, который используется для загрузки BIASBOAT на скомпрометированные хосты Linux.

Sandworm - это плодовитая и высокоадаптивная группа угроз, связанная с подразделением 74455 Главного управления Генерального штаба Вооруженных Сил Российской Федерации (ГРУ). Известно, что он активен как минимум с 2009 года, причем злоумышленник также связан с тремя хактивистскими персонами, занимающимися взломом и утечкой информации, такими как команда XakNet, киберармия России_reborn, и Солнцепек.

"APT44, спонсируемая российской военной разведкой, является динамичным и оперативно зрелым субъектом угрозы, который активно участвует во всем спектре шпионажа, атак и операций влияния", - сказал Мандиант, описывая advanced persistent threat (APT) как участвующую в многосторонних усилиях, направленных на то, чтобы помочь России получить преимущество в военное время с января 2022 года.

"Операции APT44 носят глобальный характер и отражают широкий спектр национальных интересов и амбиций России. Динамика активности с течением времени указывает на то, что APT44 имеет ряд различных стратегических приоритетов и, весьма вероятно, рассматривается Кремлем как гибкий инструмент власти, способный удовлетворить как текущие, так и возникающие потребности в разведданных".