Teacher

Professional

- Messages

- 2,669

- Reaction score

- 819

- Points

- 113

В плагине LiteSpeed Cache для WordPress была обнаружена уязвимость в системе безопасности, которая может позволить пользователям, не прошедшим проверку подлинности, повысить свои привилегии.

Отслеживаемая как CVE-2023-40000, уязвимость была устранена в октябре 2023 года в версии 5.7.0.1.

"Этот плагин страдает от неаутентифицированной уязвимости, хранящейся на сайте [межсайтовый скриптинг], и может позволить любому пользователю, не прошедшему проверку подлинности, от кражи конфиденциальной информации до, в данном случае, повышения привилегий на сайте WordPress путем выполнения одного HTTP-запроса", - сказал исследователь Patchstack Рафи Мухаммад.

Кэш LiteSpeed, который используется для повышения производительности сайта, имеет более пяти миллионов установок. Последняя версия плагина в версии 6.1, которая была выпущена 5 февраля 2024 года.

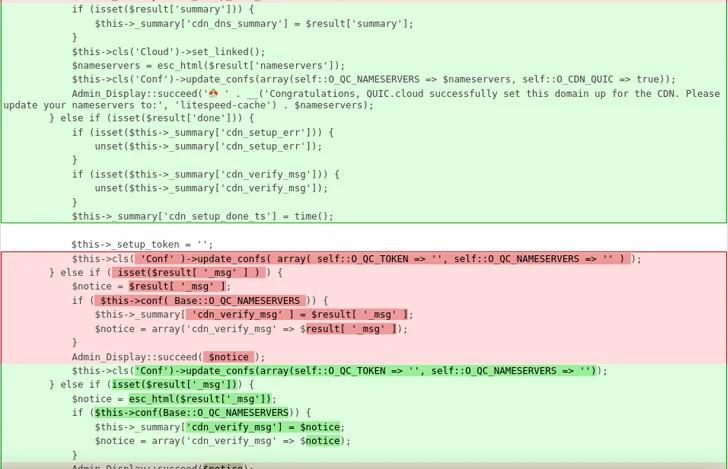

Компания по безопасности WordPress заявила, что CVE-2023-40000 является результатом отсутствия очистки пользовательского ввода и экранирования выходных данных. Уязвимость коренится в функции с именем update_cdn_status() и может быть воспроизведена при установке по умолчанию.

"Поскольку полезная нагрузка XSS размещается в виде уведомления администратора, а уведомление администратора может отображаться на любой конечной точке wp-администратора, эта уязвимость также может быть легко запущена любым пользователем, имеющим доступ к области wp-администратора", - сказал Мухаммад.

Раскрытие поступило через четыре месяца после того, как Wordfence выявила еще один недостаток XSS в том же плагине (CVE-2023-4372, оценка CVSS: 6.4) из-за недостаточной очистки входных данных и экранирования выходных данных по атрибутам, предоставленным пользователем. Она была устранена в версии 5.7.

"Это позволяет аутентифицированным злоумышленникам с разрешениями уровня contributor и выше внедрять произвольные веб-скрипты на страницы, которые будут выполняться всякий раз, когда пользователь обращается к внедренной странице", - сказал Иштван Мартон.