Carding

Professional

- Messages

- 2,870

- Reaction score

- 2,494

- Points

- 113

Недавно обнаруженный скиммер кредитных карт использует инновационную технику для внедрения очень убедительных фреймов PayPal и взлома процесса оформления заказа в скомпрометированных интернет-магазинах.

Скиммеры платежных карт - это скрипты на основе JavaScript, которые банды киберпреступников, известные как группы Magecart, вводят на страницы оформления заказа на сайтах электронной коммерции после их взлома в рамках атак веб-скимминга (также известного как электронный скимминг).

Конечная цель злоумышленников - собрать платежную и личную информацию, предоставленную покупателями взломанных магазинов, и отправить ее на удаленные серверы, находящиеся под их контролем.

Информация о украденных заказах используется для предварительного заполнения вредоносных окон iframe.

Эта новая тактика кражи информации о платежных картах онлайн-покупателей была обнаружена Affable Kraut с использованием данных Sansec , компании по обеспечению безопасности, специализирующейся на борьбе с цифровым сканированием.

Как он обнаружил при анализе веб-скиммера, вредоносный сценарий был спрятан внутри изображения, размещенного на собственном сервере скомпрометированного магазина, с использованием стеганографии.

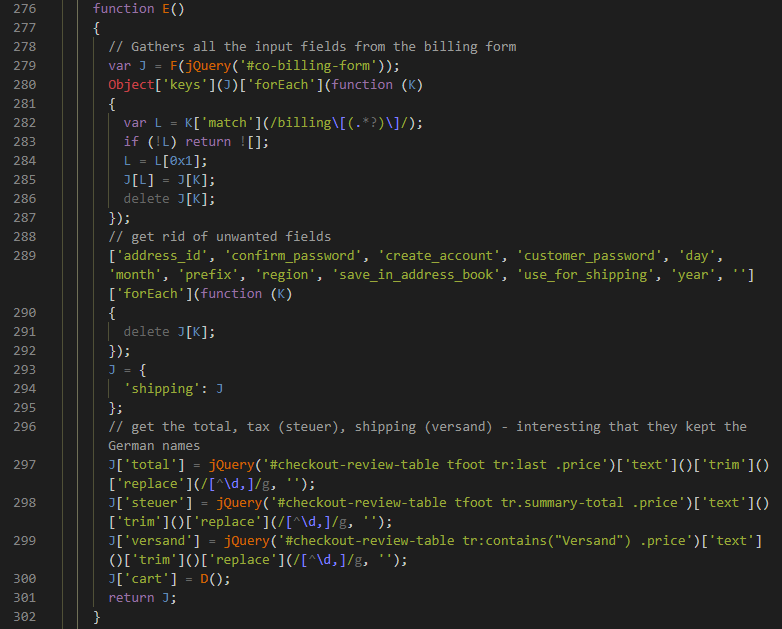

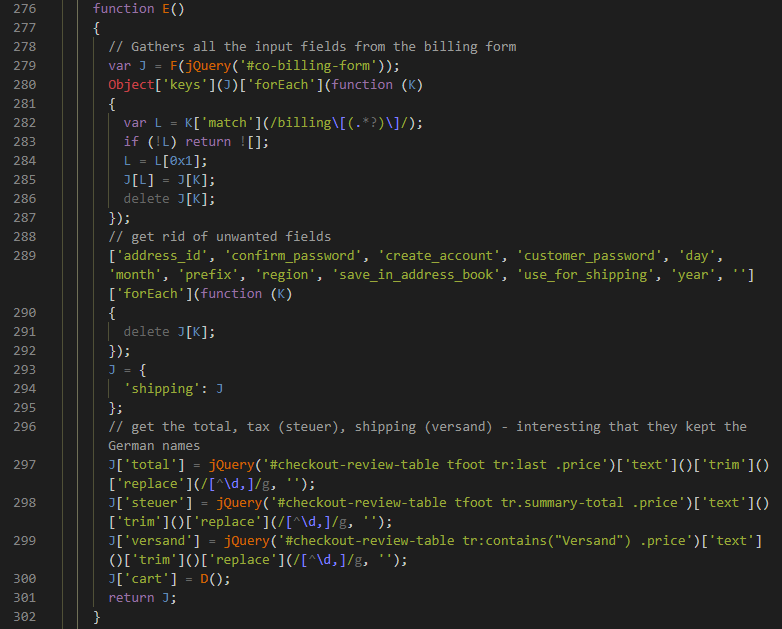

Скиммер (очищенная и прокомментированная версия доступна здесь) будет захватывать все данные формы заказа, введенные жертвами, и передавать их на серверы злоумышленников.

Сбор данных об оплате (Affable Kraut)

Однако на этом сходство с обычными скриптами скиммера заканчивается, поскольку украденные данные заказа также позже используются для предварительного заполнения поддельных платежных форм PayPal, которые будут вводиться и отображаться в процессе оформления заказа вместо законных форм.

Скиммер также проанализирует информацию о заказе, прежде чем использовать ее для заполнения форм PayPal, и, как обнаружил Краут, «если данные не годятся, он фактически отправляет сообщение обратно на страницу на сайте жертвы», эффективно удаляя вредоносные фреймы со страницы оформления заказа.

Если проанализированные данные проходят проверку, «[t] вызов __activatePg берет переданные данные и использует их для предварительного заполнения поддельной формы PayPal, что, честно говоря, довольно гениально».

Когда жертва будет перенаправлена на страницу заказа PayPal, тот факт, что она уже частично заполнена, вероятно, повысит шансы на то, что она будет достаточно убедительной для успешного сбора данных о платежах.

«Он даже передает товары в тележке и точную общую сумму, налоги и стоимость доставки», - добавил Краут.

Как только жертва введет свою платежную информацию и нажмет кнопку отправки, скиммер перенесет все это в apptegmaker.com, домен, зарегистрированный в октябре 2020 года и подключенный к tawktalk.com (этот домен также использовался для data exfil группой Magecart с аналогичным кодом загрузчиков).

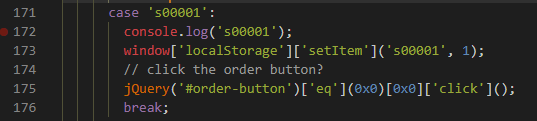

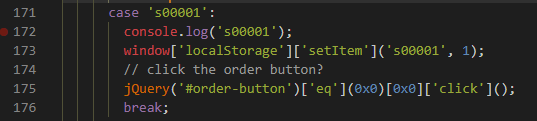

После кражи платежных данных жертвы скиммер щелкнет кнопку заказа за вредоносным iframe, отправив жертву обратно в законный процесс оформления заказа.

Нажатие кнопки законного заказа (приветливый краут)

Защита от просмотра веб-страниц

В прошлом году ФБР предупредило как государственные учреждения, так и малые и средние предприятия (малый и средний бизнес) об угрозах электронного скимминга, направленных на их обработку онлайн-платежей.

ФБР и Агентство по кибербезопасности и безопасности инфраструктуры (CISA) также поделились мерами защиты, которые предприятия и правительственные учреждения могут применять для защиты себя и своих пользователей от угроз просмотра веб-страниц.

Совет по стандартам безопасности PCI также предоставляет свой собственный список передовых методов защиты платформ электронной коммерции [PDF].

Однако у пользователей намного меньше возможностей защитить себя от атак Magecart, и расширения браузера, специально разработанные для блокировки загрузки кода JavaScript на ненадежных веб-сайтах, являются одним из них.

Этот подход, к сожалению, не очень полезен, если хакерам удается взломать сайты электронной коммерции из белого списка, как это обычно происходит во время атак Magecart.

Скиммеры платежных карт - это скрипты на основе JavaScript, которые банды киберпреступников, известные как группы Magecart, вводят на страницы оформления заказа на сайтах электронной коммерции после их взлома в рамках атак веб-скимминга (также известного как электронный скимминг).

Конечная цель злоумышленников - собрать платежную и личную информацию, предоставленную покупателями взломанных магазинов, и отправить ее на удаленные серверы, находящиеся под их контролем.

Информация о украденных заказах используется для предварительного заполнения вредоносных окон iframe.

Эта новая тактика кражи информации о платежных картах онлайн-покупателей была обнаружена Affable Kraut с использованием данных Sansec , компании по обеспечению безопасности, специализирующейся на борьбе с цифровым сканированием.

Как он обнаружил при анализе веб-скиммера, вредоносный сценарий был спрятан внутри изображения, размещенного на собственном сервере скомпрометированного магазина, с использованием стеганографии.

Скиммер (очищенная и прокомментированная версия доступна здесь) будет захватывать все данные формы заказа, введенные жертвами, и передавать их на серверы злоумышленников.

Сбор данных об оплате (Affable Kraut)

Однако на этом сходство с обычными скриптами скиммера заканчивается, поскольку украденные данные заказа также позже используются для предварительного заполнения поддельных платежных форм PayPal, которые будут вводиться и отображаться в процессе оформления заказа вместо законных форм.

Скиммер также проанализирует информацию о заказе, прежде чем использовать ее для заполнения форм PayPal, и, как обнаружил Краут, «если данные не годятся, он фактически отправляет сообщение обратно на страницу на сайте жертвы», эффективно удаляя вредоносные фреймы со страницы оформления заказа.

Если проанализированные данные проходят проверку, «[t] вызов __activatePg берет переданные данные и использует их для предварительного заполнения поддельной формы PayPal, что, честно говоря, довольно гениально».

Когда жертва будет перенаправлена на страницу заказа PayPal, тот факт, что она уже частично заполнена, вероятно, повысит шансы на то, что она будет достаточно убедительной для успешного сбора данных о платежах.

«Он даже передает товары в тележке и точную общую сумму, налоги и стоимость доставки», - добавил Краут.

Как только жертва введет свою платежную информацию и нажмет кнопку отправки, скиммер перенесет все это в apptegmaker.com, домен, зарегистрированный в октябре 2020 года и подключенный к tawktalk.com (этот домен также использовался для data exfil группой Magecart с аналогичным кодом загрузчиков).

После кражи платежных данных жертвы скиммер щелкнет кнопку заказа за вредоносным iframe, отправив жертву обратно в законный процесс оформления заказа.

Нажатие кнопки законного заказа (приветливый краут)

Защита от просмотра веб-страниц

В прошлом году ФБР предупредило как государственные учреждения, так и малые и средние предприятия (малый и средний бизнес) об угрозах электронного скимминга, направленных на их обработку онлайн-платежей.

ФБР и Агентство по кибербезопасности и безопасности инфраструктуры (CISA) также поделились мерами защиты, которые предприятия и правительственные учреждения могут применять для защиты себя и своих пользователей от угроз просмотра веб-страниц.

Совет по стандартам безопасности PCI также предоставляет свой собственный список передовых методов защиты платформ электронной коммерции [PDF].

Однако у пользователей намного меньше возможностей защитить себя от атак Magecart, и расширения браузера, специально разработанные для блокировки загрузки кода JavaScript на ненадежных веб-сайтах, являются одним из них.

Этот подход, к сожалению, не очень полезен, если хакерам удается взломать сайты электронной коммерции из белого списка, как это обычно происходит во время атак Magecart.