digix

VIP member

- Messages

- 421

- Reaction score

- 125

- Points

- 43

Попался: твой компьютер у них в руках!

Андрей «Skvoznoy» Комаров

Хакер, номер #100, стр. 038

(komarov@itdefence.ru)

Что и где будут искать компетентные органы в твоем компе

Казалось бы, ничего такого не сделал. Ну, взломал десяток сайтов – что с того? А тут на тебе: приходят дяди из милиции, предъявляют ордер и забирают компьютер на экспертизу. Конечно, это не твой случай, но знать, что в такой ситуации будут делать люди в погонах с компьютером, наверняка, интересно и полезно.

Простые истины

Начнем с того, что просто так никто к тебе не придет. Не за чем! Приходят обычно для того, чтобы найти недостающие доказательства, или вообще сразу для задержания. При этом часть доказательной базы и хотя бы какая-то уверенность в том, что расследуемое преступление совершил именно ты, у ребят в погонах к этому моменту уже есть. Короче говоря, если где-то засветился — готовься принимать гостей. Может быть, пронесет, но есть и шансы, что придется расхлебывать кашу, которую заварил. Хочу заметить, что расследованием прецедента (по крайней мере, серьезного прецедента) совершенно не обязательно занимаются только наши правоохранительные органы. Это может быть и собственная служба безопасности пострадавшего предприятия, и нанятые ей специалисты по информационной безопасности, и спецслужбы заинтересованных стран. Поэтому, несмотря на кажущуюся безнаказанность всего содеянного в сети, спешу тебя заверить: если они захотят кого-то найти, то обязательно найдут. Даю тебе все 200%! А потом еще и засудят, используя в качестве доказательств найденные во время обыска улики, пускай даже косвенные. Сгодится все что угодно, начиная тем, какое оборудование было обнаружено у тебя дома («Подозреваемый, а зачем Вам нужен аппарат для изготовления пластиковых карт?»), и заканчивая списком сайтов, который ты посещал, конечно же забыв удалить историю.

Что, как и зачем?

Обычно задержание и арест проходят по вполне стандартной схеме. Начинается все с того, что компетентные органы посещают место жительства подозреваемого (как уже было сказано, имея в руках некоторые доказательства, например логи провайдера). После риторического вопроса: «Пользуетесь ли Вы компьютерами?» - следственный эксперт фотографирует твою машину, уделяя особое внимание задней панели. Почему? Да потому, что задокументированные снимки могут подтвердить факт использования задержанным того или иного оборудования, в том числе сетевых устройств (с помощью которых совершался выход в сеть и, соответственно, взлом). Данные с компьютера хакера особым образом копируются, и копии используются в ходе расследования, а оригинал помещается в надежное место для хранения вещественных доказательств. Как удостовериться, что тебе не записали ничего лишнего уже после изъятия компьютера? Для этого эксперты вычисляют хэш-коды MD5 или SHA, которые при необходимости могут подтвердить истинность данных. Дальше дело техники.

Начинаем операцию

Странные ребята эти хакеры, ненасытные. Мало того, что взломали интернет-магазин и увели всю базу с конфиденциальной информацией о пользователях, так еще прописали на странице загрузчик с трояном (который впаривался каждому посетителю), а потом еще и во внутреннюю сеть полезли. В общем, сделали все что только возможно, чтобы привлечь внимание, и, как это обычно бывает, в одном месте, и все-таки засветились. Пускай это будет случайный запрос браузера с настоящего IP в момент, когда упало маскирующее VPN-соединение. Найти злоумышленника по сетевому адресу — проще простого, и вот через несколько дней к нему нагрянули гости! Цель проста – собрать доказательства. Но как?

К этому могут быть привлечены как наши органы, так и независимые эксперты. Но и тем, и другим требуется некоторый набор инструментов, состав которого напрямую зависит от исследуемой файловой и операционной системы. Практически всегда хоть что-то да можно откопать.

Вот, например, винда. Хакер упорно отрицает свои занятия грязными делишками и уверяет, что вообще не знаком со взломом. Но уже через пару дней во время допроса ему предоставляют толстую папочку, в которой отображена вся история сетевой активности (Documents and Settings\user\Local Settings\History\), включающая запись о том самом злополучном интернет-магазине, конфиденциальные данные из кэша браузера (Documents and Settings\user\Local Settings\Temporary Internet Files\), которые могли там оказаться только в том случае, если хакер имел доступ к защищенной (и взломанной) части сайта, и многое другое. А помимо этого, в системе «случайно» обнаружатся авторизированные SSL-сертификаты для различных аккаунтов в платежных системах и, что еще хуже, банках. Товарищ, откуда все это? Быстрый анализ таких вот предательских местечек можно провести с помощью специальной утилиты Web Historian (www.mandiant.com/webhistorian.htm), которой хорошо известны все секреты современных браузеров.

Мало того, в ходе экспертизы выяснится, что в системе была установлена куча самого что ни на есть хакерского софта, который ты пытался впопыхах удалить. Только вот незадача. Большая часть прикладных программ так гадит в систему, что спешу тебя заверить: следы за собой они оставят обязательно. Нынешние деинсталляторы ни на что не годятся, и доверять можно только самому себе. А для этого уже во время установки и дальше, во время эксплуатации, нужно четко следить и запоминать, где программа оставляет следы своей деятельности. В этом тебе, кстати, помогут утилиты от Sysinternals (www.microsoft.com/technet/sysinternals): Diskmon, Filemon, Regmon, Process Monitor.

Поближе к файлам: программные методы

Одним исследованием твоих сетевых пристрастий не обойтись, поэтому следаки обязательно изучат все содержимое твоего харда. В этих целях используются специальные утилиты, которые не только проанализируют все файлы на диске, но еще и создадут наглядные и удобные отчеты и листинги. Прямо по заказу: сначала для устрашения злоумышленника (помнишь о той самой толстой папочке?), а потом для эффектного выступления в суде.

Серьезно ошибаются те, кто рассматривает установленную Unix-систему как гарант безопасности. Слишком сложно для экспертизы? Наоборот! Грамотные люди обязательно воспользуются специальным набором программ для анализа UNIX-систем — The Sleuth Kit (www.sleuthkit.org). Связка TSK хороша тем, что позволяет получить детальный отчет о системе, выявить любые файлы, скрываемые руткитами и при этом не нарушив целостности системы, что крайне важно для сбора доказательств. Комплекс скрупулезно анализирует файловые системы FAT, NTFS, Ext2/3, UFS, выводит листинги всех каталогов, восстанавливает удаленные файлы, строит графические диаграммы файловых операций и работает с базами хэш-кодов файлов. Словом, утаить что-либо очень будет сложно.

Кстати, чтобы не дай бог ничего не сбить в системе злоумышленника (чтобы тот не использовал этот факт для своей защиты в суде), компетентные ребята обязательно захотят снять точную копию физического накопителя. И сделают это, например, с помощью знаменитой утилиты Safeback (orensics-intl.com/safeback.html). В результате этой процедуры будет составлен) сжатый файл, в котором и будет сохранена вся инфа с харда (в том числе и с SCSI-винтов). Чтобы заверить подлинность такого образа, программа создает специальный лог-файл, в котором документируется весь процесс копирования и в который после его завершения заносится местоположение исследуемого инцидента и оборудования, изготовитель харда и его серийный номер, фамилия и имя эксперта.

Но на стол к эксперту может попасть не только обычный компьютер или ноутбук. Так, существуют специальные приложения, готовые произвести тщательный анализ портативных устройств. Большой популярностью среди специалистов по информационной безопасности пользуется Encase (www.guidancesoftware.com). Несмотря на то что появилась утилита достаточно давно, ее по сей день используют как небольшие коммерческие предприятия, так и крупные правительственные структуры. Причем освоить все премудрости работы с этим программным комплексом предлагается на специализированных курсах. Сам продукт распространяется в двух версиях – корпоративной и экспертной. Основное их различие в том, что корпоративная версия способно анализировать сразу группу компьютеров в локальной сети, что иногда очень полезно (скажем, для поиска преступника внутри большой компании). В этом случае Encase будет обращаться к каждой машине, распределено анализируя их файловые системы. Что будет представлять собой такая машина, не имеет никакого значения, так как этот серьезный комплекс дружит сразу со всеми известными операционными системами и может быть использован даже при анализе портативных карманных компьютеров и носителей.

Мы рассмотрели довольно сложные варианты, хотя, как правило, идти на подобные ухищрения необязательно. Что может быть проще, чем до боли знакомая Windows-система? Forencis Toolkit (www.accessdata.com) — это чисто виндовый пакет с богатыми функциями для снятия данных с жестких дисков, анализа отдельных разделов и их файловых особенностей. Основная фишка FTK – это максимально быстрая работа с прикладным уровнем системы. Она гораздо проще Encase и предусматривает сразу несколько вариантов просмотра образа диска. К примеру, можно выбрать в меню программы пункт «Электронные таблицы», и FTK тут же выведет список всех найденных xls-файлов с подобных описанием и указанием месторасположения. Аналогичным образом легко отыскиваются базы данных, графика и сообщения электронной почты. Достаточно кликнуть на PST-файл Outlook — и FTK раскодирует все его содержимое, в том числе посланную почту, журнальные записи, задачи, календарь и удаленные документы. На борту программы присутствует база ключевых слов, по которым осуществляется поиск компрометирующей информации, включающая в себя такие слова, как cc, tan, pass.

Аппаратная часть

Протоколированию подлежит не только информация с жестких дисков и сменных носителей, но и сама начинка компьютера. Если там окажется что-то украденное или скарженное, беды не миновать. Как производится анализ железа? Раньше органы действовали следующим образом: система изымалась, ее везли на экспертизу в специальную лабораторию и там уже проводили с ней все необходимые манипуляции. Сейчас же в 80% случаев используется портативное переносное оборудование, с помощью которого легко и быстро дублируются данные, настройки, серийные номера девайсов и т.д. Причем все это применяется в совокупности с блокираторами записи. Такой подход помогает избежать сразу целого ряда потенциальных ошибок, таких как случайное изменение дат и контрольных сумм, уничтожение каких-либо процессов, перезапись данных и пр. Ведь при исследовании копии машины оригинальный «экспонат» остается в полной сохранности.

В ряде случаев органы обходятся лишь конфискацией харда, который в дальнейшем просто присоединяется к целевой системе. Стандартная конфигурация подобной машины: современный процессор, не менее 256 ОЗУ, большие жесткие диски IDE/SCSI, карта и контроллер SCSI, привод для чтения компакт-дисков, ленточные накопители (типа Exabyte), дополнительный источник питания, адаптер преобразования параллельного интерфейса в SCSI. Существуют специальные считывающие устройства, позволяющие решить вопрос копирования информации на компьютер эксперта за считанные минуты. Например, FastBloc (encase.co.za/solutions/accessories/index.shtm), который одновременно является и блокиратором записи, страхующим от случайных записей на оригинальный жесткий диск во время дублирования данных. Аппаратный блокиратор записи, например NoWrite (www.sierra-cables.com/Forensic/nowriteIDE.htm), обеспечивает неприкосновенность данных (то есть гарантию отсутствия изменений) во время копирования информации. Правда, при использовании подобного рода устройств транспортировка данных значительно замедляется.

Программный блокиратор записи делает аналогичную работу путем изменения таблицы прерываний, в которой содержатся сервисные записи BIOS. Прерывание – это метод, с помощью которого программы разговаривают с твоей системой, говоря ей, что необходимо сделать. Самую важную роль в них играет прерывание int 13h, указывающее на код записи и чтения с диска. Блокиратор заменяет запись прерывания своей собственной, перехватывая все обращения к диску. Схема дублирования такова: данные по блокам копируются на приемное устройство с исходного носителя. Размер передаваемого блока, как правило, кратен 512 байтам, являющимся размером тривиального сектора любого диска. После копирования для каждого файла выполняется расчет контрольной суммы, необходимой для доказательства того, что этот файл на компьютере эксперта не изменялся. Обычно подсчет осуществляется на автомате современными программами, но в принципе то же самое можно сделать и вручную.

Для систем Unix:

Под ОС Windows:

Шаловливые ручонки

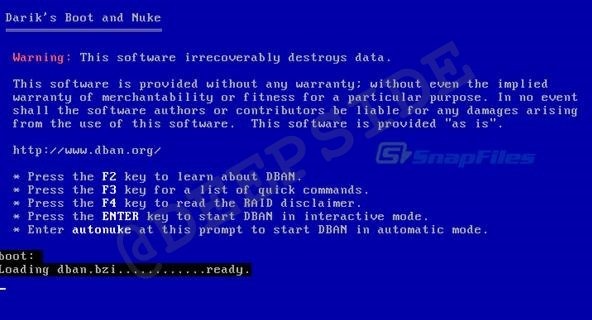

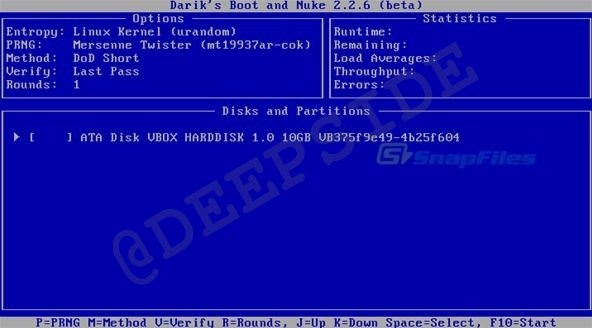

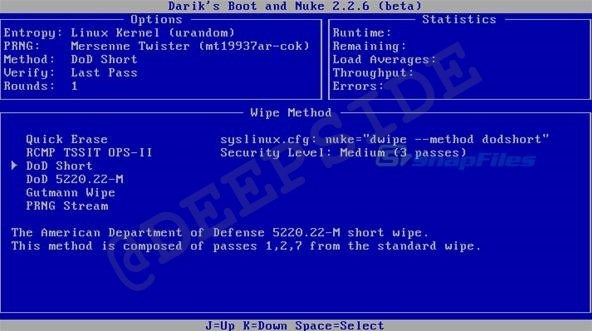

Очень часто злоумышленники стараются помешать экспертизе, удалив все свои данные. Некомпетентные лица просто заново разбивают жесткий диск на разделы или просто форматируют все диски. Но задача экспертов в этом случае особенно не усложняется. Путем форматирования полностью удалить информацию невозможно. Для восстановления информации после форматирования существует много софтин, которые зачастую используются самими пользователями, по случайности удалившими что-то важное. Принцип их работы прост. Любые средства восстановления ищут примерные сигнатуры бывших файловых систем, размещенных в каждом разделе. По каким параметрам? К примеру, FAT содержит значения 0x55 и 0xAA в 510 и 511 байтах начального сектора, NTFS — по смещению 3 от начала, а в конце обязательно следует сигнатура 55h ААh и т.д. После обнаружения раздела и определения типа файловой системы начинается процесс поиска файлов путем сравнения известных сигнатур файлов (включенных в базу данных программы для восстановления информации) с имеющимися на диске. Например, большинство фотографий содержит сигнатуру JFIF и EXIF.

В Linux очень актуальна утилита gpart, которая, используя описанные выше приемы, восстанавливает исходные файловые системы на жестком диске. Это делается примерно так:

Из вывода программы ясно, что на диске всего два раздела: Linux ext2 и NTFS. Аналогичным образом работают тулзы TestDisk (www.cgsecurity.org/wiki/TestDisk). Восстановив файловую систему, следователи займутся поиском метаданных или, иначе говоря, специальных конструкций, с помощью которых можно просмотреть содержимое файла и даже осуществлять поиск. Кстати, сняв слепок системы и отдав тебе компьютер под расписку, они легко смогут выяснить, что ты там потом натворил: какие файлы удалил и что в системе изменил.

Для вывода структур метаданных можно воспользоваться утилитой из пакета TSK – istat, которая будет выводить информацию по блокам:

Порой в своей практике эксперты сталкиваются с тем, что хитроумные злоумышленники делают в своем логове тайники, где и прячут оборудование. Например, в одной фирме с двойной бухгалтерией сервер размещался над навесным потолком, а единственный кабель (витая пара), спускающийся вниз, был сверху приделан к пружинному механизму, который в случае необходимости вытягивал кабель к потолку. В итоге, пришедшие с «долгожданной» проверкой даже не смогли найти сервер с данными.

Несколько полезных советов

1. Любые конфиденциальные файлы держи только на сменных носителях. Размещать подобные данные на своем обычном жестком диске — идея не очень разумная. В последнем случае секретную инфу можно зашифровать, но надежно спрятать ее вряд ли удастся. Хотя можно попробовать заюзать стеганографию (прием, скрывающий сам факт использования шифрования), воспользовавшись утилитами Gif-It-Up (www.theargon.com/achilles/steganography/gif-it-up), MP3stego (www.petitcolas.net/fabien/steganography/mp3stego), Steganography Tools (www.jjtc.com/Security/stegtools.htm).

2. Чтобы не морочить себе голову по поводу временных файлов браузера, нужно сразу отключить любое кэширование в его настройках. В случае Internet Explorer’а кэширования отключается в ветке реестра [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\Curr entVersion\Internet].

3. Активированный параметр NoRecentDocsHistory в ветке [HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\Curr entVersion\Policies\Explorer] запрещает системе вести статистику о документах, с которыми пользователь недавно работал.

4. Помни, что некоторые файлы хранят больше информации, чем это кажется на первый взгляд. К примеру, в некоторых форматах документов (в том числе Microsoft Word), кроме текста сохраняются метаданные. Пример собранной информации из документа Word:

Как видишь, следователям под силу изучить всю цепочку, по которой путешествовал файл, тем самым выявляя всех твоих сподвижников и партнеров по злобным делишкам. Чтобы избежать подобных вещей, следует внимательно отнестись к рекомендации Microsoft (support.microsoft.com/default.aspx?scid=kb;EN-US;223396).

WWW

Технологии слежки за пользователями с каждым днем становятся все совершеннее. В первую очередь это вызвано ростом террористического влияния. Рекомендую тебе почитать www.eff.org - там частенько выкладывают интересные данные о вторжении в личную жизнь со стороны всевозможных ведомств, о которых пользователь даже не догадывается.

INFO

Используя продвинутые средства анализа содержимого жесткого диска, можно очень быстро найти данные, которые легко тебя скомпрометируют. Банальный поиск по ключевым словам «эксплойт», «кредитка», «cc», «tan-код» выдаст место нахождения палева с потрохами.

INFO

Знал ли ты о том, что почти на каждой бумажке, распечатанной на принтере, содержится уникальный невидимый код, с помощью которого можно установить, с какого конкретно оборудования была произведена печать. Детективы используют такую тему в целях обнаружения «письменных» шантажистов и прочих негодяев.

__________________________

Данная статья взята с сайта xakep.ru

оригинальная ссылка на статью: http://www.xakep.ru/magazine/xa/100/038/1.asp

Андрей «Skvoznoy» Комаров

Хакер, номер #100, стр. 038

(komarov@itdefence.ru)

Что и где будут искать компетентные органы в твоем компе

Казалось бы, ничего такого не сделал. Ну, взломал десяток сайтов – что с того? А тут на тебе: приходят дяди из милиции, предъявляют ордер и забирают компьютер на экспертизу. Конечно, это не твой случай, но знать, что в такой ситуации будут делать люди в погонах с компьютером, наверняка, интересно и полезно.

Простые истины

Начнем с того, что просто так никто к тебе не придет. Не за чем! Приходят обычно для того, чтобы найти недостающие доказательства, или вообще сразу для задержания. При этом часть доказательной базы и хотя бы какая-то уверенность в том, что расследуемое преступление совершил именно ты, у ребят в погонах к этому моменту уже есть. Короче говоря, если где-то засветился — готовься принимать гостей. Может быть, пронесет, но есть и шансы, что придется расхлебывать кашу, которую заварил. Хочу заметить, что расследованием прецедента (по крайней мере, серьезного прецедента) совершенно не обязательно занимаются только наши правоохранительные органы. Это может быть и собственная служба безопасности пострадавшего предприятия, и нанятые ей специалисты по информационной безопасности, и спецслужбы заинтересованных стран. Поэтому, несмотря на кажущуюся безнаказанность всего содеянного в сети, спешу тебя заверить: если они захотят кого-то найти, то обязательно найдут. Даю тебе все 200%! А потом еще и засудят, используя в качестве доказательств найденные во время обыска улики, пускай даже косвенные. Сгодится все что угодно, начиная тем, какое оборудование было обнаружено у тебя дома («Подозреваемый, а зачем Вам нужен аппарат для изготовления пластиковых карт?»), и заканчивая списком сайтов, который ты посещал, конечно же забыв удалить историю.

Что, как и зачем?

Обычно задержание и арест проходят по вполне стандартной схеме. Начинается все с того, что компетентные органы посещают место жительства подозреваемого (как уже было сказано, имея в руках некоторые доказательства, например логи провайдера). После риторического вопроса: «Пользуетесь ли Вы компьютерами?» - следственный эксперт фотографирует твою машину, уделяя особое внимание задней панели. Почему? Да потому, что задокументированные снимки могут подтвердить факт использования задержанным того или иного оборудования, в том числе сетевых устройств (с помощью которых совершался выход в сеть и, соответственно, взлом). Данные с компьютера хакера особым образом копируются, и копии используются в ходе расследования, а оригинал помещается в надежное место для хранения вещественных доказательств. Как удостовериться, что тебе не записали ничего лишнего уже после изъятия компьютера? Для этого эксперты вычисляют хэш-коды MD5 или SHA, которые при необходимости могут подтвердить истинность данных. Дальше дело техники.

Начинаем операцию

Странные ребята эти хакеры, ненасытные. Мало того, что взломали интернет-магазин и увели всю базу с конфиденциальной информацией о пользователях, так еще прописали на странице загрузчик с трояном (который впаривался каждому посетителю), а потом еще и во внутреннюю сеть полезли. В общем, сделали все что только возможно, чтобы привлечь внимание, и, как это обычно бывает, в одном месте, и все-таки засветились. Пускай это будет случайный запрос браузера с настоящего IP в момент, когда упало маскирующее VPN-соединение. Найти злоумышленника по сетевому адресу — проще простого, и вот через несколько дней к нему нагрянули гости! Цель проста – собрать доказательства. Но как?

К этому могут быть привлечены как наши органы, так и независимые эксперты. Но и тем, и другим требуется некоторый набор инструментов, состав которого напрямую зависит от исследуемой файловой и операционной системы. Практически всегда хоть что-то да можно откопать.

Вот, например, винда. Хакер упорно отрицает свои занятия грязными делишками и уверяет, что вообще не знаком со взломом. Но уже через пару дней во время допроса ему предоставляют толстую папочку, в которой отображена вся история сетевой активности (Documents and Settings\user\Local Settings\History\), включающая запись о том самом злополучном интернет-магазине, конфиденциальные данные из кэша браузера (Documents and Settings\user\Local Settings\Temporary Internet Files\), которые могли там оказаться только в том случае, если хакер имел доступ к защищенной (и взломанной) части сайта, и многое другое. А помимо этого, в системе «случайно» обнаружатся авторизированные SSL-сертификаты для различных аккаунтов в платежных системах и, что еще хуже, банках. Товарищ, откуда все это? Быстрый анализ таких вот предательских местечек можно провести с помощью специальной утилиты Web Historian (www.mandiant.com/webhistorian.htm), которой хорошо известны все секреты современных браузеров.

Мало того, в ходе экспертизы выяснится, что в системе была установлена куча самого что ни на есть хакерского софта, который ты пытался впопыхах удалить. Только вот незадача. Большая часть прикладных программ так гадит в систему, что спешу тебя заверить: следы за собой они оставят обязательно. Нынешние деинсталляторы ни на что не годятся, и доверять можно только самому себе. А для этого уже во время установки и дальше, во время эксплуатации, нужно четко следить и запоминать, где программа оставляет следы своей деятельности. В этом тебе, кстати, помогут утилиты от Sysinternals (www.microsoft.com/technet/sysinternals): Diskmon, Filemon, Regmon, Process Monitor.

Поближе к файлам: программные методы

Одним исследованием твоих сетевых пристрастий не обойтись, поэтому следаки обязательно изучат все содержимое твоего харда. В этих целях используются специальные утилиты, которые не только проанализируют все файлы на диске, но еще и создадут наглядные и удобные отчеты и листинги. Прямо по заказу: сначала для устрашения злоумышленника (помнишь о той самой толстой папочке?), а потом для эффектного выступления в суде.

Серьезно ошибаются те, кто рассматривает установленную Unix-систему как гарант безопасности. Слишком сложно для экспертизы? Наоборот! Грамотные люди обязательно воспользуются специальным набором программ для анализа UNIX-систем — The Sleuth Kit (www.sleuthkit.org). Связка TSK хороша тем, что позволяет получить детальный отчет о системе, выявить любые файлы, скрываемые руткитами и при этом не нарушив целостности системы, что крайне важно для сбора доказательств. Комплекс скрупулезно анализирует файловые системы FAT, NTFS, Ext2/3, UFS, выводит листинги всех каталогов, восстанавливает удаленные файлы, строит графические диаграммы файловых операций и работает с базами хэш-кодов файлов. Словом, утаить что-либо очень будет сложно.

Кстати, чтобы не дай бог ничего не сбить в системе злоумышленника (чтобы тот не использовал этот факт для своей защиты в суде), компетентные ребята обязательно захотят снять точную копию физического накопителя. И сделают это, например, с помощью знаменитой утилиты Safeback (orensics-intl.com/safeback.html). В результате этой процедуры будет составлен) сжатый файл, в котором и будет сохранена вся инфа с харда (в том числе и с SCSI-винтов). Чтобы заверить подлинность такого образа, программа создает специальный лог-файл, в котором документируется весь процесс копирования и в который после его завершения заносится местоположение исследуемого инцидента и оборудования, изготовитель харда и его серийный номер, фамилия и имя эксперта.

Но на стол к эксперту может попасть не только обычный компьютер или ноутбук. Так, существуют специальные приложения, готовые произвести тщательный анализ портативных устройств. Большой популярностью среди специалистов по информационной безопасности пользуется Encase (www.guidancesoftware.com). Несмотря на то что появилась утилита достаточно давно, ее по сей день используют как небольшие коммерческие предприятия, так и крупные правительственные структуры. Причем освоить все премудрости работы с этим программным комплексом предлагается на специализированных курсах. Сам продукт распространяется в двух версиях – корпоративной и экспертной. Основное их различие в том, что корпоративная версия способно анализировать сразу группу компьютеров в локальной сети, что иногда очень полезно (скажем, для поиска преступника внутри большой компании). В этом случае Encase будет обращаться к каждой машине, распределено анализируя их файловые системы. Что будет представлять собой такая машина, не имеет никакого значения, так как этот серьезный комплекс дружит сразу со всеми известными операционными системами и может быть использован даже при анализе портативных карманных компьютеров и носителей.

Мы рассмотрели довольно сложные варианты, хотя, как правило, идти на подобные ухищрения необязательно. Что может быть проще, чем до боли знакомая Windows-система? Forencis Toolkit (www.accessdata.com) — это чисто виндовый пакет с богатыми функциями для снятия данных с жестких дисков, анализа отдельных разделов и их файловых особенностей. Основная фишка FTK – это максимально быстрая работа с прикладным уровнем системы. Она гораздо проще Encase и предусматривает сразу несколько вариантов просмотра образа диска. К примеру, можно выбрать в меню программы пункт «Электронные таблицы», и FTK тут же выведет список всех найденных xls-файлов с подобных описанием и указанием месторасположения. Аналогичным образом легко отыскиваются базы данных, графика и сообщения электронной почты. Достаточно кликнуть на PST-файл Outlook — и FTK раскодирует все его содержимое, в том числе посланную почту, журнальные записи, задачи, календарь и удаленные документы. На борту программы присутствует база ключевых слов, по которым осуществляется поиск компрометирующей информации, включающая в себя такие слова, как cc, tan, pass.

Аппаратная часть

Протоколированию подлежит не только информация с жестких дисков и сменных носителей, но и сама начинка компьютера. Если там окажется что-то украденное или скарженное, беды не миновать. Как производится анализ железа? Раньше органы действовали следующим образом: система изымалась, ее везли на экспертизу в специальную лабораторию и там уже проводили с ней все необходимые манипуляции. Сейчас же в 80% случаев используется портативное переносное оборудование, с помощью которого легко и быстро дублируются данные, настройки, серийные номера девайсов и т.д. Причем все это применяется в совокупности с блокираторами записи. Такой подход помогает избежать сразу целого ряда потенциальных ошибок, таких как случайное изменение дат и контрольных сумм, уничтожение каких-либо процессов, перезапись данных и пр. Ведь при исследовании копии машины оригинальный «экспонат» остается в полной сохранности.

В ряде случаев органы обходятся лишь конфискацией харда, который в дальнейшем просто присоединяется к целевой системе. Стандартная конфигурация подобной машины: современный процессор, не менее 256 ОЗУ, большие жесткие диски IDE/SCSI, карта и контроллер SCSI, привод для чтения компакт-дисков, ленточные накопители (типа Exabyte), дополнительный источник питания, адаптер преобразования параллельного интерфейса в SCSI. Существуют специальные считывающие устройства, позволяющие решить вопрос копирования информации на компьютер эксперта за считанные минуты. Например, FastBloc (encase.co.za/solutions/accessories/index.shtm), который одновременно является и блокиратором записи, страхующим от случайных записей на оригинальный жесткий диск во время дублирования данных. Аппаратный блокиратор записи, например NoWrite (www.sierra-cables.com/Forensic/nowriteIDE.htm), обеспечивает неприкосновенность данных (то есть гарантию отсутствия изменений) во время копирования информации. Правда, при использовании подобного рода устройств транспортировка данных значительно замедляется.

Программный блокиратор записи делает аналогичную работу путем изменения таблицы прерываний, в которой содержатся сервисные записи BIOS. Прерывание – это метод, с помощью которого программы разговаривают с твоей системой, говоря ей, что необходимо сделать. Самую важную роль в них играет прерывание int 13h, указывающее на код записи и чтения с диска. Блокиратор заменяет запись прерывания своей собственной, перехватывая все обращения к диску. Схема дублирования такова: данные по блокам копируются на приемное устройство с исходного носителя. Размер передаваемого блока, как правило, кратен 512 байтам, являющимся размером тривиального сектора любого диска. После копирования для каждого файла выполняется расчет контрольной суммы, необходимой для доказательства того, что этот файл на компьютере эксперта не изменялся. Обычно подсчет осуществляется на автомате современными программами, но в принципе то же самое можно сделать и вручную.

Для систем Unix:

Code:

[skvz@localhost / root]# md5sum /usr/bin

13mb07ak238aobm301oa58an236lag /usr/binПод ОС Windows:

Code:

md5sum -b file.doc (флаг -b обязателен для подсчета в md5)Шаловливые ручонки

Очень часто злоумышленники стараются помешать экспертизе, удалив все свои данные. Некомпетентные лица просто заново разбивают жесткий диск на разделы или просто форматируют все диски. Но задача экспертов в этом случае особенно не усложняется. Путем форматирования полностью удалить информацию невозможно. Для восстановления информации после форматирования существует много софтин, которые зачастую используются самими пользователями, по случайности удалившими что-то важное. Принцип их работы прост. Любые средства восстановления ищут примерные сигнатуры бывших файловых систем, размещенных в каждом разделе. По каким параметрам? К примеру, FAT содержит значения 0x55 и 0xAA в 510 и 511 байтах начального сектора, NTFS — по смещению 3 от начала, а в конце обязательно следует сигнатура 55h ААh и т.д. После обнаружения раздела и определения типа файловой системы начинается процесс поиска файлов путем сравнения известных сигнатур файлов (включенных в базу данных программы для восстановления информации) с имеющимися на диске. Например, большинство фотографий содержит сигнатуру JFIF и EXIF.

В Linux очень актуальна утилита gpart, которая, используя описанные выше приемы, восстанавливает исходные файловые системы на жестком диске. Это делается примерно так:

Code:

#gpart -v образ_диска.dd

Wardning: strange partition table magic 0x0000

[...]

Begin scan...

Possible Partition (Linux ext2), size (600mb)

Possible Partition (NTFS), size (1.7 gb)Из вывода программы ясно, что на диске всего два раздела: Linux ext2 и NTFS. Аналогичным образом работают тулзы TestDisk (www.cgsecurity.org/wiki/TestDisk). Восстановив файловую систему, следователи займутся поиском метаданных или, иначе говоря, специальных конструкций, с помощью которых можно просмотреть содержимое файла и даже осуществлять поиск. Кстати, сняв слепок системы и отдав тебе компьютер под расписку, они легко смогут выяснить, что ты там потом натворил: какие файлы удалил и что в системе изменил.

Для вывода структур метаданных можно воспользоваться утилитой из пакета TSK – istat, которая будет выводить информацию по блокам:

Code:

Удален Тип Размер Время_последней_записи Блок данных

Yes File 4533 October 04, 2007, 05:05:12 642 424Порой в своей практике эксперты сталкиваются с тем, что хитроумные злоумышленники делают в своем логове тайники, где и прячут оборудование. Например, в одной фирме с двойной бухгалтерией сервер размещался над навесным потолком, а единственный кабель (витая пара), спускающийся вниз, был сверху приделан к пружинному механизму, который в случае необходимости вытягивал кабель к потолку. В итоге, пришедшие с «долгожданной» проверкой даже не смогли найти сервер с данными.

Несколько полезных советов

1. Любые конфиденциальные файлы держи только на сменных носителях. Размещать подобные данные на своем обычном жестком диске — идея не очень разумная. В последнем случае секретную инфу можно зашифровать, но надежно спрятать ее вряд ли удастся. Хотя можно попробовать заюзать стеганографию (прием, скрывающий сам факт использования шифрования), воспользовавшись утилитами Gif-It-Up (www.theargon.com/achilles/steganography/gif-it-up), MP3stego (www.petitcolas.net/fabien/steganography/mp3stego), Steganography Tools (www.jjtc.com/Security/stegtools.htm).

2. Чтобы не морочить себе голову по поводу временных файлов браузера, нужно сразу отключить любое кэширование в его настройках. В случае Internet Explorer’а кэширования отключается в ветке реестра [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\Curr entVersion\Internet].

3. Активированный параметр NoRecentDocsHistory в ветке [HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\Curr entVersion\Policies\Explorer] запрещает системе вести статистику о документах, с которыми пользователь недавно работал.

4. Помни, что некоторые файлы хранят больше информации, чем это кажется на первый взгляд. К примеру, в некоторых форматах документов (в том числе Microsoft Word), кроме текста сохраняются метаданные. Пример собранной информации из документа Word:

Code:

Built-in Document Properties:

Built-in Properties Containing Metadata: 3

Title: Счета

Author: карда

Company: Carda-barba

Last 10 Authors:

Has Last 10 Data

Mishka C:\Mishka\Carding\Work\cheta.DOC

Gemaglab1n D:\ITdefence\cheta.DOC

gorl E:\Pamba\cheta.DOC

stepper F:\Xakep\DVD\Daily Soft\cheta.DOCКак видишь, следователям под силу изучить всю цепочку, по которой путешествовал файл, тем самым выявляя всех твоих сподвижников и партнеров по злобным делишкам. Чтобы избежать подобных вещей, следует внимательно отнестись к рекомендации Microsoft (support.microsoft.com/default.aspx?scid=kb;EN-US;223396).

Разговаривают следователь и свидетель:

- Вы догадываетесь, почему Вас вызвали?

- Да, но лучше будет, если Вы скажете.

- Почему лучше?

- В противном случае получится, что Вам стыдно сказать.

WWW

Технологии слежки за пользователями с каждым днем становятся все совершеннее. В первую очередь это вызвано ростом террористического влияния. Рекомендую тебе почитать www.eff.org - там частенько выкладывают интересные данные о вторжении в личную жизнь со стороны всевозможных ведомств, о которых пользователь даже не догадывается.

INFO

Используя продвинутые средства анализа содержимого жесткого диска, можно очень быстро найти данные, которые легко тебя скомпрометируют. Банальный поиск по ключевым словам «эксплойт», «кредитка», «cc», «tan-код» выдаст место нахождения палева с потрохами.

INFO

Знал ли ты о том, что почти на каждой бумажке, распечатанной на принтере, содержится уникальный невидимый код, с помощью которого можно установить, с какого конкретно оборудования была произведена печать. Детективы используют такую тему в целях обнаружения «письменных» шантажистов и прочих негодяев.

__________________________

Данная статья взята с сайта xakep.ru

оригинальная ссылка на статью: http://www.xakep.ru/magazine/xa/100/038/1.asp