CarderPlanet

Professional

- Messages

- 2,549

- Reaction score

- 724

- Points

- 113

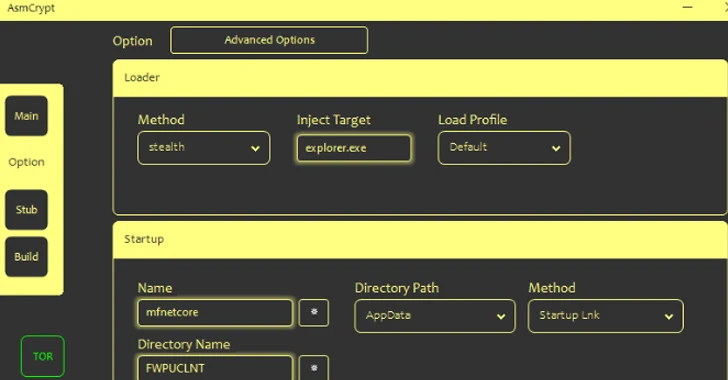

Злоумышленники продают новый шифровальщик и загрузчик под названием ASMCrypt, который был описан как "усовершенствованная версия" другого загрузчика вредоносного ПО, известного как DoubleFinger.

"Идея этого типа вредоносных программ заключается в загрузке конечной полезной нагрузки без того, чтобы процесс загрузки или сама полезная нагрузка были обнаружены AV / EDR и т.д.", - сказал Касперский в анализе, опубликованном на этой неделе.

Российская компания по кибербезопасности "Даблфингер" впервые задокументировала цепочку заражений, использующую вредоносное ПО для распространения похитителя криптовалют под названием GreetingGhoul среди жертв в Европе, США и Латинской Америке.

ASMCrypt, однажды приобретенный и запущенный клиентами, предназначен для установления контакта с серверной службой по сети TOR с использованием жестко закодированных учетных данных, что позволяет покупателям создавать полезные программы по своему выбору для использования в своих кампаниях.

"Приложение создает зашифрованный большой двоичный объект, скрытый внутри файла .PNG", - сказал Касперский. "Это изображение должно быть загружено на сайт размещения изображений".

Загрузчики становятся все более популярными благодаря своей способности действовать как служба доставки вредоносных программ, которая может быть использована другими участниками угроз для получения начального доступа к сетям для проведения атак с использованием программ-вымогателей, кражи данных и других вредоносных действий в киберпространстве.

Сюда входят новые и зарекомендовавшие себя игроки, такие как Bumblebee, CustomerLoader и GuLoader, которые использовались для доставки различных вредоносных программ. Интересно, что все полезные файлы, загружаемые CustomerLoader, являются артефактами dotRunpeX, которые, в свою очередь, развертывают вредоносное ПО последней стадии.

"CustomerLoader с высокой вероятностью связан с загрузчиком как услугой и используется несколькими субъектами угрозы", - Sekoia.io сказал. "Возможно, что CustomerLoader - это новый этап, добавленный перед запуском dotRunpeX injector его разработчиком".

С другой стороны, Bumblebee возобновил новую кампанию по распространению после двухмесячного перерыва в конце августа 2023 года, в ходе которой для распространения загрузчика использовались серверы Web Distributed Authoring and Versioning (WebDAV) - тактика, ранее применявшаяся при атаках IcedID.

"При этом злоумышленники использовали вредоносные спам-письма для распространения файлов ярлыков Windows (.LNK) и сжатых архивов (.ZIP), содержащих .Файлы LNK", - сказал Intel 471. "При активации пользователем эти файлы LNK выполняют заранее определенный набор команд, предназначенных для загрузки вредоносного ПО Bumblebee, размещенного на серверах WebDAV".

Загрузчик представляет собой обновленный вариант, который перешел от использования протокола WebSocket к TCP для связи с сервером командования и управления (C2), а также от жестко запрограммированного списка серверов C2 к алгоритму генерации домена (DGA), который призван сделать его устойчивым к удалению домена.

Что является признаком развития экономики киберпреступности, субъекты угроз, которые ранее считались отдельными, вступили в партнерские отношения с другими группами, о чем свидетельствует "темный альянс" между GuLoader и Remcos RAT.

Несмотря на то, что он якобы рекламируется как законное программное обеспечение, недавний анализ Check Point выявил использование GuLoader преимущественно для распространения Remco RAT, даже несмотря на то, что первый теперь продается как шифровальщик под новым названием TheProtect, что делает его полезную нагрузку полностью незаметной для программного обеспечения безопасности.

"Физическое лицо, действующее под псевдонимом Eminэm, управляет сайтами BreakingSecurity и VgoStore, которые открыто продают Remco и GuLoader", - сказали в фирме по кибербезопасности.

"Лица, стоящие за этими сервисами, тесно связаны с сообществом киберпреступников, используя свои платформы для содействия незаконной деятельности и получения прибыли от продажи вредоносных инструментов".

Разработка происходит по мере того, как новые версии вредоносного ПО, похищающего информацию, называемого Lumma Stealer, были обнаружены в дикой природе, причем вредоносное ПО распространялось через поддельный веб-сайт, имитирующий законный файл .DOCX to .Сайт в формате PDF.

Таким образом, при загрузке файла веб-сайт возвращает вредоносный двоичный файл, который маскируется под PDF с двойным расширением ".pdf.exe " при выполнении он собирает конфиденциальную информацию с зараженных хостов.

Стоит отметить, что Lumma Stealer - это новейший форк известной вредоносной программы-похитителя Arkei, которая за последние пару лет превратилась в Vidar, Oski и Mars.

"Вредоносное ПО постоянно развивается, о чем свидетельствует программа Lumma Stealer, имеющая множество вариантов с различной функциональностью", - сказал Касперский.