Carding 4 Carders

Professional

- Messages

- 2,724

- Reaction score

- 1,586

- Points

- 113

Мошенники, торгующие украденными кредитными картами в Интернете, сталкиваются с постоянной проблемой: сохранить свои магазины онлайн и доступными перед лицом вмешательства сотрудников правоохранительных органов, охранных фирм, исследователей и линчевателей. В этом посте мы рассмотрим большую коллекцию взломанных компьютеров по всему миру, которые в настоящее время служат криминальной средой облачного хостинга для различных киберпреступлений, от рассылки спама до размещения вредоносного программного обеспечения и украденных магазинов кредитных карт.

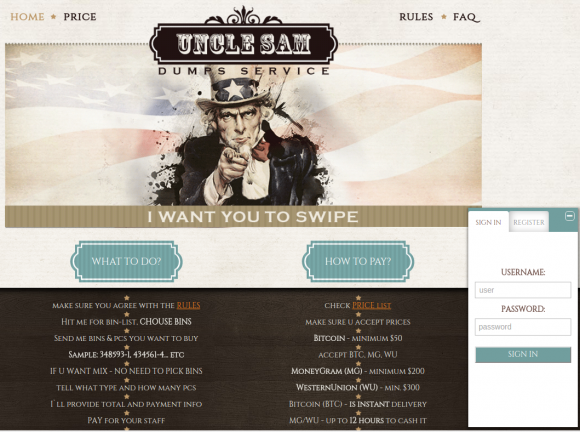

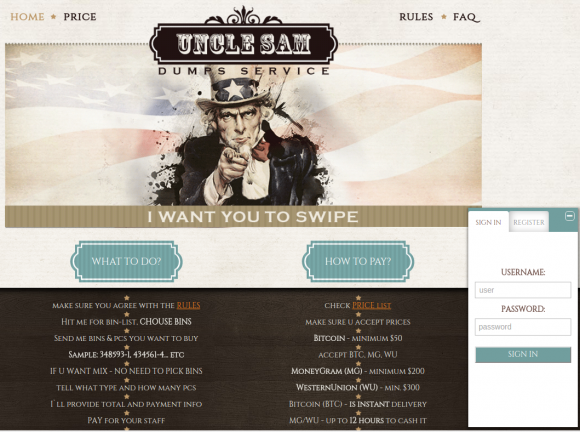

Я впервые узнал об этом ботнете, который я назвал «Темным облаком» из-за отсутствия лучшего термина, после того, как услышал от Ноя Данкера, директора лаборатории безопасности компании RiskAnalytics, расположенной в Канзас-Сити. Данкер обратился к нему после просмотра видео на Youtube, которое я опубликовал, в котором рассказывается о некоторых существующих и исторических сайтах по мошенничеству с кредитными картами. Он спросил, что я знаю об одном из кардинговых сайтов на видео: мошеннический магазин под названием «Дядя Сэм», на домашней странице которого изображен указывающий дядя Сэм, говорящий: «Я хочу, чтобы ВЫ смахнули».

Кардинг магазин «Дядя Сэм» - один из полдюжины, которые находятся в среде криминального хостинга Dark Cloud.

Я признался, что мало что знаю об этом магазине, кроме его существования, и спросил, почему он так заинтересовался этим конкретным магазином, посвященным преступлениям. Дункер показал мне, как магазин карточек дяди Сэма и, по крайней мере, еще четыре были размещены в одном темном облаке, и как система меняла Интернет-адрес каждого веб-сайта примерно каждые три минуты. По его словам, вся сеть роботов, или «ботнет», состоит из тысяч взломанных домашних компьютеров, разбросанных практически во всех часовых поясах мира.

Дункер убеждал меня не верить ему на слово, а проверять на себе настройки сервера доменных имен (DNS) магазина Uncle Sam каждые несколько минут. DNS действует как своего рода белые страницы Интернета, преобразуя имена веб-сайтов в числовые адреса, по которым компьютерам легче ориентироваться. Принцип работы этого так называемого ботнета fast-flux заключается в том, что он автоматически обновляет записи DNS каждого сайта, размещенного в Темном облаке, каждые несколько минут, случайным образом перетасовывая интернет-адрес каждого сайта в сети с одной взломанной машины на другую. в попытке расстроить тех, кто может попытаться отключить сайты.

Разумеется, простого сценария было все, что потребовалось, чтобы найти несколько десятков Интернет-адресов, назначенных магазину дяди Сэма, всего за 20 минут запуска сценария. Когда я позволил скрипту поиска DNS работать на ночь, он вернулся с более чем 1000 уникальных адресов, на которые сайт был перемещен в течение примерно 12 часов, которые я позволил ему запустить. По словам Дункера, подавляющее большинство этих интернет-адресов (> 80 процентов) привязаны к домашнему интернет-подключению в Украине, а остальные - в России и Румынии.

Г-н. Bin, еще один кардинг магазин, размещенный на сервисе темного облака. «Корзина» - это «идентификационный номер банка» или первые шесть цифр карты, и в основном это то, как мошенники ищут украденные карты.

«В настоящее время существует, вероятно, более 2000 зараженных оконечных устройств, которые в основном являются абонентами широкополосного доступа в Восточной Европе», - сказал Дункер. «Это высокофункциональная сеть, напоминающая версию Amazon Web Services на черном рынке. Некоторые из систем, похоже, используются для рассылки спама, а некоторые - для доставки большого динамически масштабируемого контента ».

Дункер сказал, что исторические записи DNS указывают на то, что этот ботнет работал по крайней мере в течение прошлого года, но есть признаки того, что он был запущен и работал уже летом 2014 года.

Уэйн Краудер , директор по анализу угроз компании RiskAnalytics, сказал, что ботнет представляет собой сетевую структуру, созданную для распространения различного криминального ПО, включая программы-вымогатели, инструменты для мошенничества с кликами, банковские трояны и спам.

Краудер сказал, что вредоносное ПО для Windows, которое запускает ботнет, назначает зараженным хостам разные роли в зависимости от сильных или слабых сторон машины жертвы: более мощные системы могут использоваться в качестве DNS-серверов, а зараженные системы за домашними маршрутизаторами могут быть заражены «обратным прокси», Что позволяет злоумышленникам удаленно управлять системой.

«После заражения он звонит домой и получает роль, - сказал Краудер. «Это может быть продолжение рассылки спама, размещение обратного прокси-сервера или запуск DNS-сервера. Это как бы зависит от того, какими возможностями он обладает ».

Popeye, еще один кардинг-сайт, размещенный в криминальной облачной сети.

Действительно, эта сеть действительно чувствует себя довольно спамом. В моей книге «Нация спама» я подробно описал, как крупнейшая в то время партнерская программа по борьбе со спамом на планете использовала аналогичную сеть взломанных систем fast flux для размещения своей сети сайтов с таблетками, которые рекламировались в спам-рассылке. Многие из доменов, используемых в этих спам-кампаниях, состояли из двух и трех слов, которые, по-видимому, создавались случайным образом для использования в распространении вредоносного ПО и спама.

«Мы видим два английских слова, разделенных тире», - сказал Дункер о сотнях имен хостов, обнаруженных в сети «темного облака», которые, похоже, не используются для кардинг магазинов. «Это соглашение об именах, которое содержит спам».

Неясно, используется ли этот ботнет более чем одним человеком или группой. Разнообразие кампаний по борьбе с преступным программным обеспечением, отслеживаемых RiskAnalytics, проводимых через сеть, предполагает, что оно может быть сдано в аренду нескольким различным киберпреступникам. Тем не менее, другие улики предполагают, что все это могло быть организовано одной и той же бандой.

Например, почти все кардинг сайты, размещенные в сети темного облака, включая Uncle Sam, Scrooge McDuck, Mr. Bin, Try2Swipe, Popeye и Royaldumps, имеют одинаковый или очень похожий дизайн сайтов. Все они говорят, что покупатели могут искать доступные карты для продажи на сайте, но для покупки карт сначала необходимо напрямую связаться с владельцем магазина через мгновенное сообщение.

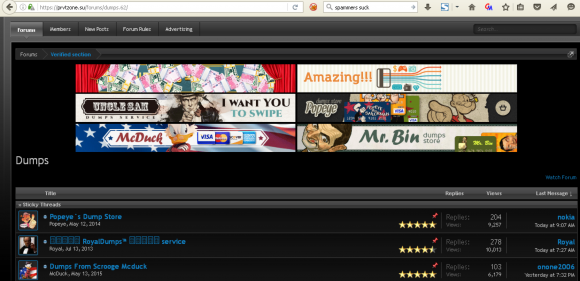

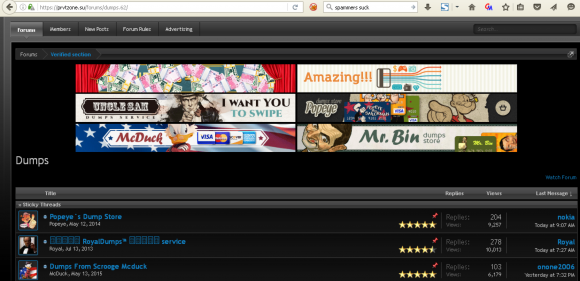

Все шесть из этих магазинов - и только эти шесть - широко рекламируются на форуме по киберпреступности. Неясно, управляет ли этот форум или посещают его люди, которые запускают этот ботнет, но форум действительно направляет участников, заинтересованных в кардинге, на эти шесть кардинг сервисов.

В разделе «дампы» форума по киберпреступности рекламируются все шесть кардинг доменов, обнаруженных в сети fast-flux.

Дункер убежден, что это одна группа, которая иногда сдает инфраструктуру в аренду другим преступникам.

«На данный момент я уверен, что за всем этим стоит одна всеобъемлющая операция по организованной преступности», - сказал Дункер. «Но они, похоже, сдают часть в аренду другим».

Дункер и Краудер говорят, что надеются выпустить первоначальный отчет о своих открытиях о ботнете где-то на следующей неделе, но на данный момент кроличья нора, похоже, довольно глубоко проникает в эту машину преступления. Например, в сети размещено несколько сайтов, которые кажутся клонами реальных предприятий, продающих дорогостоящее сельскохозяйственное оборудование в Европе, и несколько сайтов сообщают, что это поддельные компании, стремящиеся обмануть неосторожных.

«Это исследование ставит множество вопросов, на которые мы хотели бы иметь возможность ответить», - сказал Краудер.

А пока я приглашаю всех заинтересованных принять участие в исследовании. Этот текстовый файл содержит историческую запись доменов, которые я обнаружил, которые были или были когда-то привязаны к 40 или около того интернет-адресам, которые я обнаружил при первоначальном кратком сканировании DNS этой сети. Вот более крупный список из 1024 адресов, которые возникли, когда я запускал сканирование в течение примерно 12 часов.

Если вам понравилась эта история, ознакомьтесь со статьей о другом кардинг форуме под названием Joker's Stash, который также использует уникальную систему связи, чтобы оставаться в сети и быть доступным для всех желающих.

Я впервые узнал об этом ботнете, который я назвал «Темным облаком» из-за отсутствия лучшего термина, после того, как услышал от Ноя Данкера, директора лаборатории безопасности компании RiskAnalytics, расположенной в Канзас-Сити. Данкер обратился к нему после просмотра видео на Youtube, которое я опубликовал, в котором рассказывается о некоторых существующих и исторических сайтах по мошенничеству с кредитными картами. Он спросил, что я знаю об одном из кардинговых сайтов на видео: мошеннический магазин под названием «Дядя Сэм», на домашней странице которого изображен указывающий дядя Сэм, говорящий: «Я хочу, чтобы ВЫ смахнули».

Кардинг магазин «Дядя Сэм» - один из полдюжины, которые находятся в среде криминального хостинга Dark Cloud.

Я признался, что мало что знаю об этом магазине, кроме его существования, и спросил, почему он так заинтересовался этим конкретным магазином, посвященным преступлениям. Дункер показал мне, как магазин карточек дяди Сэма и, по крайней мере, еще четыре были размещены в одном темном облаке, и как система меняла Интернет-адрес каждого веб-сайта примерно каждые три минуты. По его словам, вся сеть роботов, или «ботнет», состоит из тысяч взломанных домашних компьютеров, разбросанных практически во всех часовых поясах мира.

Дункер убеждал меня не верить ему на слово, а проверять на себе настройки сервера доменных имен (DNS) магазина Uncle Sam каждые несколько минут. DNS действует как своего рода белые страницы Интернета, преобразуя имена веб-сайтов в числовые адреса, по которым компьютерам легче ориентироваться. Принцип работы этого так называемого ботнета fast-flux заключается в том, что он автоматически обновляет записи DNS каждого сайта, размещенного в Темном облаке, каждые несколько минут, случайным образом перетасовывая интернет-адрес каждого сайта в сети с одной взломанной машины на другую. в попытке расстроить тех, кто может попытаться отключить сайты.

Разумеется, простого сценария было все, что потребовалось, чтобы найти несколько десятков Интернет-адресов, назначенных магазину дяди Сэма, всего за 20 минут запуска сценария. Когда я позволил скрипту поиска DNS работать на ночь, он вернулся с более чем 1000 уникальных адресов, на которые сайт был перемещен в течение примерно 12 часов, которые я позволил ему запустить. По словам Дункера, подавляющее большинство этих интернет-адресов (> 80 процентов) привязаны к домашнему интернет-подключению в Украине, а остальные - в России и Румынии.

Г-н. Bin, еще один кардинг магазин, размещенный на сервисе темного облака. «Корзина» - это «идентификационный номер банка» или первые шесть цифр карты, и в основном это то, как мошенники ищут украденные карты.

«В настоящее время существует, вероятно, более 2000 зараженных оконечных устройств, которые в основном являются абонентами широкополосного доступа в Восточной Европе», - сказал Дункер. «Это высокофункциональная сеть, напоминающая версию Amazon Web Services на черном рынке. Некоторые из систем, похоже, используются для рассылки спама, а некоторые - для доставки большого динамически масштабируемого контента ».

Дункер сказал, что исторические записи DNS указывают на то, что этот ботнет работал по крайней мере в течение прошлого года, но есть признаки того, что он был запущен и работал уже летом 2014 года.

Уэйн Краудер , директор по анализу угроз компании RiskAnalytics, сказал, что ботнет представляет собой сетевую структуру, созданную для распространения различного криминального ПО, включая программы-вымогатели, инструменты для мошенничества с кликами, банковские трояны и спам.

Краудер сказал, что вредоносное ПО для Windows, которое запускает ботнет, назначает зараженным хостам разные роли в зависимости от сильных или слабых сторон машины жертвы: более мощные системы могут использоваться в качестве DNS-серверов, а зараженные системы за домашними маршрутизаторами могут быть заражены «обратным прокси», Что позволяет злоумышленникам удаленно управлять системой.

«После заражения он звонит домой и получает роль, - сказал Краудер. «Это может быть продолжение рассылки спама, размещение обратного прокси-сервера или запуск DNS-сервера. Это как бы зависит от того, какими возможностями он обладает ».

Popeye, еще один кардинг-сайт, размещенный в криминальной облачной сети.

Действительно, эта сеть действительно чувствует себя довольно спамом. В моей книге «Нация спама» я подробно описал, как крупнейшая в то время партнерская программа по борьбе со спамом на планете использовала аналогичную сеть взломанных систем fast flux для размещения своей сети сайтов с таблетками, которые рекламировались в спам-рассылке. Многие из доменов, используемых в этих спам-кампаниях, состояли из двух и трех слов, которые, по-видимому, создавались случайным образом для использования в распространении вредоносного ПО и спама.

«Мы видим два английских слова, разделенных тире», - сказал Дункер о сотнях имен хостов, обнаруженных в сети «темного облака», которые, похоже, не используются для кардинг магазинов. «Это соглашение об именах, которое содержит спам».

Неясно, используется ли этот ботнет более чем одним человеком или группой. Разнообразие кампаний по борьбе с преступным программным обеспечением, отслеживаемых RiskAnalytics, проводимых через сеть, предполагает, что оно может быть сдано в аренду нескольким различным киберпреступникам. Тем не менее, другие улики предполагают, что все это могло быть организовано одной и той же бандой.

Например, почти все кардинг сайты, размещенные в сети темного облака, включая Uncle Sam, Scrooge McDuck, Mr. Bin, Try2Swipe, Popeye и Royaldumps, имеют одинаковый или очень похожий дизайн сайтов. Все они говорят, что покупатели могут искать доступные карты для продажи на сайте, но для покупки карт сначала необходимо напрямую связаться с владельцем магазина через мгновенное сообщение.

Все шесть из этих магазинов - и только эти шесть - широко рекламируются на форуме по киберпреступности. Неясно, управляет ли этот форум или посещают его люди, которые запускают этот ботнет, но форум действительно направляет участников, заинтересованных в кардинге, на эти шесть кардинг сервисов.

В разделе «дампы» форума по киберпреступности рекламируются все шесть кардинг доменов, обнаруженных в сети fast-flux.

Дункер убежден, что это одна группа, которая иногда сдает инфраструктуру в аренду другим преступникам.

«На данный момент я уверен, что за всем этим стоит одна всеобъемлющая операция по организованной преступности», - сказал Дункер. «Но они, похоже, сдают часть в аренду другим».

Дункер и Краудер говорят, что надеются выпустить первоначальный отчет о своих открытиях о ботнете где-то на следующей неделе, но на данный момент кроличья нора, похоже, довольно глубоко проникает в эту машину преступления. Например, в сети размещено несколько сайтов, которые кажутся клонами реальных предприятий, продающих дорогостоящее сельскохозяйственное оборудование в Европе, и несколько сайтов сообщают, что это поддельные компании, стремящиеся обмануть неосторожных.

«Это исследование ставит множество вопросов, на которые мы хотели бы иметь возможность ответить», - сказал Краудер.

А пока я приглашаю всех заинтересованных принять участие в исследовании. Этот текстовый файл содержит историческую запись доменов, которые я обнаружил, которые были или были когда-то привязаны к 40 или около того интернет-адресам, которые я обнаружил при первоначальном кратком сканировании DNS этой сети. Вот более крупный список из 1024 адресов, которые возникли, когда я запускал сканирование в течение примерно 12 часов.

Если вам понравилась эта история, ознакомьтесь со статьей о другом кардинг форуме под названием Joker's Stash, который также использует уникальную систему связи, чтобы оставаться в сети и быть доступным для всех желающих.

Last edited by a moderator: