Carding 4 Carders

Professional

- Messages

- 2,724

- Reaction score

- 1,586

- Points

- 113

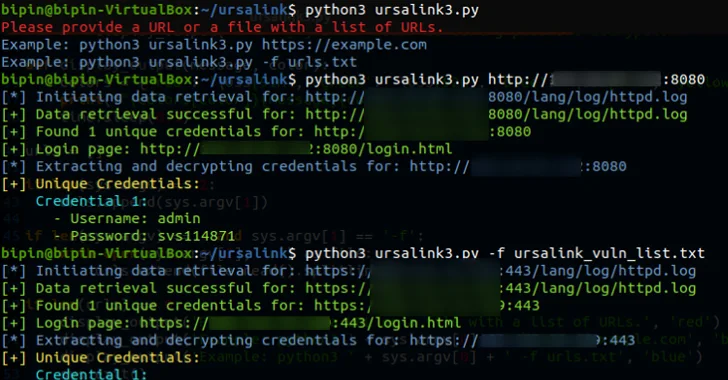

Согласно новым выводам VulnCheck, серьезный недостаток, влияющий на промышленные маршрутизаторы сотовой связи от Milesight, возможно, активно использовался в реальных атаках.

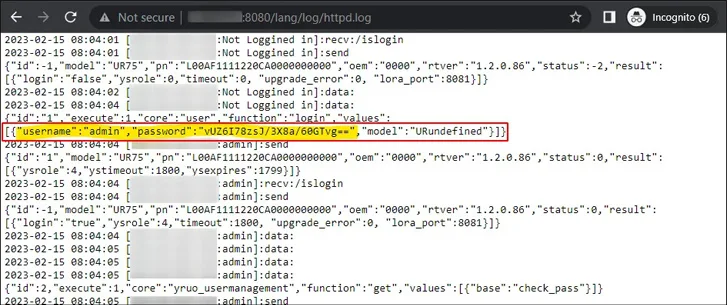

Отслеживаемая как CVE-2023-43261 (оценка CVSS: 7.5), уязвимость была описана как случай раскрытия информации, затрагивающей маршрутизаторы UR5X, UR32L, UR32, UR35 и UR41 до версии 35.3.0.7, которая могла позволить злоумышленникам получить доступ к журналам, таким как httpd.log, а также к другим конфиденциальным учетным данным.

В результате это может позволить удаленным злоумышленникам, не прошедшим проверку подлинности, получить несанкционированный доступ к веб-интерфейсу, что позволит настраивать VPN-серверы и даже отключать защиту брандмауэра.

"Эта уязвимость становится еще более серьезной, поскольку некоторые маршрутизаторы позволяют отправлять и получать SMS-сообщения", - сказал ранее в этом месяце исследователь безопасности Бипин Джития, обнаруживший проблему. "Злоумышленник может использовать эту функциональность для мошеннических действий, потенциально нанося финансовый ущерб владельцу маршрутизатора".

Теперь, по словам Джейкоба Бейнса из VulnCheck, есть доказательства того, что недостаток, возможно, использовался в небольших масштабах в дикой природе.

"Мы наблюдали 5.61.39 [.]232 попытки входа в шесть систем 2 октября 2023 года", - сказал Бейнс. "IP-адреса затронутых систем привязаны к Франции, Литве и Норвегии. Похоже, что они не связаны между собой, и все используют разные учетные данные не по умолчанию".

Сообщается, что на четырех из шести компьютеров субъект угрозы успешно прошел аутентификацию с первой попытки. На пятой системе вход в систему прошел успешно со второго раза, а на шестой аутентификация завершилась сбоем.

Учетные данные, использованные для проведения атаки, были извлечены из httpd.log, что указывает на использование CVE-2023-43261 в качестве оружия. Нет никаких свидетельств каких-либо дальнейших вредоносных действий, хотя, похоже, неизвестный участник проверил настройки и страницы состояния.

По данным VulnCheck, в то время как существует около 5500 маршрутизаторов Milesight, подключенных к Интернету, только около 5% из них имеют уязвимые версии встроенного программного обеспечения и, следовательно, подвержены этой ошибке.

"Если у вас промышленный маршрутизатор сотовой связи Milesight, вероятно, разумно предположить, что все учетные данные в системе были скомпрометированы, и просто создать новые, и убедиться, что интерфейсы недоступны через Интернет", - сказал Бейнс.

Шесть недостатков Обнаружены в серверах Titan MFT и Titan SFTP

Раскрытие происходит после того, как Rapid7 подробно описал несколько недостатков безопасности в серверах Titan MFT и Titan SFTP от South River Technologies, которые, в случае эксплуатации, могут позволить удаленному суперпользователю получить доступ к уязвимым хостам.

Список уязвимостей выглядит следующим образом -

- CVE-2023-45685 - Удаленное выполнение кода с аутентификацией через "Zip Slip"

- CVE-2023-45686 - Удаленное выполнение аутентифицированного кода с помощью обхода пути WebDAV

- CVE-2023-45687 - Фиксация сеанса на сервере удаленного администрирования

- CVE-2023-45688 - Раскрытие информации посредством обхода пути по FTP

- CVE-2023-45689 - Раскрытие информации с помощью обхода пути в интерфейсе администратора

- CVE-2023-45690 - Утечка информации через общедоступную базу данных + журналы

"Успешное использование нескольких из этих проблем предоставляет злоумышленнику возможность удаленного выполнения кода от имени root-пользователя или СИСТЕМНОГО пользователя", - заявили в компании. "Однако все проблемы возникают после аутентификации и требуют нестандартных конфигураций, поэтому маловероятно, что они будут использоваться в широких масштабах".