Carder

Professional

- Messages

- 2,620

- Reaction score

- 2,043

- Points

- 113

Киберполицейские в Украине на прошлой неделе провели арест и несколько рейдов в отношении автора U-Admin, программного пакета, используемого для администрирования того, что называют «одним из крупнейших в мире фишинговых сервисов». Операция проводилась в координации с ФБР и властями Австралии, которая особенно сильно пострадала от фишинговых атак, совершенных клиентами U-Admin.

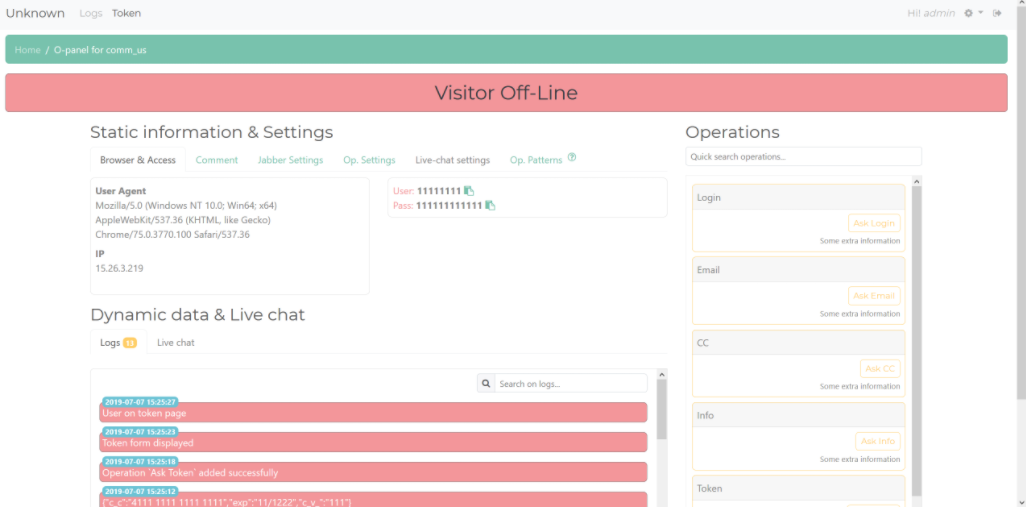

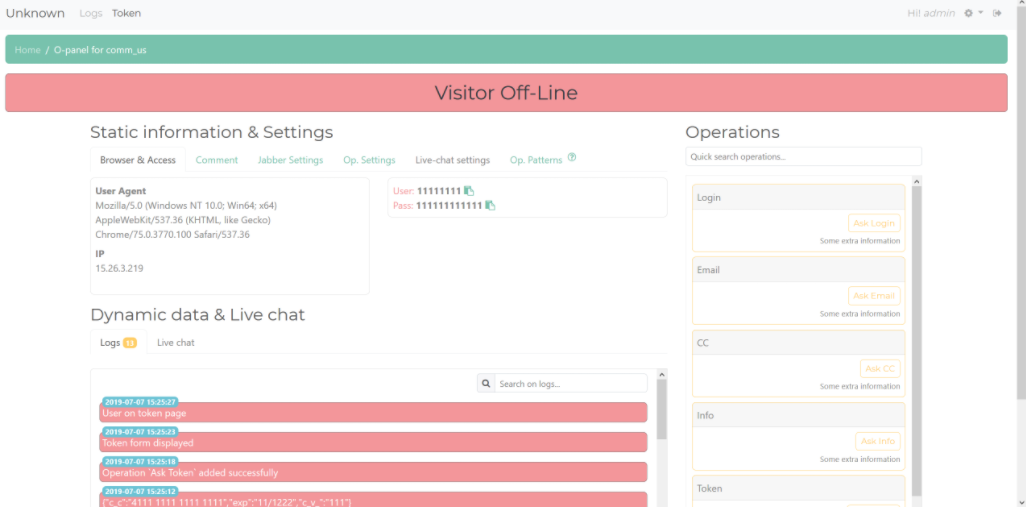

Интерфейс фишинг-панели U-Admin. Изображение: fr3d.hk/blog

Генеральная прокуратура Украины сообщила, что в сотрудничестве с полицией страны установила личность 39-летнего мужчины из Тернопольской области, который разработал фишинговый пакет и специальную административную панель для продукта.

«Согласно анализу зарубежных правоохранительных органов, более 50% всех фишинговых атак в 2019 году в Австралии были совершены благодаря развитию Тернопольского хакера», - заявили в Генпрокуратуре, отметив, что следователи выявили сотни U -Администрирование клиентов.

Брэд Марден , суперинтендант по борьбе с киберпреступностью в Федеральной полиции Австралии (AFP), сказал, что их расследование относительно того, кто стоит за U-Admin, началось в конце 2018 года, после того, как граждане Австралии начали подвергаться фишинговым атакам с помощью мобильных текстовых сообщений, в которых использовалось программное обеспечение.

«Это было безудержно», - сказал Марден, отметив, что AFP установило личность подозреваемого и передало дело украинцам для судебного преследования. «На одном этапе в 2019 году у нас было несколько сотен SMS-фишинговых кампаний, связанных только с этим конкретным субъектом. Практически каждый австралиец получил полдюжины таких попыток фишинга ».

U-Admin, также известная как «Универсальный администратор», - это платформа криминального ПО, которая впервые появилась в 2016 году. U-Admin был продан человеком, который использовал хакерский код «Kaktys» на нескольких форумах по борьбе с киберпреступностью.

Согласно этой исчерпывающей разбивке набора инструментов для фишинга, панель управления U-Admin продается не сама по себе, а, скорее, она включается, когда клиенты связываются с разработчиком и покупают набор фишинговых страниц, предназначенных для имитации определенного бренда, например веб-сайт банка или платформу в социальных сетях.

Компания Intel 471 по анализу угроз кибербезопасности описывает U-Admin как платформу для кражи информации, которая использует несколько подключаемых модулей в одном месте, чтобы помочь пользователям более эффективно похищать учетные данные жертвы. Эти плагины включают в себя генератор фишинговых страниц, трекер жертв и даже компонент, помогающий управлять денежными мулами (для автоматических переводов со счетов жертв людям, которые были заранее наняты для получения и отмывания украденных средств).

Возможно, самым большим преимуществом U-Admin является модуль, который помогает фишерам перехватывать коды многофакторной аутентификации. Эта основная функция известна как «веб-инъекция», поскольку она позволяет фишерам динамически взаимодействовать с жертвами в режиме реального времени, внедряя контент на фишинговую страницу, которая побуждает жертву ввести дополнительную информацию. На видео ниже, созданном разработчиком U-Admin, показано несколько примеров (щелкните, чтобы увеличить).

Демонстрационное видео, демонстрирующее возможности фишингового набора U-Admin в реальном времени. Кредит: blog.bushidotoken.net

Есть несколько недавних сообщений о том, что U-Admin использовался вместе с вредоносным ПО, в частности Qakbot (также известным как Qbot), для сбора одноразовых кодов, необходимых для многофакторной аутентификации.

«В сочетании с [функцией сбора данных 2FA U-Admin] злоумышленник может удаленно подключиться к устройству, зараженному Qakbot, ввести украденные учетные данные плюс токен 2FA и начать инициировать транзакции», - объясняет это сообщение в блоге от ноября 2020 г. Кампания Qakbot, которая была впервые задокументирована тремя месяцами ранее компанией Check Point Research.

Через несколько дней после действий украинских правоохранительных органов несколько клиентов U-Admin на форумах, где Кактыс был наиболее активен, начали обсуждать, можно ли по-прежнему использовать продукт после ареста администратора.

Марден из AFP намекнул, что подозрения, высказанные клиентской базой U-Admin, могут быть оправданы.

«Я не был бы недоволен тем, что мошенники продолжат использовать этот комплект, если не скажу что-либо еще по этому поводу», - сказал Марден.

В то время как клиенты Kaktys могут быть в первую очередь обеспокоены рисками использования продукта, поддерживаемого парнем, который только что был арестован, возможно, им следует больше беспокоиться о других мошенниках (или, возможно, самих банках-жертвах), перемещающихся на их территорию: похоже, U -Пакет администратора, продаваемый в подполье, уже давно имеет слабое место, позволяющее любому просматривать или изменять данные, которые были подвергнуты фишингу с помощью этого набора.

Недостаток безопасности был кратко упомянут в отчете о U-Admin в 2018 году от SANS Internet Storm Center.

«Учитывая профессионализм кода, макета и функциональности, я ставлю этой панели управления 3 из 5 звезд», - пошутил приглашенный автор SANS Ремко Верхоф. «Мы хотели дать им 4 звезды, но дали на одну звезду меньше из-за уязвимости SQL-инъекции».

Эта уязвимость была более подробно задокументирована в архиве эксплойтов Packet Storm Security в марте 2020 года и проиндексирована Check Point Software в мае 2020 года, что позволяет предположить, что она все еще присутствует в текущих версиях продукта.

Лучший совет, чтобы избежать фишингового мошенничества, - не нажимать на ссылки, которые приходят непрошенными в электронных письмах, текстовых сообщениях и на других носителях. Этот совет одинаков, независимо от того, используете ли вы мобильное или настольное устройство. Фактически, этот фишинговый фреймворк специализировался на приманках, специально разработанных для загрузки на мобильные устройства.

Большинство фишинговых атак используют временный элемент, который предупреждает о тяжелых последствиях, если вы не ответите или не предпримете быстрых действий. Если вы не уверены, является ли сообщение законным, сделайте глубокий вдох и посетите соответствующий сайт или службу вручную - в идеале, используя закладку в браузере, чтобы избежать потенциального опечатки сайтов.

(c) https://krebsonsecurity.com/2021/02/arrest-raids-tied-to-u-admin-phishing-kit/

Интерфейс фишинг-панели U-Admin. Изображение: fr3d.hk/blog

Генеральная прокуратура Украины сообщила, что в сотрудничестве с полицией страны установила личность 39-летнего мужчины из Тернопольской области, который разработал фишинговый пакет и специальную административную панель для продукта.

«Согласно анализу зарубежных правоохранительных органов, более 50% всех фишинговых атак в 2019 году в Австралии были совершены благодаря развитию Тернопольского хакера», - заявили в Генпрокуратуре, отметив, что следователи выявили сотни U -Администрирование клиентов.

Брэд Марден , суперинтендант по борьбе с киберпреступностью в Федеральной полиции Австралии (AFP), сказал, что их расследование относительно того, кто стоит за U-Admin, началось в конце 2018 года, после того, как граждане Австралии начали подвергаться фишинговым атакам с помощью мобильных текстовых сообщений, в которых использовалось программное обеспечение.

«Это было безудержно», - сказал Марден, отметив, что AFP установило личность подозреваемого и передало дело украинцам для судебного преследования. «На одном этапе в 2019 году у нас было несколько сотен SMS-фишинговых кампаний, связанных только с этим конкретным субъектом. Практически каждый австралиец получил полдюжины таких попыток фишинга ».

U-Admin, также известная как «Универсальный администратор», - это платформа криминального ПО, которая впервые появилась в 2016 году. U-Admin был продан человеком, который использовал хакерский код «Kaktys» на нескольких форумах по борьбе с киберпреступностью.

Согласно этой исчерпывающей разбивке набора инструментов для фишинга, панель управления U-Admin продается не сама по себе, а, скорее, она включается, когда клиенты связываются с разработчиком и покупают набор фишинговых страниц, предназначенных для имитации определенного бренда, например веб-сайт банка или платформу в социальных сетях.

Компания Intel 471 по анализу угроз кибербезопасности описывает U-Admin как платформу для кражи информации, которая использует несколько подключаемых модулей в одном месте, чтобы помочь пользователям более эффективно похищать учетные данные жертвы. Эти плагины включают в себя генератор фишинговых страниц, трекер жертв и даже компонент, помогающий управлять денежными мулами (для автоматических переводов со счетов жертв людям, которые были заранее наняты для получения и отмывания украденных средств).

Возможно, самым большим преимуществом U-Admin является модуль, который помогает фишерам перехватывать коды многофакторной аутентификации. Эта основная функция известна как «веб-инъекция», поскольку она позволяет фишерам динамически взаимодействовать с жертвами в режиме реального времени, внедряя контент на фишинговую страницу, которая побуждает жертву ввести дополнительную информацию. На видео ниже, созданном разработчиком U-Admin, показано несколько примеров (щелкните, чтобы увеличить).

Демонстрационное видео, демонстрирующее возможности фишингового набора U-Admin в реальном времени. Кредит: blog.bushidotoken.net

Есть несколько недавних сообщений о том, что U-Admin использовался вместе с вредоносным ПО, в частности Qakbot (также известным как Qbot), для сбора одноразовых кодов, необходимых для многофакторной аутентификации.

«В сочетании с [функцией сбора данных 2FA U-Admin] злоумышленник может удаленно подключиться к устройству, зараженному Qakbot, ввести украденные учетные данные плюс токен 2FA и начать инициировать транзакции», - объясняет это сообщение в блоге от ноября 2020 г. Кампания Qakbot, которая была впервые задокументирована тремя месяцами ранее компанией Check Point Research.

Через несколько дней после действий украинских правоохранительных органов несколько клиентов U-Admin на форумах, где Кактыс был наиболее активен, начали обсуждать, можно ли по-прежнему использовать продукт после ареста администратора.

Марден из AFP намекнул, что подозрения, высказанные клиентской базой U-Admin, могут быть оправданы.

«Я не был бы недоволен тем, что мошенники продолжат использовать этот комплект, если не скажу что-либо еще по этому поводу», - сказал Марден.

В то время как клиенты Kaktys могут быть в первую очередь обеспокоены рисками использования продукта, поддерживаемого парнем, который только что был арестован, возможно, им следует больше беспокоиться о других мошенниках (или, возможно, самих банках-жертвах), перемещающихся на их территорию: похоже, U -Пакет администратора, продаваемый в подполье, уже давно имеет слабое место, позволяющее любому просматривать или изменять данные, которые были подвергнуты фишингу с помощью этого набора.

Недостаток безопасности был кратко упомянут в отчете о U-Admin в 2018 году от SANS Internet Storm Center.

«Учитывая профессионализм кода, макета и функциональности, я ставлю этой панели управления 3 из 5 звезд», - пошутил приглашенный автор SANS Ремко Верхоф. «Мы хотели дать им 4 звезды, но дали на одну звезду меньше из-за уязвимости SQL-инъекции».

Эта уязвимость была более подробно задокументирована в архиве эксплойтов Packet Storm Security в марте 2020 года и проиндексирована Check Point Software в мае 2020 года, что позволяет предположить, что она все еще присутствует в текущих версиях продукта.

Лучший совет, чтобы избежать фишингового мошенничества, - не нажимать на ссылки, которые приходят непрошенными в электронных письмах, текстовых сообщениях и на других носителях. Этот совет одинаков, независимо от того, используете ли вы мобильное или настольное устройство. Фактически, этот фишинговый фреймворк специализировался на приманках, специально разработанных для загрузки на мобильные устройства.

Большинство фишинговых атак используют временный элемент, который предупреждает о тяжелых последствиях, если вы не ответите или не предпримете быстрых действий. Если вы не уверены, является ли сообщение законным, сделайте глубокий вдох и посетите соответствующий сайт или службу вручную - в идеале, используя закладку в браузере, чтобы избежать потенциального опечатки сайтов.

(c) https://krebsonsecurity.com/2021/02/arrest-raids-tied-to-u-admin-phishing-kit/